/https://www.ilsoftware.it/app/uploads/2023/05/img_12919.jpg)

Solitamente, per far sì che il traffico in ingresso – proveniente dalla rete Internet e diretto verso il proprio router – venga smistato verso una macchina connessa alle rete locale sulla quale è installato un componente server (capace quindi di rispondere alle richieste di altri sistemi), ciò che si fa è aprire una o più porte sul router ed abilitare il forwarding.

Di default il router collegato alla rete Internet non risponde alle richieste di connessione provenienti da sistemi remoti. Aprendo una porta in ingresso sul router, i pacchetti dati in arrivo possono essere smistati verso un sistema connesso alla rete LAN.

Non è necessario che la porta aperta sul router sia la stessa sulla quale è in ascolto il componente server all’interno della rete locale: è sufficiente indicare nel pannello di amministrazione del router una regola per l’inoltro dei pacchetti dati (da qui il termine forwarding).

Si supponga di avere installato un server web sulla macchina 192.168.1.20 connessa alla rete locale (e quindi al router) via cavo ethernet o WiFi e rispondente alle richieste in ingresso sulla porta 80.

Digitando l’indirizzo http://192.168.1.20 nella barra degli indirizzi del browser da un qualunque sistema client connesso alla medesima rete locale, il server web dovrebbe rispondere correttamente.

Lo stesso server web, però, non è raggiungibile da qualunque altro dispositivo connesso alla rete Internet (vedere 192.168.x.x: perché in rete locale vengono usati questi indirizzi?).

Se un utente remoto digitasse l’indirizzo IP pubblico utilizzato al momento dal router, il tentativo di connessione, normalmente, cadrebbe nel vuoto.

Aprendo la porta 80 (o, ad esempio, la 8080) in ingresso sul router ed effettuando il forwarding verso l’IP locale 192.168.1.20, porta 80, il server web risulterà raggiungibile anche dall’esterno.

Nei seguenti articoli spieghiamo come aprire porte sul router, verificare quali sono aperte ed effettuare il forwarding:

– Come controllare porte aperte su router e IP pubblico

– Aprire porte sul router e chiuderle quando non più necessario

In termini di sicurezza, quindi, è importante controllare che non vi siano inutilmente porte aperte sul router e server in esecuzione nell’ambito della rete locale altrettanto inutili o, peggio, pericolosi.

Sicurezza router: controllare l’utilizzo di UPnP

Molti router, tuttavia, supportano il protocollo UPnP (Universal Plug&Play).

UPnP consente alle applicazioni in esecuzione nell’ambito della rete locale di richiedere al router l’apertura di una o più porte in ingresso dispensando l’utente dal doverlo fare in maniera manuale, così come spiegato in precedenza.

Oltre ad UPnP alcuni programmi usano anche NAT-PMP, meccanismo similare che permette di richiedere l’apertura delle porte sul router ed il forwarding del traffico dati in ingresso.

Esistono anche applicazioni che, utilizzando UPnP, consentono all’utente di richiedere l’apertura delle porte sul router. Il tutto senza mai aprire l’interfaccia di amministrazione del router.

Tutto fantastico? Sì, ma soltanto apparentemente.

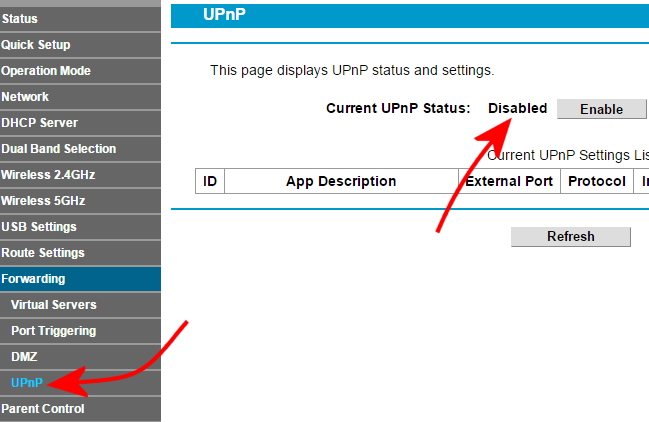

Una volta configurata la rete locale, l’amministratore è bene disattivi il supporto per UPnP sul router perché diversamente qualunque applicazione in esecuzione sui client potrebbe aprire porte in ingresso ed attivare il forwarding dei dati.

Periodicamente, poi, i ricercatori di sicurezza individuano vulnerabilità che fanno leva proprio su UPnP. Il rischio è quello di consegnare le chiavi di accesso alla propria rete locale a sconosciuti od a criminali informatici.

Nell’articolo Disattivare UPnP e mettere al sicuro la rete locale: pericoli e soluzioni, già ad inizio 2013, abbiamo dato spazio all’indagine condotta dagli esperti di Rapid7 nella quale si spiega come milioni di dispositivi siano potenzialmente a rischio.

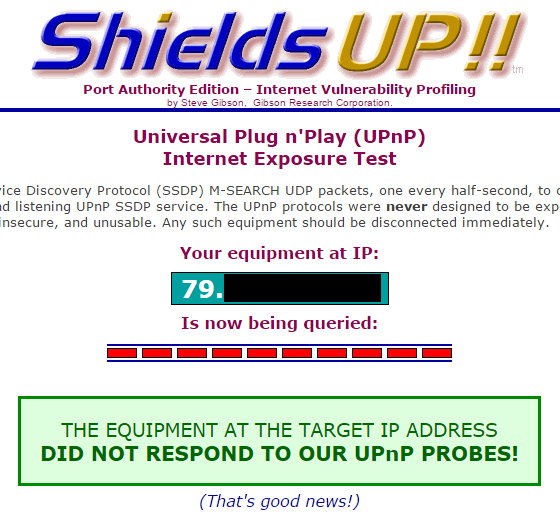

Il test di Steve Gibson effettuabile a questo indirizzo permette di stabilire se il proprio router risponda o meno alle richieste UPnP provenienti da device remoti.

Per effettuare il test basta fare clic sul pulsante Proceed quindi su GRC’s Instant UPnP Exposure Test..

Il messaggio riprodotto in figura è il risponso migliore che si possa ottenere.

Di recente sono emerse nuove possibilità d’attacco legate all’utilizzo del protocollo UPnP sul router.

L’attacco che è stato recentemente battezzato Filet-o-Firewall combina diverse vulnerabilità e “debolezze” nell’implementazione di UPnP, nei protocolli di router e nei principali browser web.

Utilizzando tale tipologia di aggressione, è di fatto possibile esporre sulla rete Internet uno o più sistemi client che sono parte di una normale rete locale.

Secondo i ricercatori, ogni router sul quale UPnP è abilitato è potenzialmente a rischio.

Visitando con il browser (anche da Firefox o Chrome) un sito web malevolo, l’aggressore può provocare – via JavaScript – l’invio di una serie di richieste di configurazione UPnP verso il router locale.

Così facendo, l’aggressore potrà comodamente aprire una o più porte nell’ambito della rete locale e provare a sfruttare sviste nella configurazione dei vari sistemi o la presenza di componenti server.

Certo, Filet-o-Firewall non espone direttamente i dati degli utenti memorizzati sui sistemi client connessi con il router perché, come abbiamo più volte spiegato, è necessario un qualche componente server che li renda disponibili ed accessibili. È tutt’altro che complesso, tuttavia, dopo aver aperto le porte opportune, cercare file e cartelle condivisi o scoprire, per esempio, il server web di una intranet. Di certo, però, una volta condotto in porto l’attacco Filet-o-Firewall, l’aggressore potrà inviare comandi amministrativi sul router e, ad esempio, modificare gli indirizzi dei server DNS impostati e rilasciati ad ogni client locale che ne faccia richiesta.

Il CERT statunitense conferma che il problema è strettamente correlato ad un’implementazione superficiale del protocollo UPnP sui router.

UPnP, ad esempio, non supporta l’autenticazione e presume che tutti i sistemi connessi alla rete siano “fidati”. Tutti hanno privilegi sufficienti, quindi, per agire su UPnP e modificare la configurazione del router.

L’intervento migliore possibile, quindi, consiste nel disabilitare UPnP. L’operazione è possibile collegandosi con l’interfaccia web del router: Configurare router: guida per tutti i modelli ed i provider Internet.

È bene fare riferimento al manuale del proprio router per verificare se UPnP sia supportato ed eventualmente come disabilitarlo.

Gli altri passaggi per mettere in sicurezza il router e la rete locale sono illustrati nel nostro articolo Proteggere router, ecco le regole d’oro.

Suggeriamo di non prendere sotto gamba gli interventi enumerati nell’articolo: è sempre cosa più comune, oggi, imbattersi in router presi d’assalto da malintenzionati e criminali informatici.

Consigliamo infine anche la lettura dell’articolo Configurare la rete WiFi in ufficio o a casa: i passaggi da seguire.

/https://www.ilsoftware.it/app/uploads/2023/07/infostealer-malware.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/wp_drafter_477555.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/PXL_20250305_091809050.MP_.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/PXL_20250220_155005653.MP_.jpg)