Il team di ricerca di Microsoft Defender ATP ha invitato quest’oggi tutti coloro che gestiscono server di Desktop remoto (protocollo RDP) a installare immediatamente tutte le patch rilasciate fino all’8 ottobre scorso.

All’inizio di questo mese vi abbiamo infatti parlato della scoperta dei primi attacchi facenti leva sulla vulnerabilità battezzata BlueKeep: Vulnerabilità BlueKeep prese di mira per attaccare server di Desktop remoto. Tali attacchi hanno portato all’installazione in modalità remota, senza alcun intervento da parte degli amministratori dei singoli sistemi, di un miner della crittovaluta Monero.

Adesso è Microsoft stessa a lanciare l’allarme confermando che gli aggressori remoti possono essere in grado di installare, sui server di Desktop remoto non aggiornati ed esposti pubblicamente, qualunque tipo di applicazione malevola.

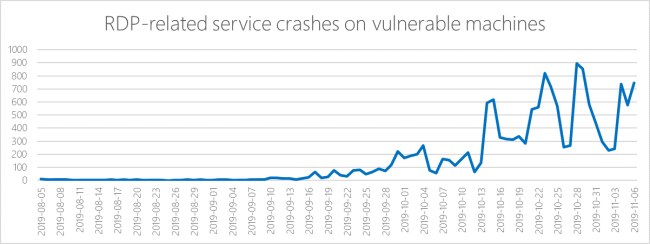

Non solo. Microsoft conferma che proprio in queste ore gli attacchi sono aumentati e che presto è verosimile che le aggressioni possano iniziare a installare componenti molto più pericolosi di un miner. Per questo “i clienti sono invitati a identificare e ad aggiornare immediatamente tutti i sistemi vulnerabili“, scrive Microsoft.

I ricercatori di Microsoft Defender ATP hanno accertato che alcuni sistemi Windows sono già stati attaccati anche in Italia oltre che in diverse altre nazioni.

L’aggressione inizia sempre con una scansione di ampi gruppi di indirizzi alla ricerca di IP pubblici sui quali risulta esposta la porta 3389.

I criminali informatici utilizzano spesso script PowerShell offuscati che, una volta caricati sui server di Desktop remoto provocano il download e l’installazione di altri componenti.

In alcuni casi è stato utilizzato il codice inserito a settembre nel software di penetration testing “Metasploit“: utilizzato così com’è il codice manda in crash i sistemi Windows non aggiornati con le ultime patch anti-BlueKeep. Con alcune modifiche, però, gruppi di criminali informatici sono riusciti a disporre l’esecuzione di codice in modalità remota.

Per proteggere i propri sistemi sui quali fosse in esecuzione Desktop remoto, è fondamentale scaricare e installare le patch Microsoft rilasciate fino a ottobre 2019.

In particolare, sono essenziali gli aggiornamenti documentati nei bollettini seguenti: CVE-2019-1224, CVE-2019-1225, CVE-2019-1181, CVE-2019-1182, CVE-2019-1222, CVE-2019-1223, CVE-2019-1226 e CVE-2019-1326.

/https://www.ilsoftware.it/app/uploads/2023/05/img_20225.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)