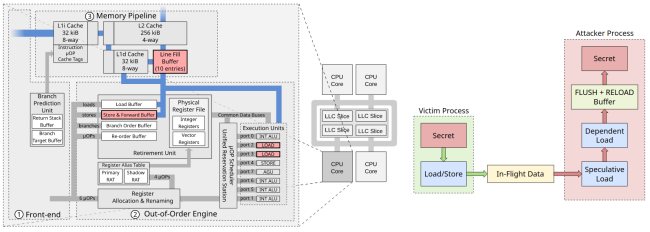

Un gruppo di ricercatori ha pubblicato i dettagli tecnici su una nuova gamma di vulnerabilità scoperte nei moderni processori Intel. Protagonista è, ancora una volta, il meccanismo che regola il funzionamento dell’esecuzione speculativa.

La nuova tipologia di aggressione viene descritta come più pericolosa rispetto a Meltdown e Spectre, scoperte a inizio 2018, perché permette di estrapolare dati dal contenuto dei buffer utilizzati dalla CPU.

Battezzate nel loro complesso Microarchitectural Data Sampling (MDS), i nuovi bug sarebbero presenti nei processori che Intel ha immesso sul mercato dal 2008 in avanti.

Un aggressore che esegue codice senza utilizzare alcun privilegio utente particolare può usare le nuove falle di sicurezza (RIDL, Fallout e ZombieLoad) per estrarre informazioni agendo sul kernel del sistema operativo, sui processi in esecuzione, dal contenuto dell’enclave Software Guard eXtensions (SGX) e dalle altre aree del processore.

Per lanciare un’aggressione, un utente malintenzionato può esortare la vittima ad eseguire il codice malevolo sul suo dispositivo o invitarlo ad aprire una pagina web contenente codice JavaScript congegnato ad arte.

I ricercatori olandesi di VUSec hanno dimostrato (si veda il video pubblicato di seguito) come sia per esempio fattibile l’estrazione dei dati contenuti nel file /etc/shadow all’interno del quale, su una macchina Linux, vengono conservate le password in forma cifrata, le informazioni sugli account e altri dati personali.

I dati sono stati estratti un po’ per volta una volta stabilita una connessione SSH con il server preso di mira. L’attacco può avere successo in un tempo variabile: possono volerci da pochi minuti fino a 24 ore o più.

In un secondo video dimostrativo gli esperti di VUSec hanno spiegato che usando la medesima falla è possibile estrapolare dati a livello kernel.

Un terzo video mostra come sia possibile leggere una stringa gestita da un altro processo in esecuzione sulla macchina ricorrendo a Javascript e WebAssembly, usando il motore SpiderMonkey.

Quella battezzata Fallout è una modalità di aggressione individuata dagli accademici di diverse università statunitensi, austriache, belghe e australiane: essa consente di estrarre dati dagli store buffer, utilizzati quando una pipeline della CPU necessita di memorizzare delle informazioni.

Secondo i ricercatori le azioni correttive introdotte per porre un freno a Meltdown nella nona generazione di processori Intel paradossalmente renderebbero più facili i nuovi attacchi Fallout.

Infine, quello che è stato chiamato ZombieLoad è un attacco che permette di sottrarre informazioni e dati sensibili da tutte le applicazioni in esecuzione sul sistema, sia esso un PC locale o un server virtuale sul cloud.

In questo video chi ha scoperto la vulnerabilità dimostra come sia possibile per un processo malevolo monitorare tutte le attività in corso di svolgimento sul sistema, compresi i siti web visitati, ad esempio quelli richiesti utilizzando la rete Tor. Maggiori informazioni sono reperibili in queste pagine.

Come parte integrante del “patch day” di maggio 2019, Microsoft ha cominciato a rilasciare alcune patch correttive che consentono di limitare la libertà d’azione nel caso di un attacco ZombieLoad. In questo bollettino viene però chiarito che gli aggiornamenti correttivi sono per adesso disponibili solo per i sistemi Windows 10 e Windows Server 2019. Gli altri seguiranno più avanti.

Tra le nuove vulnerabilità scoperte, YAM – yet another Meltdown – è stata scoperta dai ricercatori Bitdefender.

Simile a Meltdown, YAM permette ai criminali informatici di sfruttare le falle progettuali dei processori per estrarre dati sensibili e ha un impatto potenzialmente molto pericoloso soprattutto per i fornitori di servizi cloud e per gli ambienti multi tenant dove istanze virtualizzate che condividono lo stesso hardware possono essere utilizzate per leggere dati sensibili appartenenti ad altri clienti.

Attualmente, Bitdefender e i partner del settore stanno lavorando a una misura correttiva implementata a livello di hypervisor tramite tecnologie di sicurezza come Bitdefender HVI.

Informata delle varie problematiche, Intel ha già cominciato a rilasciare gli aggiornamenti per il microcode che saranno via a via distribuiti dai vari produttori hardware oltre che dalle software house che offrono soluzioni per la virtualizzazione.

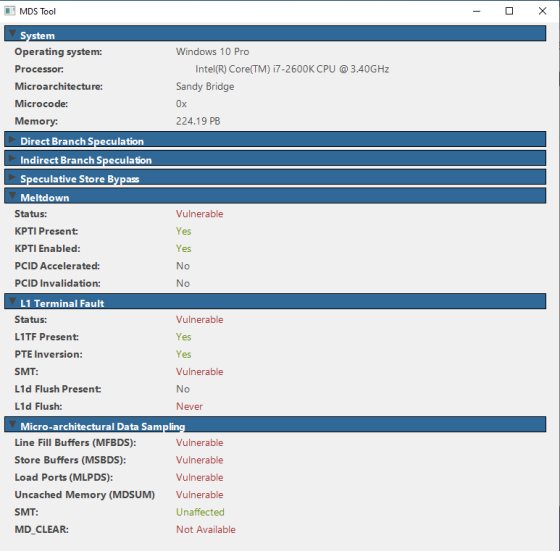

Gli esperti di VUSec hanno rilasciato due utilità gratuite che consentono di verificare l’esposizione del proprio sistema alle varie vulnerabilità:

– MDS Tool per Windows

– MDS Tool per Linux

Nello scaricare i due file, Chrome e altri browser potrebbero mostrare messaggi come “mdstool-win.zip non viene scaricato spesso e potrebbe essere pericoloso“. La comparsa dell’avviso è dovuta al fatto che si tratta di tool appena rilasciati che però sono ovviamente del tutto legittimi. Basta cliccare su Conserva e confermare il download del file.

Il codice sorgente dei due software è pubblicato su Github, a questo indirizzo.

In una nota diramata quest’oggi da AMD, l’azienda di Sunnyvale osserva: “sulla base della nostra valutazione interna, riteniamo che i prodotti AMD non siano soggetti a queste nuove minacce. Sulla base delle nostre analisi e discussioni con i ricercatori, riteniamo che i nostri prodotti non siano soggetti alle vulnerabilità identificate come “Fallout”, “RIDL” o “ZombieLoad Attack” grazie ai controlli di protezione dell’hardware presenti nella nostra architettura. Dai nostri test, e da quelli eseguiti da terze parti, non abbiamo registrato questi exploit sui prodotti AMD“.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19234.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/debug-chip-snapdragon-porta-usb-nascosta.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/fedora-supporto-i686.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/samsung-gexynos-2500.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/intel-18a-informazioni-ufficiali.jpg)