Mentre fino a qualche tempo fa l’esigenza di dotarsi di un certificato SSL riguardava essenzialmente i gestori dei siti di e-commerce o gli istituti di credito, migrare da HTTP a HTTPS è diventata un’operazione di primaria importanza per tutti coloro che amministrano un sito web, a qualunque livello.

In molti fanno confusione tra protocollo HTTPS, certificato digitale e algoritmo crittografico (SSL/TLS) utilizzato.

HTTPS è un protocollo per la comunicazione sicura attraverso una rete intrinsecamente insicura qual è Internet. Rispetto al tradizionale protocollo HTTP, HTTPS segnala al browser di usare il livello di cifratura aggiuntivo SSL/TLS per proteggere le comunicazioni da client a server e viceversa.

Grazie alla crittografia, stabilendo una connessione HTTPS tra browser e server web, le informazioni non possono essere né lette né modificate da parte di terzi (vengono scongiurati i cosiddetti attacchi man-in-the-middle o MITM) a patto che venga utilizzato un algoritmo di cifratura oggi considerato come sicuro.

L’ulteriore tassello del puzzle che consente di chiudere il cerchio e attestare l’identità del server web o, meglio, quella del gestore del sito che si sta visitando si chiama certificato digitale.

Emesso da un’autorità di certificazione nota ai browser web e riconosciuta su scala planetaria, il certificato digitale fornisce rassicurazioni al browser web permettendo a quest’ultimo di verificare che il sito web in corso di visita sia effettivamente quello che dichiara di essere.

Nella Guida per passare da HTTP a HTTPS sono chiariti tutti i concetti base che abbiamo qui riassunto per sommi capi.

Google e gli altri colossi dell’IT stanno spingendo sull’acceleratore affinché tutti i gestori di siti web passino al protocollo HTTPS prima possibile.

Il browser Google Chrome, a partire da questo mese, potrebbe addirittura cominciare a indicare come “non sicuri” tutti i siti che ancor oggi si appoggiano al protocollo HTTP e non a HTTPS.

Si tratta di una misura certamente “draconiana” perché d’ora in avanti i browser si mostreranno sempre meno tolleranti anche nei confronti dei siti web che non dispongono di form di login e che non necessariamente gestiscono dati personali degli utenti.

La scelta è discutibile perché se è vero che qualunque sito web che gestisce nomi utente e password deve necessariamente proteggere tali dati impedendone la sottrazione (ad esempio con attività di sniffing sulla rete), è altrettanto vero che la necessità di passare da HTTP a HTTPS non è poi così impellente per un sito informativo privo di aree direttamente accessibili da parte degli utenti attraverso le loro credenziali.

Va detto però che qualunque sito web dinamico dispone comunque di un’area privata per il login da parte dell’amministratore e la gestione dei contenuti del sito. Grazie all’utilizzo del protocollo HTTPS e di un certificato digitale valido, è possibile evitare che nomi utente e password cadano nelle mani di malintenzionati e criminali informatici.

1&1 ricorda che per passare da HTTP a HTTPS è importante considerare alcuni aspetti essenziali: correttezza dei certificati, correttezza della cifratura e correttezza della configurazione del server.

Connessione sicura con HTTPS e certificato digitale: la correttezza dei certificati

Chi gestisce un sito web è quindi bene si attivi prima possibile per passare da HTTP a HTTPS.

1&1, leader europeo nella gestione di domini, hosting, server dedicati, VPS e cloud, offre soluzioni “chiavi in mano” per la migrazione dei siti web a HTTPS.

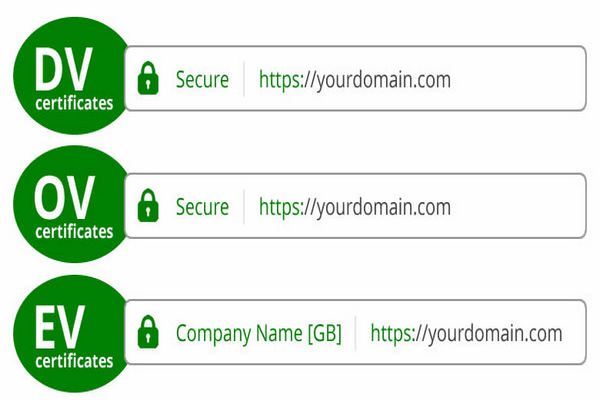

Realtà come 1&1 assistono gli utenti, innanzi tutto, nella scelta della tipologia del certificato. Il certificato digitale, infatti, può essere di diverse tipologie: si parla di certificati DV (Domain Validated), OV (Organization Validated) ed EV (Extended Validation).

I tre tipi di certificati digitali differiscono sulla base dell’attività di verifica condotta dall’autorità del certificazione. Con i primi (DV) ci si limita a verificare che il richiedente abbia titolarità per gestire il nome a dominio; con gli altri, invece, viene richiesta una documentazione a sostegno della verifica dell’identità del richiedente.

Per le esigenze più comuni basta un certificato DV che induce il browser web a visualizzare l’indicazione Sicuro a sinistra della barra degli indirizzi e che è anche la tipologia di certificato digitale più economica in assoluto: Sito sicuro su Chrome e Firefox, che cosa significa.

Nel caso dei certificati EV, il browser mostra addirittura il nome dell’intestatario all’inizio della barra degli URL.

I clienti 1&1 dispongono di un pannello di controllo che permette di richiedere l’emissione di un certificato digitale per il proprio sito web e in molti pacchetti esso è gratuito, compreso nell’offerta sottoscritta.

Si tratta di un aspetto importante perché un certificato non emesso e firmato digitalmente da un’autorità di certificazione riconosciuta (ad esempio i certificati autoprodotti) provoca la comparsa di errore a tutta pagina da parte del browser, qualunque esso sia. Inoltre ogni certificato ha una scadenza prefissata e è necessario rinnovarlo. Realtà come 1&1 consentono di gestire l’intero ciclo di vita del certificato occupandosi dell’emissione, dell’installazione e dei successivi rinnovi: Certificato di protezione del sito web: cosa fare quando c’è un problema.

Correttezza della cifratura e configurazione del server

Ottenere un certificato digitale per il proprio sito web da usare per migrare da HTTP a HTTPS non è sufficiente.

Indipendentemente dalla tipologia di certificato digitale adottato, infatti, il server web può essere utilizzato per consentire la connessione da parte di client che richiedono l’impiego di molteplici algoritmi di cifratura.

Nonostante si parli ancora di certificati SSL, l’utilizzo di SSL, TLS 1.0 e TLS 1.1 viene considerato ormai superato e Google, così come gli esperti in materia di sicurezza, caldeggiano primariamente l’impiego dell’algoritmo di cifratura TLS 1.2 e la disattivazione di SSL (il protocollo soffre infatti di vulnerabilità di vario genere che possono portare all’esposizione di dati personali e all’annullamento dei benefici derivanti dall’adozione della crittografia).

Attacchi come quello battezzato POODLE (Disattivare SSL 3.0 e proteggere i dati personali dall’attacco POODLE) hanno ben evidenziato come sia opportuno disattivare l’utilizzo degli algoritmi crittografici più datati lato server (usando solo TLS 1.2 e, nel prossimo futuro, anche TLS 1.3) e di munirsi, da parte degli utenti, delle versioni più aggiornate dei sistemi operativi e dei browser capaci di supportare le più recenti versioni del protocollo TLS.

Non solo. Sempre lato server è fondamentale la disabilitazione dei cifrari più datati e meno affidabili dal punto di vista della sicurezza (cipher suite): essi consentono di stabilire con quali algoritmi vengono scambiate le chiavi tra server e client e quali modalità di protezione vengono usate per cifrare i dati.

Lo strumento SSL Checker di 1&1 consente di verificare la configurazione di qualunque sito che usa HTTPS e Qualys SSL Test permette di ottenere anche una valutazione complessiva della configurazione in uso: l’obiettivo è ottenere A o A+, indipendentemente dal server web in uso.

Passare da HTTP a HTTPS senza perdere posizioni e quindi visibilità sui motori di ricerca

Il passaggio da HTTP a HTTPS è un’operazione delicata anche per le implicazioni riguardanti la presenza del sito sui motori di ricerca.

Va detto che Google ha più volte confermato che l’adozione di HTTPS è uno dei segnali che contribuisce all’assegnazione di una migliore valutazione ai fini del posizionamento di una pagina web sul motore di ricerca.

Una migrazione da HTTP a HTTPS fatta male, però, può avere conseguenze “nefaste” in ottica SEO causando non pochi problemi in termini di visibilità.

Come aveva a suo tempo evidenziato anche SEMrush, uno degli errori più comuni è il mancato o l’errato utilizzo dei reindirizzamenti 301 (redirect permanente Moved Permanently).

Dopo aver configurato il certificato digitale per il proprio sito e configurato l’uso del protocollo HTTPS a livello di server web, è indispensabile attivare reindirizzamenti stabili (risposta con codice 301) da tutti i vecchi URL HTTP ai corrispondenti nuovi HTTPS.

L’operazione può essere fatta in diversi modi e di solito si concretizza con l’attivazione di regole per l’URL rewriting lato server web quindi modificando il file HTACCESS su Apache o web.config su IIS.

Esistono però anche modi di generare il redirect 301 e provocare il reindirizzamento dalle vecchie pagine HTTP alle nuove HTTPS anche all’interno dei singoli script componenti il sito e usati per la generazione dinamica delle pagine.

1&1 fornisce tutta l’assistenza necessaria per procedere in tal senso: ottima la check list di 1&1 in formato PDF che funge da promemoria per passare da HTTP a HTTPS senza troppi mal di testa (è linkata nella Guida per passare da HTTP a HTTPS di 1&1 citata in apertura).

Come spiegato nella guida, è essenziale aggiornare i link interni del sito affinché puntino alle pagine in versione HTTPS e non più alle vecchie HTTP, ricordarsi di creare una nuova sitemap con i link adeguati, aggiornare i reindirizzamenti già esistenti evitando le “catene di redirect”, sistemare gli URL canonical (usando i nuovi indirizzi HTTPS) e gli altri indirizzi che ancora usassero riferimenti alla versione HTTP del sito. Per quanto possibile, andrebbero anche modificati i link esterni sostituendo le versioni HTTPS agli URL HTTP.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17609.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482794.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/3-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/thunderbird-140-eclipse.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/notifiche-scadenza-certificati-lets-encrypt.jpg)