Sempre più spesso capita di ascoltare le lamentele di utenti che segnalano la “lentezza” del proprio personal computer anche nello svolgere le operazioni più semplici. Talvolta il problema sembra circoscritto alla fase di avvio del sistema operativo mentre altre volte interessa anche il normale utilizzo del personal computer.

Sebbene non necessariamente un sistema operativo instabile od estremamente lento implichi la presenza di malware, cominciamo proprio con l’analizzare questo aspetto.

Come primo passo suggeriamo di effettuare una scansione approfondita del sistema in modo da verificare l’eventuale presenza di componenti nocivi che impieghino tecniche tali da nascondere la loro presenza ai vari strumenti di protezione installati (i.e. antivirus e personal firewall).

I rootkit più abili, nel caso in cui dovessero riuscire ad insediarsi sul sistema, sono in grado di disattivare le funzionalità di protezione di antivirus e software firewall. Si chiamano appunto rootkit quei componenti software maligni che adottano tecniche per passare inosservati sia all’utente sia ai motori di scansione antivirus ed antispyware.

Uno dei programmi più utili per scovare componenti nocivi è sicuramente GMER.

Il programma, che può essere prelevato gratuitamente facendo riferimento a questa pagina, deve essere estratto in una cartella di propria scelta sul disco fisso. GMER si compone di un unico file eseguibile: facendovi doppio clic si accede alla finestra principale del software.

Si tenga presente, comunque, che all’avvio GMER potrebbe risultare per qualche secondo bloccato: ciò è dovuto all’analisi che il programma effettua su alcune aree del sistema operativo.

Questa prima scansione già consente di individuare la presenza di eventuali rootkit sul sistema. Sebbene l’interfaccia di GMER sia ridotta all’osso e poco comprensibile soprattutto per gli utenti che si avvicinano per la prima volta all’utilizzo di questo software, ciò che va immediatamente verificato è l’eventuale presenza di voci evidenziate con il colore rosso.

Solitamente, in questi casi, GMER visualizza anche un messaggio d’allerta (“Warning. GMER has found system modification, which mighth have been caused by rootkit activity“) informando l’utente di aver rilevato elementi riconducibili, con buona probabilità, alla presenza di rootkit. Premendo il pulsante “Sì”, si può avviare una scansione approfondita del sistema.

Dopo aver effettuato una scansione completa del sistema (suggeriamo di lasciare attivate tutte le caselle proposte nella parte destra della finestra ovvero System, Sections, Devices, Modules,…), è bene provvedere subito a cancellare tutti gli oggetti eventualmente indicati in rosso. Per effettuare quest’operazione, è sufficiente fare clic con il tasto destro del mouse su ciascuna voce evidenziata in rosso quindi selezionare il comando Delete file o Delete the service.

Le voci riportate in nero non debbono preoccupare: GMER infatti, oltre ad indicare in rosso gli elementi direttamente riconducibili all’attività di componenti dannosi, inserisce in elenco anche tutte le modifiche che sono state rilevate sulle aree “vitali” del sistema operativo. La lista potrebbe essere anche molto lunga ma se nulla è in rosso non ci si deve insospettire più di tanto.

Alcune delle informazioni visualizzate in nero possono comunque, se analizzate con attenzione, dare una panoramica più precisa di ciò che avviene sul sistema. E’ interessante notare, ad esempio, come GMER individui gli “Alternate Data Streams” (ADS) eventualmente presenti (colonna “Type”). Quest’ultima caratteristica, propria del file system NTFS, viene da qualche tempo ampiamente sfruttata da malware e rootkit per celare la propria presenza una volta insediatisi su di un sistema.

Sui file system NTFS le informazioni su file e cartelle vengono registrate all’interno di una speciale tabella detta “Master File Table” (MFT). A ciascun file presente sul disco possono essere associati diversi attributi che ne rispecchiano il contenuto, conservano la data di modifica o di accesso ed altri dettagli. Ai dati che caratterizzano tradizionalmente un file è possibile affiancare anche delle informazioni alternative. Un esempio possono essere le informazioni relative all’autore, alle parole chiave, all’oggetto talvolta mostrate nella finestra delle proprietà di un file.

Gli ADS consentono quindi di “allegare” a dei file già presenti sul disco fisso, delle informazioni “ausiliarie” che risultano invisibili all’utente ed a gran parte dei software. Windows, tra l’altro, non offre strumenti utilizzabili dall’interfaccia classica per gestire gli ADS.

Gli ADS sono quindi sempre più spesso usati da malware e rootkit per nascondere i propri componenti nocivi, “allegandoli”, ad esempio, a file di Windows assolutamente benigni.

GMER consente anche, per esempio, di rilevare se ci sono chiavi nascoste nel registro di Windows (voce “.reg” nella colonna “Type”).

Gli utenti più smaliziati e volenterosi possono ottenere informazioni sull’identità dei file riportati in elenco da GMER ricorrendo a Google. In generale, le voci riportate in nero sono del tutto benigne perché riferibili all’attività di software e driver legittimi installati sul sistema in uso. GMER, per esempio, può indicare in elenco driver di periferica virtuale, componenti di software firewall ed antivirus che operano a basso livello sul kernel di Windows, file utilizzati da software per la virtualizzazione (è cosa assai comune, ad esempio, che GMER riporti elementi riferibili a software legittimi come VMWare, Outpost Firewall, Daemon Tools,…).

Può accadere che, in seguito all’azione del malware presente sul sistema, GMER non risulti avviabile. In questo caso suggeriamo di tentare l’avvio del programma dalla modalità provvisoria di Windows oppure effettuare una scansione preliminare del sistema con il tool PrevX1, prelevabile gratuitamente facendo riferimento a questa pagina.

Se GMER si blocca durante la scansione del sistema o, peggio, si verifichi la visualizzazione di una schermata blu con conseguente riavvio del personal computer, è assai probabile che vi sia un componente dannoso che impedisce la corretta conclusione dell’operazione di analisi del disco fisso.

In queste situazioni, oltre a ricorrere a PrevX1, è bene controllare attentamente quali programmi vengano automaticamente eseguiti ad ogni avvio di Windows.

Per far ciò, è possibile utilizzare HijackThis, programma gratuito recentemente acquistato da Trend Micro.

Riconoscere e rimuovere file dannosi con HijackThis

Nelle pagine de IlSoftware.it abbiamo spesso parlato di HijackThis: si tratta di un software che offre la possibilità di effettuare un rapido controllo sulla configurazione di tutte le aree del sistema operativo comunemente sfruttate da spyware e malware per far danni. Il programma è una sorta di “cassetta degli attrezzi” appannaggio degli utenti più smaliziati. Una volta eseguito, infatti, ed effettuata una scansione del sistema (premere il pulsante Scan quindi Save log per memorizzare il risultato dell’analisi in un file di testo), HijackThis suddivide le informazioni rilevate in ben 23 sezioni differenti, ciascuna marcata con una sigla specifica (esempio: O1, O2,…,O23). Facendo riferimento a questo nostro articolo, tutti gli interessati possono trovare una guida completa all’uso di HijackThis con la spiegazione esaustiva del significato di ciascuna sigla utilizzata dal programma.

Il problema derivante dall’uso di HijackThis consiste nel discernere gli elementi benigni da quelli invece collegati all’azione di componenti spyware o malware. Il programma infatti, non dà nessun suggerimento (fatta eccezione per qualche indicazione di carattere molto generico, poco utile all’atto pratico) sull’identità dei vari oggetti rilevati e non consiglia quale sia bene eliminare e quale invece debba essere necessariamente mantenuto.

Trend Micro ha da poco fatto proprio HijackThis rilasciandone la versione 2.0 beta nelle pagine del suo sito web.

Per il momento, campeggia ancora la frase con cui si spiega che il software non è supportato. Come confermato dal suo autore originale, tuttavia, Trend Micro dovrebbe fornire il supporto non appena verrà rilasciata la versione finale.

Interessante l’aggiunta del pulsante AnalyzeThis: una volta effettuata la scansione delle aree più frequentemente utilizzate da malware e spyware, è possibile inviare la propria analisi direttamente a Trend Micro. Si otterrà immediatamente un primo riscontro sull'”identità” e la possibile pericolosità degli elementi caricati all’avvio del sistema operativo.

Ancor più utile è il servizio fruibile accedendo a questa pagina. Qui, è sufficiente cliccare sul pulsante Sfoglia… e selezionare il file di log generato tramite HijackThis (pulsante Save log): in questo modo verranno immediatamente analizzate tutte le voci presenti ed indicati chiaramente sia gli elementi benigni sia quelli nocivi. Per eliminare gli oggetti dannosi, è sufficiente spuntare la relativa casella nella finestra di scansione di HijackThis quindi premere il pulsante “Fix checked”.

Gli utenti più esperti generalmente sono in grado di riconoscere a colpo d’occhio le voci riferibili a componenti pericolosi. Ad ogni modo, può essere utile servirsi, in caso di dubbi, del servizio messo a disposizione sul sito Castlecops.com.

Di seguito proponiamo una lista delle pagine che è possibile interrogare per stabilire l’identità di varie categorie di oggetti presenti nel log di HijackThis:

O2 – Oggetti BHO

O9 – Oggetti “extra” nella barra degli strumenti di Internet Explorer o nel menù “Strumenti” del browser

O10 – Winsock hijacker (LSP)

O16 – Oggetti ActiveX (alias “Downloaded Program Files”)

O18 – Protocolli “extra” e protocol hijackers

O20 – Programmi eseguiti automaticamente all’avvio di Windows tramite particolari chiavi del registro

O21 – Programmi eseguiti automaticamente all’avvio di Windows tramite particolari chiavi del registro

O22 – Programmi eseguiti automaticamente all’avvio di Windows tramite particolari chiavi del registro

O23 – Servizi di sistema (NT/2000/XP/2003) sconosciuti

Le procedure di verifica su questi ed altri oggetti sono accessibili facendo riferimento al menù di navigazione visualizzato nella colonna di sinistra del sito Castlecops.

PrevX1: rimozione malware e scansione in tempo reale

PrevX1 è un software antispyware ed antimalware eccezionale. Permette di eliminare anche le minacce di più difficoltosa rimozione (ad esempio, i rootkit) per le utilità concorrenti. Estremamente flessibile (eccellente sia per l’utente novizio che per quello più evoluto), il programma viene fornito a titolo gratuito. Nel caso in cui, però, dovesse essere rilevata un’infezione Prevx1 pur provvedendo alla sua rimozione farà partire un periodo di prova di 30 giorni.

Il software è prelevabile facendo riferimento a questa pagina: cliccando sul pulsante “Download now” è possibile prelevare l’ultima versione del programma.

Dopo aver scaricato ed installato PrevX1 (accertatevi di selezionare la lingua italiana), è sufficiente cliccare sul pulsante Inizia periodo di prova: il programma inizierà ad effettuare un’analisi del sistema e dei processi in esecuzione.

Nel caso in cui dovesse venire rilevata un’infezione, PrevX1 illustrerà le azioni che verranno intentate per rimuovere “l’ospite sgradito”. E’ possibile che sia richiesto un riavvio del personal computer a seconda della tipologia e della gravità dell’eventuale infezione.

PrevX1 è dotato di un modulo che controlla in tempo reale l’attività del sistema bloccando tempestivamente i vari tipi di minacce. Come detto, il software “rivoluziona” le politiche di licensing generalmente utilizzate dai software della categoria. PrevX1, infatti, non richiede all’utente alcun esborso economico fintanto che la sua attività si limita al monitoraggio del sistema. Nel momento in cui dovesse essere rilevata un’infezione, il programma richiede il pagamento di una quota forfettaria o di un abbonamento annuale (la prima rimozione è completamente gratuita).

Quando si avvia PrevX1 per la prima volta, il programma esegue una scansione “una tantum” per identificare tutti i file eseguibili del computer. Una volta che questi file sono stati catalogati, li verifica con le informazioni presenti all’interno del database memorizzato sui server della software house produttrice del programma.

Quando un programma tenta di avviarsi, PrevX1 lo intercetta e tenta di stabilire la sua identità. Il responso ottenibile può variare a seconda della pericolosità dell’applicazione: i programmi maligni (“malware”) vengono automaticamente bloccati (un messaggio d’allerta informa l’utente sulle caratteristiche dell’oggetto nocivo) mentre il funzionamento di quelli legittimi viene consentito.

Può accadere, in casi molto rari, che PrevX1 non sia in grado di stabilire l’identità di un programma in esecuzione: in questo caso l’applicazione viene classificata come “sconosciuta” e viene richiesto all’utente se consentirne l’avvio o meno.

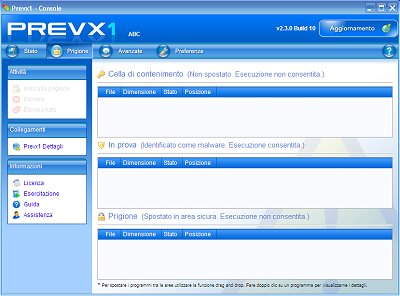

Per accedere alla finestra principale di PrevX1, è sufficiente cliccare sull’icona in basso a destra, visualizzata nella “traybar” di Windows quindi premere il pulsante Avvia console.

La finestra Stato offre una panoramica globale sulle attività di PrevX1, sullo stato della licenza, sui malware eventualmente rilevati e bloccati, sugli ultimi elementi analizzati (Attività programma recenti). Facendo doppio clic su di un elemento in elenco, PrevX1 ne fornisce tutti i dettagli tecnici.

L’area di “quarantena”, comune a molti software antivirus ed antimalware, è chiamata, in PrevX1, “Prigione”. Nella “cella di contenimento” vengono elencati i programmi diagnosticati come “pericolosi”, lasciati nelle loro posizioni originali ma la cui esecuzione è costantemente impedita da PrevX1. Nel box “Prigione” vengono invece inserite le applicazioni che sono state spostate in un’area sicura oltre a non consentirne la possibile esecuzione da parte dell’utente.

Nella casella “in prova” sono invece inseriti tutti quei programmi, indicati da PrevX1 come potenzialmente nocivi, che l’utente ha comunque deciso di avviare.

Cliccando sul pulsante Avanzate, l’utente ha la possibilità di scegliere tra tre modalità di utilizzo del prodotto denominate, rispettivamente, “ABC”, “Pro” ed “Expert”. La scelta di una delle modalità, attraverso l’uso del menù a tendina Modalità corrente e del pulsante Applica, non influisce sulla protezione offerta da PrevX1, bensì sul numero di richieste che vengono visualizzate all’utente.

La modalità “ABC” è destinata in particolare agli utenti novizi: in questa modalità, PrevX1 esporrà le richieste di esecuzione degli eventuali programmi sconosciuti ma le azioni da compiere in tutti gli altri fragenti saranno decise sulla base delle scelte predefinite operate dal programma. Le altre due modalità generano un numero di richieste più elevato e necessitano di una maggiore interazione da parte dell’utente che si presuppone, in questo caso, maggiormente esperto.

Scorrendo le varie voci suddivise per categorie nella lista posizionata sotto il menù a tendina Modalità corrente, è possibile rendersi conto di quante e quali siano le aree del sistema operativo che PrevX1 è in grado di tenere sotto controllo.

L’utente ha la possibilità di avviare in qualsiasi momento una scansione “on-demand” facendo riferimento al link Scansione file.

PrevX1 è impostato per scaricare ed applicare automaticamente gli aggiornamenti via Internet: l’utente può comunque sempre adeguare il programma all’ultima versione cliccando sul pulsante Aggiornamento in alto a destra.

Verificare manualmente l’identità di un file sospetto

Ogni software antivirus utilizza un proprio motore (a volte più di uno) per l’individuazione e l’eliminazione di componenti nocivi eventualmente presenti sul sistema. Se si hanno dubbi sulla natura di uno o più file, è bene tenere presente che in Rete esistono tre servizi gratuiti che consentono di effettuare contemporaneamente un’analisi servendosi delle versioni più aggiornate dei vari motori antivirus.

In questo modo è possibile ottenere informazioni sulla classificazione di uno stesso malware da parte dei vari produttori antivirus o sciogliere dubbi sulla legittimità di un file. Questi servizi si rivelano inoltre particolarmente utili per evidenziare eventuali “falsi positivi” ossia per stabilire se un antivirus riconosce come pericoloso un file che, in realtà, è assolutamente benigno:

– Virus.org malware scanning service. Il servizio, gestito dal team di Virus.org, effettua l’analisi dei file inviati da parte dell’utente con 16 differenti motori antivirus fornendo anche statistiche pubbliche sulle infezioni maggiormente rilevate e sugli ultimi file presi in esame.

– Jotti malware scan. Lanciato inizialmente a titolo amatoriale dal suo creatore, Jottìs malware scan è uno dei servizi di “online scanning” oggi più utilizzati. I motori antivirus utilizzati sono 15.

– VirusTotal. Mantenuto da un’azienda spagnola, VirusTotal è il servizio che fornisce il maggior numero di statistiche sulle minacce recentemente individuate, sulla base dei campioni malware inviati manualmente dagli utenti. E’ probabilmente il servizio più completo dato che integra anche i motori di scansione che caratterizzato i prodotti di Prevx ed Ewido vocati, in particolare, all’eliminazione di componenti malware. Sono addirittura 29 i motori di scansione oggi usati da VirusTotal.

è possibile visualizzare una tabella riassuntiva (formato PDF) che mette a confronto i motori antivirus offerti da Virus.org, Jotti e VirusTotal.

/https://www.ilsoftware.it/app/uploads/2023/05/img_3551-1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)