Se si volesse non soltanto cambiare IP ma anche mascherare completamente l’indirizzo pubblico assegnato dall’operatore di telecomunicazioni, la rete Tor è uno degli strumenti fondamentali da usare.

Tor, acronimo di The Onion Router, poggia il suo funzionamento su un’architettura a strati (da qui l’utilizzo del termine onion ovvero cipolla) che assicura agli utenti la possibilità di navigare in modo anonimo: ogni nodo che compone la rete e che si attraversa prima di raggiungere il server di destinazione applica un’ulteriore cifratura sui dati in transito.

Tor Browser è lo strumento più semplice da usare che permette di accedere alla rete Tor e navigare sul Web non soltanto tutelando la propria privacy ma anche muovendosi nell’anonimato, a patto di applicare alcune importanti regole delle quali parleremo più avanti.

Il diritto all’anonimato in rete non è in sé qualcosa di pericoloso o una richiesta irricevibile: già nel 2015 il Parlamento italiano ha sancito, con l’approvazione della Dichiarazione dei diritti in Internet, il diritto all’anonimato online. All’articolo 10, “Protezione dell’anonimato“, si legge infatti: “Ogni persona può accedere alla rete e comunicare elettronicamente usando strumenti anche di natura tecnica che proteggano l’anonimato ed evitino la raccolta di dati personali, in particolare per esercitare le libertà civili e politiche senza subire discriminazioni o censure“.

Per questo la rete Tor e Tor Browser sono strumenti preziosi per chi deve superare “censure di Stato”, vuole far valere i suoi diritti senza temere ritorsioni, segnalare illeciti (whistleblowing), effettuare ricerche online senza che le richieste siano in qualche modo monitorate, registrate e utilizzate per altre finalità.

La rete Tor è inoltre uno strumento utilizzabile per superare eventuali limitazioni imposte dal provider Internet o da altri soggetti. Per questo dicevamo che Tor Browser è ampiamente usato oggi per superare le censure in tanti Paesi retti da totalitarismi e regimi oppressivi.

Tor Browser, cos’è e come funziona

Tor Browser rappresenta la principale porta d’accesso per usare la rete Tor e garantirsi l’anonimato; non è altro che un browser Web che poggia sulla più recente versione ESR, ovvero Extended Release Support, a supporto esteso, di Mozilla Firefox.

Questa particolare release personalizzata di Firefox viene configurata per connettersi automaticamente alla rete Tor e ottimizzata per non lasciare tracce della navigazione.

Tor rende sicure e illeggibili a soggetti non autorizzati tutte le comunicazioni inviate e ricevute attraverso un mezzo intrinsecamente insicuro qual è la rete Internet.

Ogni volta che con Tor Browser si richiede una qualsiasi pagina Web accessibile con un qualunque browser o indicizzata da Google come da un qualunque altro motore di ricerca, il traffico dati – in entrata e in uscita – transita attraverso i nodi Tor.

L’exit node è il nodo della rete Tor attraverso il quale passano i pacchetti dati diretti al server di destinazione nel momento in cui escono dal network cifrato.

Il server di destinazione non può mai conoscere l’indirizzo IP pubblico assegnato dal provider Internet locale all’utente (o meglio al suo dispositivo o al router a cui tale device è collegato). Il server di destinazione può invece rilevare esclusivamente l’indirizzo IP dell’exit node della rete Tor.

Tor Browser non permette soltanto di accedere in forma anonima ai siti Web “pubblici” ma consente di collegarsi con i cosiddetti “servizi nascosti”. Usando la rete Tor chiunque può allestire server ai quali vengono assegnati indirizzi facenti capo allo pseudo-dominio di primo livello .onion.

Abbiamo usato il prefisso “pseudo” perché i siti .onion non sono raggiungibili dalla rete normale ma solo previa connessione al network Tor: si parla infatti di dark web per riferirsi a quella vasta mole di contenuti che non sono visibili utilizzando i più noti browser nella loro configurazione predefinita.

Tor Browser: alcuni siti Web ne bloccano l’utilizzo

Per collegarsi a un sito Web in forma anonima e superare eventuali censure e limitazioni geografiche, Tor Browser è una delle soluzioni migliori.

Va detto che alcuni siti bloccano le connessioni provenienti dalla rete Tor: in un altro articolo abbiamo visto, appunto, come aprire siti bloccati o che impediscono l’uso di Tor.

Tor viene poi sempre più bloccato da quegli stessi Stati autoritari ai quali abbiamo fatto menzione in apertura. Il più delle volte Tor è bloccato impedendo lo smistamento del traffico dati da e verso i nodi di uscita: l’elenco degli exit node di Tor è pubblico e se ne contano circa 2.000. È quindi piuttosto semplice, per i provider Internet, bloccare Tor su ordine di un’Autorità governativa.

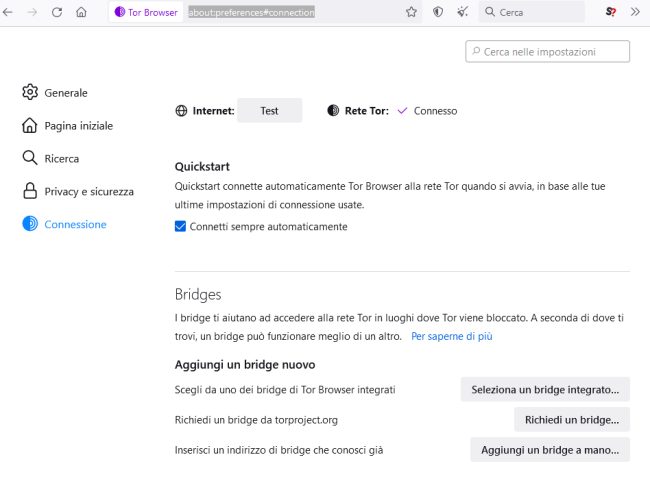

Tor Browser ha però risposto alla censura con una serie di modifiche applicate alle recenti versioni del software client: quando l’uso degli exit node viene impedito, Tor Browser attiva il meccanismo noto con il nome di bridge.

I bridge sono host non presenti nell’elenco pubblico dei nodi di uscita: sono quindi molto più difficili quindi da riconoscere e bloccare; inoltre, è possibile fare in modo che il traffico dati venga instradato usando protocolli e porte normalmente usati per la navigazione sul Web. In questo modo un provider non può più rilevare comunicazioni Tor che si perdono sulla porta HTTPS (TCP 443) come quelle tipicamente riconducibili alla navigazione Web effettuata con qualunque browser.

L’utilizzo dei bridge di Tor può essere impostato digitando about:preferences#connection nella barra degli indirizzi del browser.

Come è strutturato Tor Browser

Dicevamo che Tor Browser è basato sulla versione ESR di Mozilla Firefox. Al codice di Mozilla vengono poi aggiunte una serie di personalizzazioni che permettono di stabilire la connessione con la rete Tor, tutelare la privacy degli utenti e navigare nell’anonimato.

L’interfaccia di Tor Browser ricalca quasi completamente quella di Firefox anche se ci sono ovviamente alcune importanti differenze: le impostazioni del browser (about:preferences) sono ad esempio molto diverse.

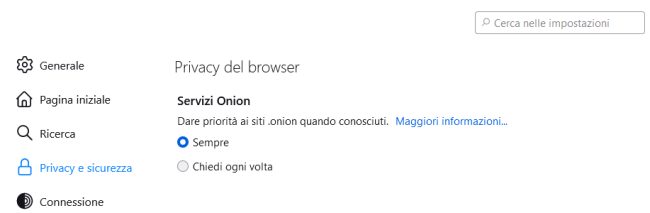

Nella sezione Privacy e sicurezza, per esempio, si trova l’opzione Servizi Onion che permette di dare priorità ai siti .onion.

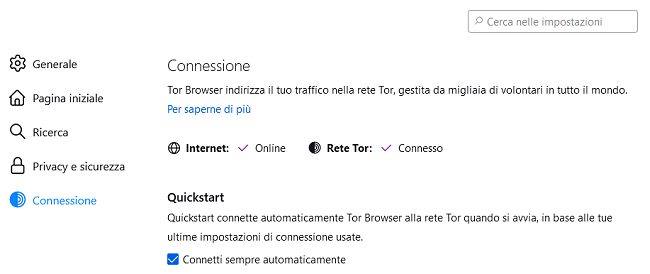

Cliccando su Connessione è possibile verificare che Tor Browser, per impostazione predefinita, si collega automaticamente alla rete Tor e in caso di problemi passa ad attivare un bridge.

Su desktop tutti i componenti di Tor Browser sono conservati in un’unica cartella. La configurazione del browser risiede nella sottocartella Browser\TorBrowser\Data che impareremo a conoscere più avanti.

Di default Tor Browser sceglie i nodi attraverso i quali transitano i dati degli utenti in modo arbitrario: se però si volesse navigare con IP straniero o italiano è possibile scegliere a quale nazione deve appartenere l’exit node. Lo si fa agendo sui file di configurazione contenuti nella cartella Browser\TorBrowser\Data e diventa così possibile superare eventuali restrizioni geografiche.

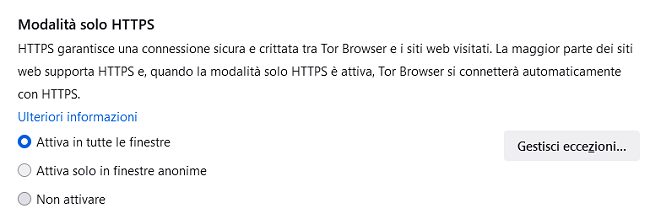

Tor Browser attiva anche la modalità solo HTTPS (sezione Privacy e sicurezza delle impostazioni): ciò significa che qualunque sia il sito richiesto, Tor Browser fa in modo che venga utilizzato il protocollo HTTPS per inviare e ricevere i dati sul Web.

La rete Tor e Tor Browser consentono di veicolare i dati in forma crittografata dal proprio dispositivo fino all’exit node ma non possono ovviamente garantire che i dati non viaggino in chiaro nell’ultimo tratto tra l’exit node e il server finale. Ecco perché la modalità solo HTTPS forza l’utilizzo del protocollo HTTPS (scambio dei dati in forma cifrata) su tutti i siti Web che lo permettono.

L’estensione NoScript, precaricata e attiva in Tor Browser, blocca inoltre il codice JavaScript che potrebbe creare problemi, rappresentare una minaccia per la privacy o più semplicemente essere causa dell’apertura di finestre a comparsa.

Già da alcune versioni, Tor Browser supporta la nuova generazione dei servizi Onion (Next Generation of Onion Services).

La rete Tor esiste ormai da ben 18 anni ed è ripetutamente oggetto di tentativi di attacco che hanno come obiettivo quello di provare a smascherare l’identità degli utenti.

I Next Generation of Onion Services sono stati sviluppati per continuare a preservare privacy e sicurezza degli utenti di Tor.

Tra le principali novità degli Onion Services, l’utilizzo di connessioni crittografiche ancora più solide grazie all’impiego di algoritmi quali SHA3, ed25519 e curve25519; un nuovo protocollo rivela un set di informazioni ancora più ridotto ai vari nodi e riduce ulteriormente la superficie d’attacco; una serie di migliorie legate alla sicurezza degli indirizzi Onion; viene usato un protocollo di sincronizzazione/rendezvous più efficace; un codice sorgente più leggero, pulito e modulare; indirizzi Onion v3 lunghi 56 caratteri.

Il primo avvio di Tor Browser

Come descritto in precedenza, tutte le più recenti versioni di Tor Browser provano a effettuare una connessione alla rete Tor in automatico. In caso di difficoltà viene disposto l’utilizzo di un bridge.

L’utilizzo del meccanismo di sandboxing offerto da Windows consente di separare i contenuti aperti con Tor Browser dal sottostante sistema operativo.

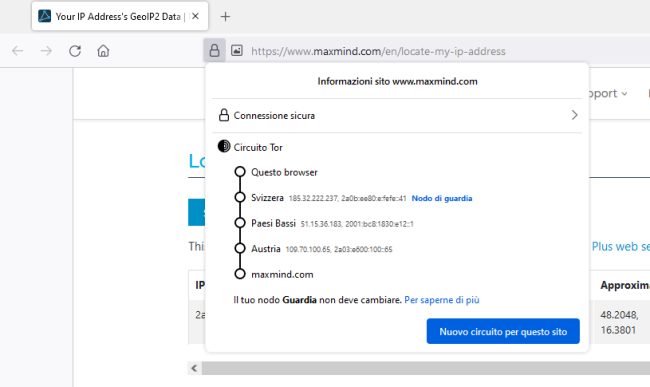

Visitando la pagina MaxMind Locate My IP address con Tor Browser si può notare che l’indirizzo IP pubblico (IPv4 o IPv6) non è assolutamente quello assegnato dal proprio provider e che esso generalmente corrisponde con exit node straniero.

L’elenco dei nodi della rete Tor attraversati è consultabile cliccando sull’icona del lucchetto, a sinistra dell’indirizzo del sito che si sta visitando.

Si può verificare che l’ultimo nodo corrisponde all’IP rilevato dal server remoto al quale ci si è connessi mediante Tor Browser.

Cliccando sul pulsante blu Nuovo circuito per questo sito si può modificare la lista dei nodi attraversati per raggiungere la pagina richiesta (solamente il secondo e il terzo nodo).

Il nodo iniziale, indicato come Nodo di guardia, è un relay veloce e stabile che rimane invariato nel corso dei successivi 2-3 mesi di utilizzo di Tor Browser. Viene impiegato per offrire maggiore protezione contro un noto attacco teso a stabilire l’identità di un utente e il suo indirizzo IP reale.

Gli altri nodi del circuito Tor cambiano invece per ogni pagina Web che si visita. Non solo. Cliccando sul pulsante blu Nuovo circuito per questo sito, tenendo invariato il nodo Guardia, è possibile richiedere a Tor Browser che tutti gli altri vengano modificati e la pagina in corso di visita automaticamente ricaricata.

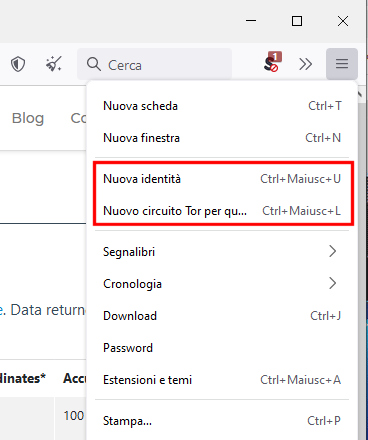

Con un clic sull’icona raffigurante una piccola scopa nella barra degli strumenti del browser, si può richiedere una Nuova identità: usando questo pulsante, Tor Browser cancella la cache e ricarica da zero il browser oltre a generare e utilizzare un nuovo circuito.

I comandi Nuova identità e Nuovo circuito Tor per questo sito sono accessibili anche dal menu principale del browser cliccando sul pulsante in alto a destra.

Tor Browser si è arricchito di una funzionalità di protezione che mira a difendere gli utenti dai tentativi di fingerprinting.

Di default Tor Browser si avvia mostrando una finestra di dimensioni prestabilite che sono un multiplo della risoluzione 200 x 100 pixel. Per evitare di offrire ai server remoti strumenti per tracciare successive visite di un medesimo utente, gli sviluppatori di Tor Browser hanno da sempre sconsigliato di ingrandire a tutto schermo la finestra dell’applicazione.

Tor Browser ha abbracciato anche la tecnica chiamata Letterboxing sviluppata da Mozilla: aiuta a scongiurare il fingerprinting aggiungendo degli “spazi grigi” ai lati di una pagina Web per riempire le aree della pagina in caso di ridimensionamento della finestra.

Quanto è sicuro usare Tor Browser e perché non ricorrere a una VPN per l’anonimato in rete

Su Medium appaiono ogni tanto degli articoli che mettono in dubbio l’anonimato assicurato dalla rete Tor. Quello pubblicato a inizio agosto 2020 è uno di essi.

Secondo l’autore addirittura il 23% degli exit node sulla rete Tor traccerebbe il comportamento degli utenti portando a rivelarne l’identità.

Per come è stata realizzata la rete Tor, così come spiegato in apertura, ciò non è possibile, a meno di non commettere madornali errori.

Un servizio VPN offerto da un qualunque provider può mantenere i log delle connessioni degli utenti ovvero stabilire da quale IP pubblico è partita una richiesta di connessione verso un altro indirizzo attraverso la rete VPN. Tali registri possono essere conservati per un certo periodo di tempo.

Tor, invece, non effettuata alcuna registrazione delle connessioni di rete e, quindi, dei dati scambiati da un capo all’altro.

Perché non usare due VPN, tre VPN, quattro VPN, ciascuna che crea un tunnel cifrato?

Si può certamente fare perché l’ultima VPN saprebbe l’IP da cui proviene la richiesta di connessione ma esso sarebbe riferibile al server di uscita da un’altra rete VPN. A meno che le due reti VPN non si basino sulle medesime infrastrutture e non siano in qualche modo collegate, sarà molto più complesso risalire all’IP pubblico reale dell’utente che ha usato “in cascata” più VPN.

La rete Tor si basa proprio su un principio simile: “unire i puntini” diventa estremamente difficoltoso perché un insieme di sistemi, messi a disposizione da volontari in tutto il mondo, svolgono il ruolo di relay anonimi.

Il numero di relay complessivamente disponibile sulla rete Tor oscilla tra 6.000 e 7.000 nel corso di un anno (vedere i dati statistici pubblicati da Tor; linea arancione più in alto).

È il sistema dell’utente a scegliere di volta in volta quali relay usare, non “la rete” in sé, quindi il carattere aleatorio del percorso che viene seguito è sempre assicurato.

A grandi linee, lo schema utilizzato per lo scambio di dati e per la navigazione sulla rete Tor è il seguente:

1) Il computer o il dispositivo dell’utente finale recupera le chiavi di cifratura pubbliche per ciascuno dei relay del circuito che sta configurando.

2) Grazie all’architettura della rete Tor, i dati vengono cifrati “a cipolla” usando tre livelli crittografici impilati l’uno sull’altro.

3) Il primo relay della rete Tor sa chi è l’utente (il suo IP pubblico) ma non sa a quale host remoto egli vuole collegarsi e quali dati voglia scambiare.

4) Il relay numero 3, eventualmente exit node se usato per contattare un host esterno alla rete Tor (quindi non un sito .onion) sa ovviamente qual è l’IP da raggiungere ma non sa da quale utente è pervenuta la richiesta.

5) Il relay intermedio, ovvero il numero 2, tiene separati gli altri due rendendo praticamente impossibile un eventuale dialogo diretto tra il primo e il terzo, anche se vi fosse una certa “collusione” tra i due.

Nel grafico pubblicato sul sito di Tor la linea gialla indica i relay che possono essere usati come nodi di uscita perché ritenuti sufficientemente affidabili: essi sono pochi se paragonati al numero totale dei nodi e superano di poco le 1.000 unità.

Se si contatta un host esterno alla rete Tor, gli exit node sono in grado di vedere il traffico decifrato e la sua destinazione finale anche se non possono sapere da quale IP pubblico è partita la richiesta.

Se si utilizza Tor per navigare su una pagina Web non crittografata con il protocollo HTTPS, allora un exit node può addirittura esaminare il contenuto di ogni singolo pacchetto dati ma anche modificare il contenuto delle risposte inviate all’indietro dal server remoto.

Nell’articolo pubblicato su Medium si fa presente che soltanto nel corso del 2020 centinaia di relay Tor usati come nodi di uscita sono stati creati con secondi fini, proprio con l’obiettivo di spiare il traffico degli utenti e risalire alla loro identità (indirizzo IP assegnato dal provider Internet).

Fortunatamente ci sono però alcune semplici accortezze per proteggere la propria identità durante la navigazione con Tor Browser:

– Assicurarsi che l’estensione NoScript sia sempre attiva e funzionante in Tor Browser.

– Assicurarsi che la modalità solo HTTPS sia sempre attiva nelle impostazioni di Tor Browser (ne abbiamo parlato in precedenza).

Tor è impostato di default per collegarsi esclusivamente a pagine HTTPS e scaricare elementi in esse contenuti soltanto usando il protocollo HTTPS. In questo modo viene evitato il rischio di attacchi man-in-the-middle (MITM) su eventuali exit node malevoli.

– Ovviamente se si utilizzano con Tor servizi sui quali ci si fosse autenticati in precedenza usando il proprio IP pubblico (quello assegnato dal provider Internet locale), la crittografia “a cipolla” non può fornire alcuna protezione. I propri dati e gli IP pubblici saranno infatti già stati precedentemente “loggati” da soggetti terzi.

Per chi volesse sapere proprio tutto sugli attacchi contro Tor, suggeriamo la consultazione di questa approfondita analisi tecnica su GitHub.

Uscire dalla rete Tor sempre con lo stesso indirizzo IP pubblico oppure con gli indirizzi di un Paese specifico

Modificando il file di configurazione di Tor Browser, previa chiusura del programma, è possibile uscire dalla rete Tor sempre con un IP di una particolare nazione oppure usando lo stesso exit node. In quest’ultimo caso basta inserire quanto segue nel file \Browser\TorBrowser\Data\Tor\torrc-defaults:

ExitNodes 123.123.123.123

StrictNodes 1

Al posto di 123.123.123.123 bisogna specificare l’indirizzo IP del nodo di uscita della rete Tor. Questo può essere scelto annotando l’IP di un exit node che appare cliccando sull’icona del lucchetto all’inizio della barra degli indirizzi.

L’espediente è particolarmente utile per interfacciarsi con quei siti Web che verificano più volte la provenienza delle richieste provenienti dai client connessi. Il download di un file, per esempio, potrebbe non essere permesso quando l’IP del client cambiasse da una pagina all’altra: l’intervento illustrato consente di risolvere brillantemente il problema.

Per fare in modo che l’exit node sia sempre italiano, si può invece digitare quanto segue:

Al posto di IT è possibile inserire l’identificativo internazionale di qualunque altro Paese.

Alcuni siti .onion raggiungibili usando Tor Browser

Per accedere a Facebook attraverso la rete Tor, la società di Menlo Park mette a disposizione lo speciale indirizzo www.facebookwkhpilnemxj7asaniu7vnjjbiltxjqhye3mhbshg7kx5tfyd.onion così come il motore di ricerca DuckDuckGo (duckduckgogg42xjoc72x3sjasowoarfbgcmvfimaftt6twagswzczad.onion).

Sia CyberGhostVPN che ExpressVPN offrono una buona lista di siti Onion raggiungibili con Tor Browser tra cui anche alcuni tra i più famosi motori di ricerca per il dark web.

Tor Browser e le prestazioni: come forzare la modifica del nodo guardia

Quando si utilizza Tor Browser, può capitare di incorrere nell’utilizzo di qualche nodo piuttosto congestionato. Se, effettuando un semplice test con il servizio fast.com (aprendo il sito da Tor Browser), la banda disponibile risultasse largamente inferiore rispetto a quella offerta dalla propria connessione a banda larga o ultralarga, il consiglio è quello di cliccare sull’icona del lucchetto a sinistra della barra degli indirizzi quindi scegliere Nuovo circuito per questo sito.

Talvolta succede che le prestazioni restino sempre insoddisfacenti premendo più volte il pulsante Nuovo circuito per questo sito in Tor Browser: ciò può accadere quando il nodo di guardia diventa congestionato o comunque lento.

Per forzare Tor Browser a modificare il nodo guardia il cui IP, come indicato in precedenza, rimane di norma lo stesso almeno per un paio di mesi, è sufficiente chiudere l’applicazione quindi portarsi nella cartella \Tor Browser\Browser\TorBrowser\Data\Tor e cancellare il file state. Riavviando Tor Browser, il nodo guardia risulterà cambiato.

Il download di Tor Browser permette di installare la versione adatta per sistemi Windows a 32 o 64 bit (piattaforma x86) e ARM64 (le ultime versioni del programma sono infatti compatibili anche con i sistemi Mac basati su Apple Silicon). Tor Browser per Android è invece disponibile sul Play Store di Google.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16797.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)