/https://www.ilsoftware.it/app/uploads/2023/05/img_18871.jpg)

Si torna a parlare di UPnP (Universal Plug and Play), protocollo nato per facilitare l’interconnessione tra dispositivi diversi diventato purtroppo una delle leve preferite dai criminali informatici per guadagnare l’accesso alle reti altrui.

Nell’articolo UPnP, a cosa serve e perché va disattivato immediatamente abbiamo visto perché il supporto di UPnP deve essere subito disattivato facendo riferimento al pannello di amministrazione del router.

L’approccio utilizzato nel caso di UPnP è deficitario per due motivi: lato LAN l’attivazione del protocollo è pericolosa perché può aprire vere e proprie voragini sui router. Un dispositivo o un programma possono aprire porte in ingresso sul router senza che l’amministratore della rete ne sia consapevole.

Il secondo aspetto da mettere in evidenza è che UPnP non è stato concepito per essere esposto sull’interfaccia WAN, quindi sulla rete Internet. Il protocollo è infatti intrinsecamente insicuro: non permette di impostare password, non autentica gli utenti, non utilizza alcun algoritmo crittografico.

Disattivare UPnP, come spiegato in precedenza, è un’ottima soluzione ma è fondamentale verificare che l’utilizzo del protocollo non sia disabilitato solamente in ambito locale mentre lasciato attivo sull’interfaccia WAN. Il test di Gibson Research consente di verificare se il router in uso (soprattutto se vecchio e dotato di un firmware non aggiornato) esponesse UPnP sulla rete Internet (cliccare sul pulsante giallo GRC’s Instant UPnP Exposure Test).

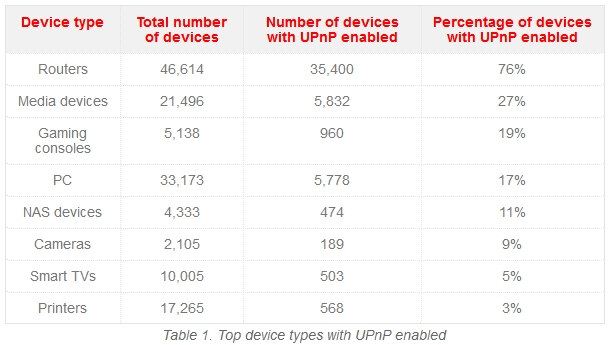

Kaspersky ha analizzato i dati pubblicati sul noto motore Shodan (Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti) rilevando che oltre 1,6 milioni di dispositivi espongono UPnP (il 35% di essi usano il daemon “MiniUPnPd UPnP” per i router, il 20% la libreria UPnP di Broadcom).

Di seguito l’elenco dei dispositivi vulnerabili rilevati da Kaspersky, suddivisi per categoria.

Le vulnerabilità presenti nei vari dispositivi, soprattutto quelli non aggiornati, sfruttabili via UPnP possono portare all’esecuzione di codice dannoso e alla sottrazione di dati personali o informazioni riservate dai sistemi collegati in rete locale.

Lo scorso anno avevamo parlato di un attacco su vasta scala che trasformava i router accessibili da remoto via UPnP in proxy server: Attacchi DDoS più semplici ed efficaci grazie a una leggerezza presente in molti router.

Più di recente abbiamo visto il caso delle chiavette Chromecast il cui controllo è stato assunto, in modalità remota, da un gruppo di hacker: Chromecast, due ricercatori prendono il controllo di migliaia di chiavette Google in tutto il mondo.

Nell’articolo Router, le operazioni da fare per renderlo sicuro abbiamo pubblicato una serie di consigli per mettere in sicurezza il modem router e l’intera rete locale.

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Hosting-WordPress-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)