/https://www.ilsoftware.it/app/uploads/2023/05/img_17197.jpg)

Tutti i router e modem router moderni offrono il supporto per UPnP (Universal Plug and Play), un protocollo progettato per semplificare la connessione fra dispositivi e host remoti.

UPnP permette di allestire una rete peer-to-peer tra dispositivi di ogni genere ed è basato su un’architettura aperta e distribuita, costruita utilizzando i protocolli di rete Internet IP, TCP, UDP (porta 1900) e HTTP.

La funzionalità UPnP, sul router, ha un innegabile vantaggio: permette di aprire le porte in ingresso per quei programmi, installati sui dispositivi collegati alla rete locale mediante cavo Ethernet o WiFi, consentendo la richieste di connessione da parte di utenti remoti.

UPnP consente quindi di aprire istantaneamente le porte sul router a quei programmi che constano di funzionalità server. Diversamente, con UPnP disattivato, per giungere al medesimo risultato si dovrebbe accedere al pannello di amministrazione del router, aprire le porte in ingresso e attivare il cosiddetto port forwarding: vedere Come rendere la rete sicura sia in azienda che a casa.

Appare evidente come UPnP possa rappresentare un problema di sicurezza non indifferente. Permettere che un’applicazione in esecuzione su una workstation o su un dispositivo connesso alla rete locale possa automaticamente aprire porte TCP o UDP in ingresso sul proprio router è un’azione sconsiderata.

Per questo motivo, senza alcuna riserva, consigliamo di disabilitare UPnP.

Per procedere in tal senso, è necessario portarsi nel pannello di configurazione del router, accedere alla sezione UPnP e disattivare la casella Attiva UPnP (verificare anche le porte aperte e inoltrate nell’apposita sezione; ad esempio Inoltro delle porte, Port forwarding o Inoltro/attivazione delle porte).

La procedura è illustrata nel dettaglio all’interno dell’articolo Configurare un router, le cose da fare dopo l’acquisto, al paragrafo Il pericolo UPnP (Universal Plug and Play).

La pressante necessità di disabilitare UPnP è confermata oggi, ancora una volta, da Akamai che ha pubblicato uno studio sul protocollo e sulla vulnerabilità UPnProxy.

Akamai ha rilevato che non solo la maggior parte dei router utilizza UPnP ma che circa 4,8 milioni di router espongono la funzionalità UPnP sulla porta WAN rendendo possibile l’amministrazione del dispositivo anche a utenti remoti non autorizzati.

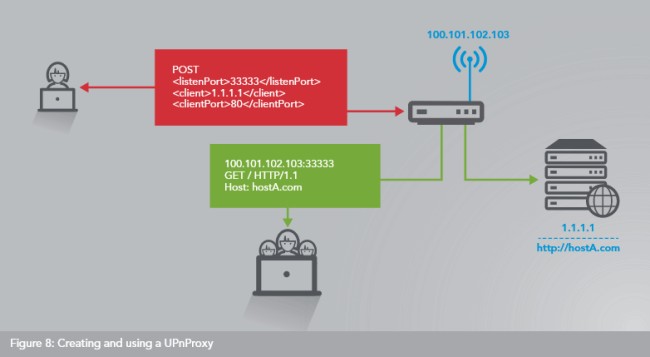

In altre parole, un soggetto terzo può configurare il router come crede sfruttandolo in alcuni casi come proxy verso altri lidi: così facendo un criminale informatico può mascherare le sue attività malevole e presentarsi ai server remoti con l’IP pubblico altrui (facendo ricadere le responsabilità di un attacco su utenti inconsapevoli).

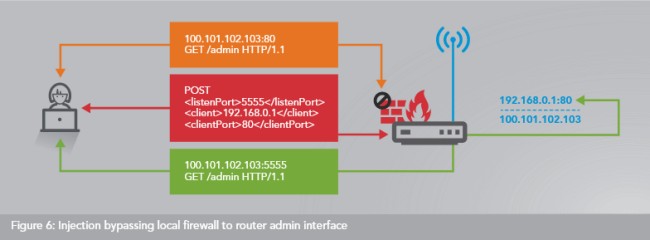

La vulnerabilità UPnProxy, come è stata battezzata dagli analisti di Akamai, permette infatti a un aggressore remoto di sfruttare i router che supportano UPnP ed espongono la funzionalità sulla porta WAN per bypassare i firewall e collegarsi con gli IP privati interni alla rete locale oppure per reindirizzare le richieste di connessione verso indirizzi IP o nomi a dominio completamente differenti.

UPnP può essere infatti sfruttato anche per modificare le tabelle di routing e forzare l’indirizzamento delle richieste di connessione degli utenti connessi alla LAN verso siti web diversi da quelli che intendono visitare, con tutte le nefaste conseguenze che ne scaturiscono.

Per aiutare gli utenti, Akamai ha stilato una lista dei router e modem router che espongono UPnP sulla porta WAN.

I dispositivi vulnerabili sono ben 400, realizzati da 73 produttori diversi: in alcuni casi, essi potrebbero essere esposti agli attacchi UPnProxy.

Per conoscere la lista dei router affetti dal problema, suggeriamo di scaricare questo documento in formato PDF e portarsi alle pagine 15, 16 e 17.

Per scongiurare gli attacchi UPnProxy, è richiesto il rilascio – da parte del produttore – di un firmware aggiornato che permetta di correggere le configurazioni UPnP e proteggere adeguatamente il dispositivo e i sistemi ad esso collegati. E se il firmware non fosse disponibile, meglio accantonare il router indicato come vulnerabile.

Akamai (vedere pagina 13 del citato documento) ha anche pubblicato uno script che permette di identificare i router vulnerabili o quelli già sfruttati in attacchi UPnProxy.

Lo script deve essere eseguito collegandosi al router via SSH: si solito è necessario attivare tale funzionalità dal pannello di configurazione del router, nella sezione dedicata agli utenti più esperti, e collegarsi via Telnet o PuTTY.

Per approfondire, vedere anche l’articolo Port scanner: scansione di tutte le porte sull’IP pubblico.

/https://www.ilsoftware.it/app/uploads/2026/03/router-compromesso-temu-RCE.jpg)

/https://www.ilsoftware.it/app/uploads/2023/07/infostealer-malware.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/wp_drafter_477555.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/PXL_20250305_091809050.MP_.jpg)