Abbiamo più volte ricordato quanto sia importante effettuare una scansione delle porte aperte sul modem router e disattivare il protocollo UPnP (Universal Plug and Play) sullo stesso dispositivo.

Se le porte sul router sono visibili dall’interno della LAN non è importante: anzi, alcuni servizi che rispondono sulle varie porte sono spesso essenziali.

L’importante è che sull’IP pubblico assegnato dal provider Internet (lo si può scoprire cliccando qui e seguendo le istruzioni pubblicate nell’articolo Il mio IP: come trovarlo e a che cosa serve) non siano esposti dei servizi. A meno che ciò non fosse strettamente necessario.

Le notizie della scoperta di nuove vulnerabilità nel firmware degli apparati di rete sono sempre più frequenti e con la sempre più ampia diffusione di device sempre connessi, esporsi a rischi è sempre più “facile”: Vulnerabilità nelle videocamere IP Foscam: F-Secure lancia l’allarme.

Da parte nostra, come abbiamo evidenziato nell’articolo Come rendere la rete sicura sia in azienda che a casa, desideriamo mettere in evidenza alcuni aspetti fondamentali.

In particolare, un modem router ben configurato permette di ripararsi dalla stragrande maggioranza dei tentativi di attacco: per impostazione predefinita, se un dispositivo vulnerabile o una qualunque macchina con un software “buggato” fossero collegati a valle dello stesso, in rete locale, un aggressore remoto non può far leva sulle lacune di sicurezza perché le porte TCP/UDP in ingresso sono tutte chiuse per default.

In altre parole, le porte sulle quali sono in ascolto i componenti server vulnerabili non sono raggiungibili da remoto se sul modem router non si effettuasse un’attività di port forwarding. Di conseguenza, nessuna aggressione potrebbe avere luogo.

Come spiegato nell’articolo Configurare un router, le cose da fare dopo l’acquisto, è opportuno disattivare la funzionalità UPnP sul modem router perché, diversamente, si offrirebbe la possibilità a qualunque programma installato sui client connessi in rete locale di aprire una o più porte in ingresso.

Usando un port scanner sull’IP pubblico, un eventuale aggressore sarebbe in grado di stabilire le porte aperte e lanciare un attacco al cuore della rete locale (nel caso in cui si utilizzassero dispositivi dal firmware superato o software vulnerabili).

Servendosi di un port scanner è quindi bene controllare quali porte sono visibili sull’IP pubblico assegnato dal provider Internet e con il quale si è connessi alla rete.

Proprio in questi giorni Check Point ha segnalato l’esempio del modem router Huawei HG532 spiegando che sono già stati rilevati centinaia di migliaia di tentativi di sfruttare una vulnerabilità presente nel firmware.

In breve (qui l’analisi completa di Check Point), il router Huawei apriva per default una porta sull’IP pubblico (porta 37215, UPnP): a causa di una vulnerabilità nel firmware un malintenzionato può attaccare il device da remoto ed eseguirvi codice dannoso arrivando potenzialmente ad assumere il controllo dell’intera rete locale.

Il dispositivo, fornito a suo tempo anche da Infostrada ai suoi clienti, è al centro di una serie di attacchi anche in Italia.

Huawei ha subito rilasciato gli aggiornamenti di sicurezza che gli utenti, però, devono assicurarsi di installare tempestivamente.

Casi simili sono quasi all’ordine del giorno: è quindi fondamentale mantenere aggiornato il firmware del proprio modem router e lanciare un port scanning per capire se vi fosse qualche porta aperta in ingresso al di fuori di quelle desiderate.

Port scanner: controllare le porte aperte ed esposte sull’IP pubblico con Nmap

Nell’articolo Come controllare porte aperte su router e IP pubblico abbiamo già affrontato il tema del port scanning.

Servizi online come ShieldsUp sono eccellenti ma si limitano ad esaminare al massimo le prime 1056 porte TCP (cliccando su All service ports) oppure singole porte.

Un’ottima alternativa tra gli strumenti fruibili online è Pentest-tools che consente di avviare un port scanner da remoto ed esaminare le porte TCP/UDP aperte su qualunque IP pubblico.

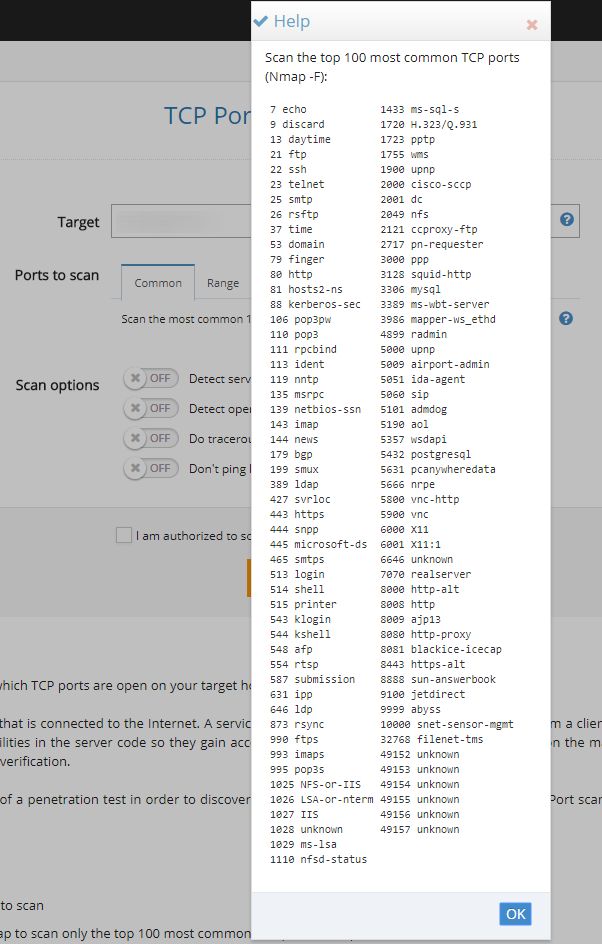

Pentest-tools, nella versione gratuita, analizza solo le prime 100 porte per l’IP pubblico indicato dall’utente:

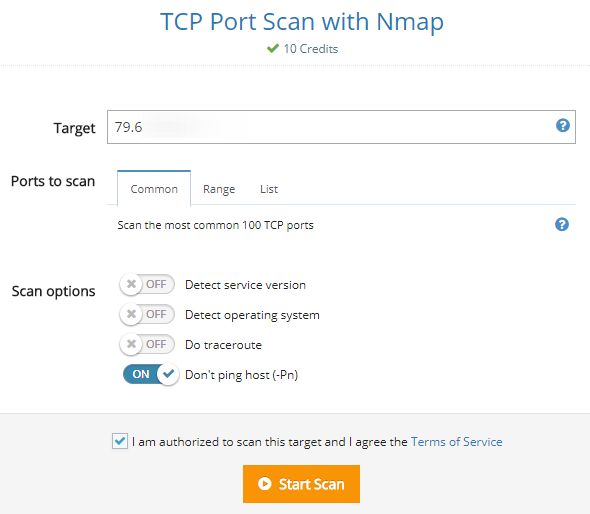

Il suggerimento è quello di copiare il proprio IP pubblico (appare nella parte superiore della finestra a destra del logo di Pentest-tools) nella casella Target.

Scegliendo la scheda Common, spuntando la casella I am authorized to scan this target and I agree the Terms of Service quindi cliccando Start scan, Pentest-tools controllerà quali porte fossero eventualmente aperte sul proprio modem router (la scansione, come detto, si limiterà alle 100 porte indicate; non le prime 100 ma le 100 ritenute più importanti).

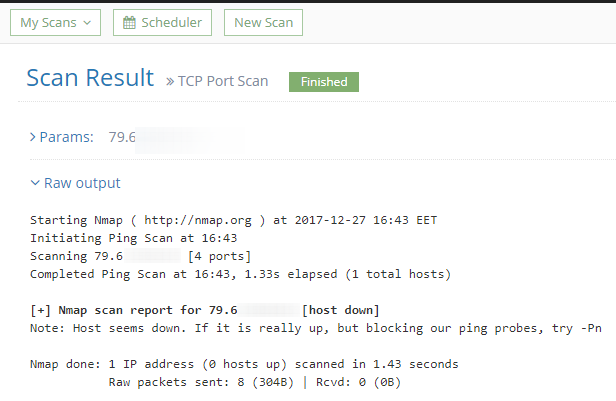

Se si ricevesse il messaggio Host seems down. If it is really up, but blocking our ping probes, try -Pn sul proprio IP pubblico… benissimo: significa che il modem router è configurato per non rispondere alle richieste ICMP (ping, traceroute).

Il modem router dovrebbe essere infatti quanto più possibile “nascosto” agli utenti remoti e non manifestare la sua presenza online: dal pannello di configurazione del router è bene disattivare l’invio di risposte alle richieste ICMP provenienti da remoto.

In questo caso, si può ripetere la scansione con il port scanner Pentest-tools attivando l’opzione Don’t ping host.

Pentest-tools funziona poggiando su un meccanismo “a crediti”: ogni scansione di base “vale” 10 crediti e gli utenti non registrati hanno a disposizione 40 crediti.

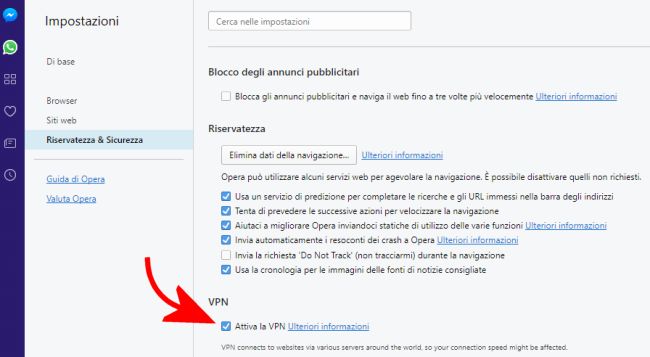

Per effettuare un maggior numero di scansioni è possibile scaricare il browser Opera, digitare opera://settings nella sua barra degli indirizzi, cliccare su Riservatezza e sicurezza quindi spuntare la casella Attiva la VPN.

Dopo aver cliccato sull'”etichetta” VPN nella barra degli indirizzi, tornando nella home page di Pentest-tools si otterranno di nuovo 40 crediti free.

Pentest-tools basa il suo funzionamento su Nmap, “il re” dei port scanner.

Effettuandone il download da questa pagina quindi installandolo in locale (preferibilmente in una macchina virtuale VMware o Virtualbox) si potrà avviare un port scanning su qualunque IP remoto.

Per avere un risultato affidabile, il port scanning dovrà essere avviato da remoto (non quindi dalla rete locale) specificando l’IP pubblico associato al modem router.

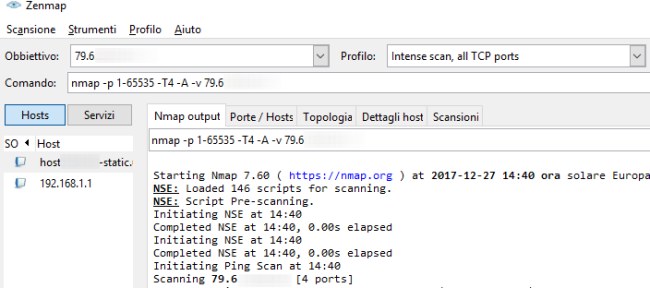

Dopo aver installato Nmap, basterà cliccare due volte su Nmap – Zenmap GUI, specificare l’IP pubblico da controllare nel campo Obbiettivo e selezionare Intense scan, all TCP ports dal menu a tendina Profilo.

Così facendo, Nmap controllerà tutte le 65.535 porte e verificherà quali, eventualmente, sono esposte.

Accedendo al contenuto della scheda Porte / Hosts, si può stabilire a colpo d’occhio quale servizio è in ascolto su ciascuna porta.

Se Nmap dovesse rilevare una o più porte aperte sull’IP pubblico utilizzato dal proprio modem router, si potrà svolgere una seconda verifica portandosi in questa pagina, cliccando su Proceed quindi digitando le porte indicate come aperte nella casella You may select any service from among those listed above e premendo infine Invio.

A questo punto, se non si riconoscessero porte corrispondenti a servizi effettivamente attivati all’interno della rete locale (per esempio, un server web, FTP e così via…) ci si dovrà portare nel pannello di configurazione del router e disattivare il port forwarding: Aprire porte sul router e chiuderle quando non più necessario.

Infine, se fosse indispensabile aprire una o più porte, è fondamentale assicurarsi che il software in ascolto su tale porta non abbia vulnerabilità che possano essere sfruttate anche da remoto. Si pensi, per esempio, a un server web installato su un sistema collegato alla rete locale, al software di gestione di una videocamera, della domotica e così via. Un software “buggato” e vulnerabile potrebbe essere infatti sfruttato da un malintenzionato come testa di ponte per attaccare l’intera rete locale.

Una serie di comandi Nmap particolarmente utili sono reperibili in questa pagina.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16656.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/patch-emergenza-office.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/uomo-sorridente-di-fronte-a-smartphone.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/uomo-al-lavoro-al-computer-di-notte.jpg)

/https://www.ilsoftware.it/app/uploads/2023/09/Microsoft-Outlook-Logo-minimal.jpg)