/https://www.ilsoftware.it/app/uploads/2023/05/img_19859.jpg)

I ricercatori di Check Point hanno scoperto una pericolosa vulnerabilità che affligge molti modelli di smartphone Samsung, Huawei, LG e Sony oltre, molto probabilmente, ai dispositivi di altri produttori.

Il vettore di attacco poggia su un processo chiamato over-the-air (OTA) provisioning, normalmente utilizzato dagli operatori di rete mobile per implementare impostazioni specifiche di rete su un nuovo telefono che entra a far parte della loro rete.

Check Point ha tuttavia dimostrato che chiunque può inviare messaggi di provisioning OTA perché il sistema di invio e ricezione non è protetto con un solido meccanismo di autenticazione. Basti pensare che il destinatario del messaggio OTA (Open Mobile Alliance Client Provisioning o “OMA CP”) non può verificare se le impostazioni suggerite provengano davvero dal suo operatore di rete o da un impostore.

“Abbiamo scoperto che gli smartphone prodotti da Samsung, Huawei, LG e Sony (corrispondenti a oltre il 50% di tutti i telefoni Android, secondo i dati sulle quote di mercato dal 2018) consentono agli utenti di ricevere impostazioni dannose tramite messaggi di provisioning con un’autenticazione debole. I telefoni Samsung consentono anche la gestione di messaggi OMA CP non autenticati“, osservano gli esperti di Check Point.

Il problema principale risiede nel fatto che un aggressore può forzare il dispositivo dell’utente, per esempio, a collegarsi con un server proxy malevolo: in questo modo tutto il traffico inviato e ricevuto transita attraverso un sistema direttamente controllato dai criminali informatici che potranno spiare le comunicazioni e sferrare attacchi phishing molto efficaci.

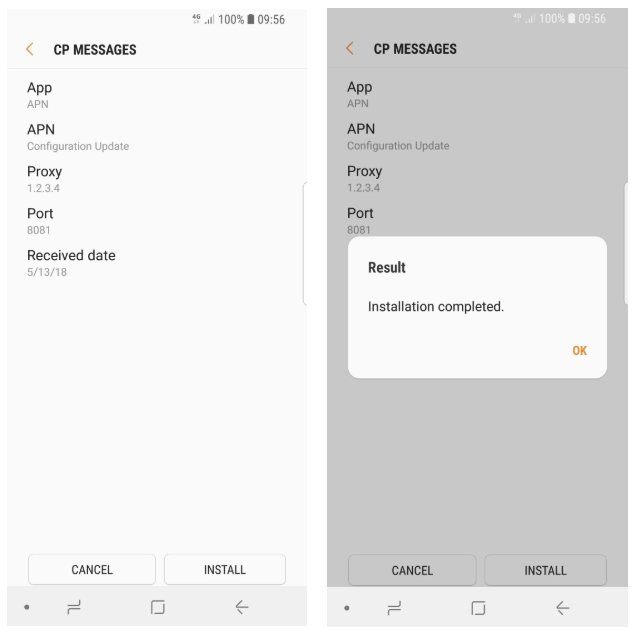

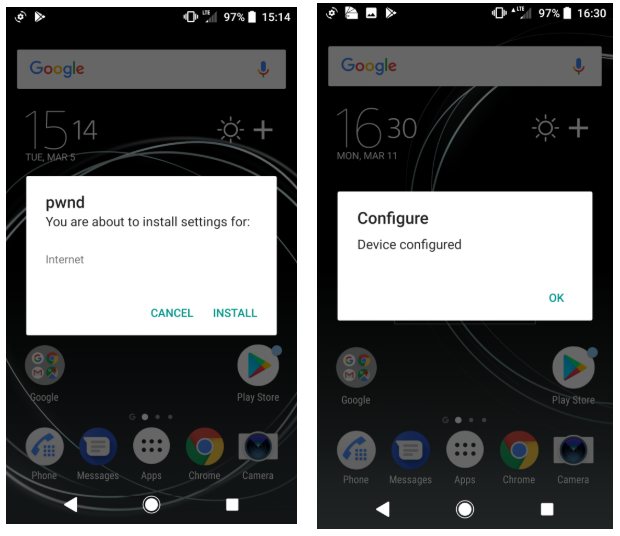

Nell’immagine ecco come si presenta un attacco basato su un messaggio OMA CP senza autenticazione su un device Samsung.

Sui dispositivi degli altri produttori, affinché l’aggressione abbia efficacia, il malintenzionato dovrebbe specificare l’IMSI (International Mobile Subscriber Identity) dell’utente ovvero il numero univoco che viene associato a tutte le utenze di telefonia mobile.

L’aggressore non può conoscere l’IMSI a priori ma è comunque rilevabile da qualunque app installata sul telefono Android in grado di usare il permesso READ_PHONE_STATE.

Se il codice IMSI non potesse essere recuperato, Check Point spiega che gli aggressori possono inviare più messaggi phishing facendo passare le richieste come provenienti dall’operatore telefonico e spronando l’utente a inserire un PIN.

Check Point conferma di aver verificato il funzionamento del codice proof-of-concept messo a punto dai suoi tecnici su terminali quali Huawei P10, LG G6, Sony Xperia XZ Premium e molti device della serie Samsung Galaxy, incluso il Galaxy S9.

I risultati dello studio sono stati comunicati ai produttori interessati nel mese di marzo 2019. Samsung ha corretto il problema a maggio 2019 (SVE-2019-14073); LG ha rilasciato la sua correzione a luglio (LVE-SMP-190006); Huawei sta progettando di includere le correzioni dell’interfaccia utente per OMA CP nella prossima generazione di smartphone della serie Mate e della serie P. Sony non ha invece riconosciuto la gravità del problema affermando che i suoi dispositivi si attengono alle specifiche OMA CP. OMA stessa ha avviato un’indagine interna (OPEN-7587).

Per gli utenti il consiglio è ovviamente quello di installare gli ultimi aggiornamenti rilasciati dagli operatori “drizzando le antenne” nel caso in cui dovessero apparire messaggi sospetti al centro dello schermo.

Bene controllare anche l’eventuale server proxy in uso e verificare l’IP col quale si esce sulla rete Internet (ad esempio da questa pagina).

Maggiori informazioni sono reperibili a questo indirizzo, sul sito di Check Point.

/https://www.ilsoftware.it/app/uploads/2023/11/4-106.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/35.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/2-10.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/4-2.jpg)