In occasione della conferenza DEF CON 27 appena svoltasi a Las Vegas, i ricercatori di Eclypsium hanno parlato delle problematiche di sicurezza che accomunano 40 driver sviluppati da 20 produttori hardware diversi.

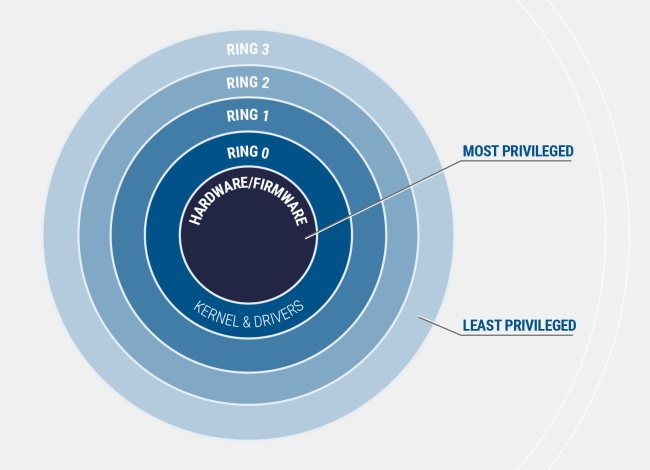

Gli esperti hanno scoperto che malintenzionati e criminali informatici possono sfruttare funzioni legittime incluse nei vari driver (che hanno il privilegio di interagire con il sistema operativo e le risorse hardware a basso livello) per aggredire le aree più delicate di Windows, kernel compreso.

“Ci sono un certo numero di risorse hardware che sono normalmente accessibili solo da elementi software dotati dei privilegi più ampi come il kernel di Windows e che devono essere protette dalle operazioni di lettura/scrittura eventualmente tente dalle semplici applicazioni“, ha detto Mickey Shkatov, uno dei responsabili di Eclypsium che ha aggiunto: “i problemi di sicurezza in fatto di design emergono quando i driver firmati forniscono funzionalità che possono essere utilizzate in modo improprio dalle applicazioni dello spazio utente per eseguire la lettura/scrittura arbitraria di queste risorse sensibili senza alcuna restrizione o controllo da parte di Microsoft“.

Shkatov ha commentato che quanto scoperto è in chiaro esempio di cattiva programmazione e ha precisato che la sua azienda ha immediatamente notificato ai vari vendor quanto rilevato. Di seguito l’elenco dei produttori che hanno distribuito versioni insicure dei loro driver:

ASRock

ASUSTeK Computer

ATI Technologies (AMD)

Biostar

EVGA

Getac

GIGABYTE

Huawei

Insyde

Intel

Micro-Star International (MSI)

NVIDIA

Phoenix Technologies

Realtek Semiconductor

SuperMicro

Toshiba

Alcune aziende come Intel e Huawei hanno già rilasciato aggiornamenti correttivi. Certi fornitori indipendenti di BIOS come Phoenix e Insyde stanno rilasciando i loro aggiornamenti alle società partner e agli OEM.

Shkatov ha aggiunto che Eclypsium intende pubblicare l’elenco dei driver interessati e dei loro hash su GitHub in modo tale che sia gli amministratori di sistema, sia gli utenti finali possano individuare i componenti problematici. Microsoft utilizzerà la sua funzionalità HVCI che è supportata solo sui processori Intel di settima generazione e successive ma può non risultare abilitata. Nell’articolo di supporto consultabile a questo indirizzo, Microsoft indica la procedura per abilitare HVCI in modo manuale.

Tutti i dettagli sulla scoperta sono disponibili sul blog di Eclypsium.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19738.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)