I ricercatori di SafeBreach, azienda che aveva recentemente presentato un esempio di attacco fileless basato sull’utilizzo di un file system alternativo (Sviluppato una sorta di file system alternativo che dimostra la pericolosità degli attacchi fileless) hanno dimostrato che Windows 10 IoT Core, sistema operativo progettato da Microsoft per i dispositivi del mondo Internet delle Cose e compatibile con i SoC ARM, sarebbe vulnerabile a una particolare modalità di attacco che consentirebbe a un aggressore di eseguire codice arbitrario sul dispositivo.

Scaricabile da queste pagine, Windows 10 IoT Core è disponibile a titolo gratuito, a differenza di Windows 10 IoT Enterprise che è un prodotto a pagamento compatibile solo con la piattaforma x86_64.

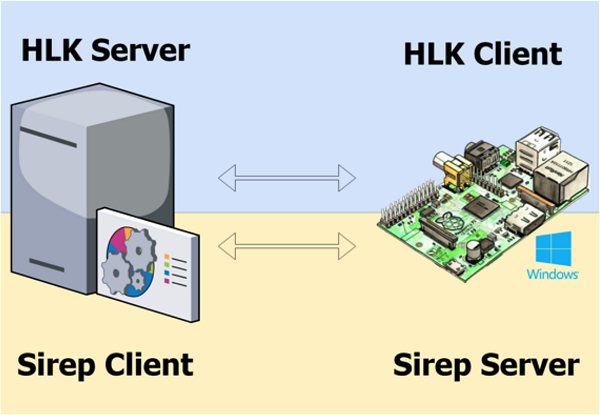

Come spiega Dor Azouri (SafeBreach), il tool si chiama SirepRAT (RAT è acronimo di remote access tool) e permette di aggredire qualunque dispositivo Windows 10 IoT Core usando un altro device collegato in rete locale. L’attacco è fattibile solo tramite interfaccia Ethernet perché viene sfruttata una falla scoperta nell’implementazione di un particolare servizio di test: Sirep.

Tentando la connessione via cavo Ethernet al dispositivo Windows 10 IoT Core, un utente non autorizzato può acquisire i privilegi SYSTEM ed eseguire comandi arbitrari con la possibilità di effettuare download e upload di file sul device per l’Internet delle Cose.

Azouri spiega che le verifiche sono state eseguite prendendo di mira un’installazione standard di Windows 10 IoT Core su Raspberry Pi 3 ma che l’attacco può essere efficacemente riprodotto su una vastissima schiera di dispositivi.

Windows 10 IoT Core è oggi utilizzato su una moltitudine di prodotti: non soltanto per i progetti sviluppati in autonomia dai maker di tutto il mondo ma anche nei dispositivi commerciali e nelle installazioni in ambito enterprise.

Tutti i dettagli sullo studio di SafeBreach sono disponibili in questo documento.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18857.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/250708-720p-gd24-E.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-clock-to-do.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)