Con Windows 11 24H2, Microsoft ha compiuto un passo decisivo nel rendere la crittografia dei dati una componente strutturale del sistema operativo, e non più un’opzione riservata agli ambienti enterprise. BitLocker, storicamente associato alle edizioni professionali di Windows, è ormai abilitato di default nelle installazioni pulite, a testimonianza di una strategia “secure by default” sempre più marcata. Il problema di questo approccio, come abbiamo spesso evidenziato, è che gli utenti non sono informati dell’effettiva attivazione di BitLocker e la sicurezza di default diventa un rischio per la disponibilità dei dati.

Tuttavia, l’evoluzione dell’hardware ha messo in evidenza un limite architetturale. I moderni SSD NVMe hanno raggiunto livelli di throughput tali da rendere la cifratura in tempo reale eseguita dalla CPU un potenziale collo di bottiglia, soprattutto nei carichi di lavoro ad alta intensità di I/O come gaming, video editing, compilazione di codice e virtualizzazione. È in questo contesto che nasce BitLocker accelerato via hardware, annunciato ufficialmente da Microsoft e destinato a ridefinire il rapporto tra sicurezza e prestazioni.

Il problema, NVMe sempre più veloci, CPU sempre più sotto pressione

Per anni Microsoft ha mantenuto l’overhead prestazionale di BitLocker sotto la soglia psicologica del 10%, un compromesso accettabile per la maggior parte degli utenti. Ma con l’avvento degli SSD NVMe di ultima generazione, capaci di trasferimenti sequenziali superiori a 7.000 MB/s e IOPS estremamente elevati, la situazione è cambiata radicalmente.

La crittografia e decrittografia dei dati richiedono un numero crescente di cicli CPU proporzionale alla velocità del sottosistema di storage. Il risultato è un aumento dell’utilizzo del processore, una latenza percepibile nelle operazioni più intensive e, nei dispositivi portatili, un impatto negativo sull’autonomia della batteria.

La svolta architetturale, crittografia fuori dalla CPU

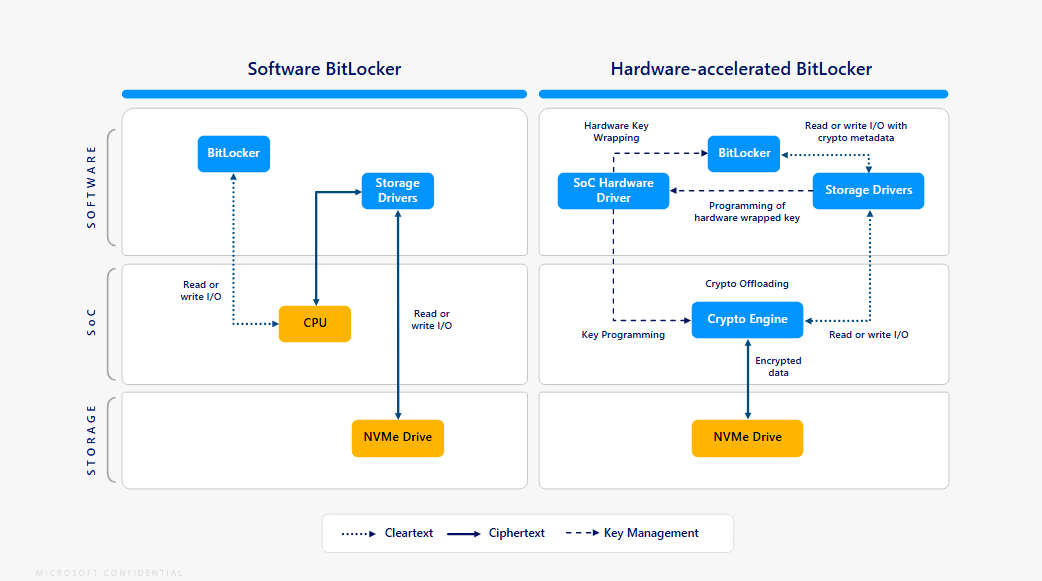

BitLocker accelerato via hardware sposta il peso delle operazioni crittografiche dalla CPU a componenti dedicati integrati nel SoC o nel processore. Questo approccio si basa su due pilastri fondamentali:

Crypto offloading

Le operazioni di cifratura e decifratura dei blocchi di dati non sono più elaborate dalla CPU principale, ma delegate a un motore crittografico dedicato, progettato specificamente per questo tipo di carichi di lavoro. Il beneficio è duplice: da un lato una riduzione drastica del consumo di cicli CPU, che possono essere utilizzati per applicazioni e processi a maggior valore aggiunto. Dall’altro, il miglioramento delle prestazioni complessive dello storage, eliminando i precedenti colli di bottiglia.

Nei sistemi portatili, come accennato in precedenza, questa riduzione dell’attività della CPU si traduce anche in un consumo energetico inferiore e, quindi, in una maggiore durata della batteria.

Chiavi protette dall’hardware

Oltre alle prestazioni, Microsoft ha rafforzato anche il modello di sicurezza. Le chiavi di cifratura “bulk” di BitLocker, quando il SoC lo consente, sono incapsulate e protette a livello hardware.

Il meccanismo riduce l’esposizione delle chiavi alla memoria di sistema, alla CPU e a potenziali vulnerabilità legate a side-channel attack o memory scraping.

Il Trusted Platform Module (TPM) continua a proteggere le chiavi intermedie, ma l’obiettivo dichiarato è ancora più ambizioso, arrivare a eliminare completamente la presenza delle chiavi BitLocker nella CPU e nella RAM.

Requisiti e limitazioni: BitLocker con accelerazione hardware non è (ancora) per tutti

Il BitLocker accelerato via hardware non è una semplice opzione software, ma richiede una combinazione precisa di requisiti:

- Windows 11 24H2 o successiva

- SSD NVMe compatibile

- SoC o CPU con supporto crypto offloading

- Algoritmo XTS-AES-256 utilizzato di default

Il supporto iniziale arriverà con i dispositivi Intel vPro dotati di processori Intel Core Ultra Series 3 (Panther Lake), ma Microsoft ha chiarito che l’obiettivo è estendere la tecnologia a tutti i PC compatibili, inclusi quelli di altri vendor.

Come sapere se BitLocker è accelerato

Amministratori IT e utenti possono verificare facilmente se un sistema utilizza l’accelerazione hardware per BitLocker eseguendo, da prompt con privilegi elevati, il seguente comando:

manage-bde -status

Se nella sezione Metodo crittografia, compare l’indicazione di accelerazione hardware, significa che BitLocker sta sfruttando il motore crittografico del SoC.

/https://www.ilsoftware.it/app/uploads/2025/12/bitlocker-accelerazione-hardware-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/KB5074105-Windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/11/sysmon-windows-11-server-2025.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/stop-AI-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/12/pulsante-login-password-sparito-windows-11.jpg)