Con la progressiva integrazione dei sistemi di infotainment connessi nelle automobili, la sicurezza informatica del settore automotive assume un ruolo sempre più critico. CarPlay, la piattaforma di Apple per l’integrazione tra iPhone e head unit (sistema centrale di controllo dell’infotainment, montato sulla plancia, che gestisce audio, navigazione, connettività e altre funzioni digitali) dei veicoli, rappresenta oggi uno dei principali punti di interfaccia tra dispositivi personali e sistemi embedded a bordo.

La ricerca Pwn My Ride, presentata alla conferenza DefCon 2025, ha analizzato in profondità il funzionamento di CarPlay in modalità wireless, individuando vulnerabilità significative nei protocolli sottostanti e dimostrando scenari concreti di compromissione.

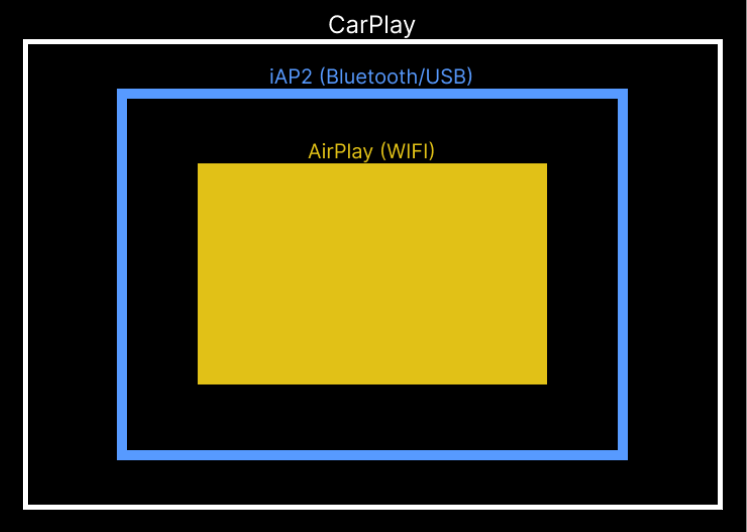

Architettura di CarPlay: stratificazione di protocolli

CarPlay può funzionare sia in modalità cablata sia wireless. Nel secondo caso, l’architettura si basa su una sequenza di protocolli distinti ma interdipendenti:

- iAP2 su Bluetooth: utilizzato per stabilire la connessione iniziale, negoziare le credenziali WiFi e coordinare l’avvio dei servizi CarPlay.

- AirPlay su WiFi: responsabile del mirroring dello schermo e della trasmissione multimediale.

Questa stratificazione introduce una superficie d’attacco complessa: un aggressore può sfruttare debolezze in Bluetooth, nel processo di autenticazione o direttamente nello stack AirPlay.

Pairing Bluetooth: perché è il tallone d’Achille

Il pairing Bluetooth rappresenta la prima barriera di sicurezza, ma gli autori della ricerca Pwn My Ride dimostrano come molti sistemi continuino a utilizzare la modalità Just Works (No-PIN).

In questo scenario l’accoppiamento avviene senza alcuna interazione dell’utente, non è richiesto né un PIN né una conferma numerica, un attaccante nelle vicinanze può stabilire una connessione quasi invisibile.

Solo in configurazioni più restrittive (PIN a 4 cifre o modalità DisplayYesNo) è necessario un intervento minimo dell’utente, spesso limitato alla visualizzazione del codice sul display del veicolo.

Di conseguenza, il pairing Bluetooth si conferma un punto di ingresso privilegiato, soprattutto nei sistemi meno aggiornati o configurati con politiche permissive.

iAP2: protocollo e debolezze strutturali

Il protocollo iAP2 (iPod Accessory Protocol 2), utilizzato da Apple per gestire la comunicazione con gli accessori, svolge un ruolo cruciale nell’avvio di CarPlay wireless.

Tuttavia, la ricerca ha evidenziato un problema fondamentale: l’autenticazione è unidirezionale. Il telefono autentica l’head unit, ma non avviene il contrario.

Ciò permette a un attaccante di impersonare un iPhone, forzando la richiesta delle credenziali WiFi e inviando comandi arbitrari. In pratica, basta un’implementazione custom di iAP2 per bypassare la validazione.

CVE-2025-24132: vulnerabilità nello stack AirPlay

Il punto più critico emerso a valle dello studio Pwn My Ride consiste nella vulnerabilità CVE-2025-24132, un buffer overflow nello stack AirPlay SDK. Le condizioni che la rendono particolarmente pericolosa sono le seguenti:

- Affligge versioni di AirPlay SDK precedenti a 2.7.1 (audio) e 3.6.0.126 (video).

- È presente anche nei CarPlay Communication Plug-in fino a R18.1.

- Consente l’esecuzione remota di codice (RCE) con privilegi root.

- È sfruttabile via WiFi dopo la compromissione di iAP2, rendendola di fatto una vulnerabilità zero-click e senza autenticazione.

Il problema non risiede solo nel bug tecnico, ma soprattutto nella difficoltà della supply chain automotive nel distribuire patch correttive. Nonostante Apple abbia pubblicato un aggiornamento a fine aprile 2025, al momento nessun costruttore di autovetture risulta averlo implementato a livello di head unit.

Il problema dell’adozione delle patch di sicurezza nell’industria automobilistica

Il caso della falla contraddistinta dall’identificativo CVE-2025-24132 mette in luce una sfida ricorrente nell’industria automotive: la lentezza nell’adozione delle patch. A differenza di smartphone e PC, dove gli aggiornamenti sono frequenti, nei veicoli:

- Gli aggiornamenti spesso richiedono visite in officina o installazioni manuali.

- La filiera software è frammentata (Apple → fornitori di head unit → OEM automobilistici → utenti finali).

- La validazione è lunga, poiché ogni patch deve essere testata e certificata da più attori.

Un quadro del genere crea una finestra di esposizione che può durare mesi o anni, lasciando milioni di veicoli vulnerabili anche dopo il rilascio della correzione ufficiale.

Quali sono i rischi concreti per gli utenti?

Il rischio più concreto e immediato per gli utenti non è che “l’auto che sia hackerata e controllata a distanza”, bensì la compromissione della privacy (dati personali, traffico, geolocalizzazione) e il controllo dell’infotainment (contenuti, app, navigazione) da parte di terzi sconosciuti, con potenziali conseguenze di sicurezza indirette durante la guida.

L’eventuale sfruttamento dell’errore di buffer overflow, può portare al controllo totale dell’head unit: installazione di malware, alterazione delle impostazioni, monitoraggio delle comunicazioni.

Una volta stabilito un collegamento, l’attaccante può sniffare dati trasmessi tra iPhone e head unit (messaggi, chiamate, navigazione), manipolando anche lo streaming multimediale, ad esempio iniettando messaggi o contenuti falsi sul display. Da non escludere anche la possibile raccolta di dati personali e riservati senza che l’utente se ne accorga.

Negli scenari urbani, un aggressore potrebbe muoversi in un parcheggio o in un’area affollata e compromettere più auto contemporaneamente se queste usano pairing di tipo Just Works. Con accesso WiFi e root sull’head unit, un attaccante può raccogliere dati di geolocalizzazione, cronologia viaggi, abitudini dell’utente. Si aprono così scenari di spionaggio industriale o sorveglianza mirata.

/https://www.ilsoftware.it/app/uploads/2025/09/vulnerabilita-apple-carplay.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/aggiornamenti-software-sicurezza-android-5-anni.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/android-desktop.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/wp_drafter_495048.jpg)

/https://www.ilsoftware.it/app/uploads/2024/01/2-97.jpg)