I tecnici dei laboratori Check Point hanno recentemente rilevato la presenza di infezioni in ben 36 modelli di dispositivi Android molto famosi.

In tutti i casi, il malware rilevato sui device Android non era il risultato dell’attività dell’utente (ad esempio download e installazione manuale di pacchetti APK malevoli da store non ufficiali, diversi da quelli di Google e Amazon): i pacchetti software contenenti codice dannoso erano già presenti al momento dell’acquisto e della prima accensione del dispositivo.

Sgombriamo subito il campo dagli equivoci: i malware rilevati dagli esperti di Check Point non facevano parte delle ROM ufficiali dei vari produttori ma sono stati successivamente aggiunti durante la catena di distribuzione.

In altre parole, i componenti dannosi venivano aggiunti manualmente da qualche distributore prima della consegna del dispositivo agli utenti finali.

L’ipotesi è che, durante la catena di distribuzione, qualcuno abbia aggiunto il malware per ricavarne benefici economici personali. I componenti, infatti, mostrano messaggi pubblicitari agli utenti e, in molti casi, sottraggono informazioni personali.

Per rendere impossibile l’estirpazione del malware, almeno da parte degli utenti normali, le app malevole vengono installate sui dispositivi Android utilizzando privilegi di sistema.

Secondo Check Point, i malware sono stati trovati su molti Samsung Galaxy e Samsung Galaxy Note, Asus Zenfone, Lenovo S90, Lenovo A850, Xiaomi Redmi, Oppo R7 e N3 e ZTE x500 acquistati attraverso canali non ufficiali.

Suggeriamo di installare i seguenti due software su un sistema Windows e collegare il dispositivo mobile Android via cavo USB:

– Driver ADB

– Minimal ADB and Fastboot

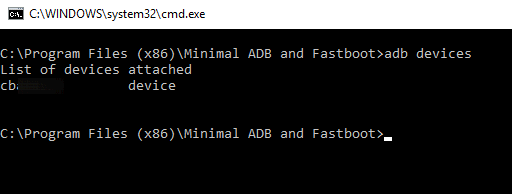

Dopo aver riavviato il sistema e connesso il dispositivo Android via USB, si dovrà aprire la cartella Minimal ADB and Fastboot (generalmente in C:\Program files (x86) o in C:\Program files) dall’interfaccia di Windows.

Tenendo premuto il tasto MAIUSC e cliccando con il tasto destro del mouse in un’area libera della cartella Minimal ADB and Fastboot, si dovrà selezionare Apri finestra di comando qui.

Digitando adb devices si potrà verificare l’avvenuto riconoscimento del dispositivo (ne verrà mostrato il numero di serie).

L’accesso al dispositivo Android dovrà essere esplicitamente autorizzato dall’interfaccia del device (ripetere eventualmente il comando adb devices fino alla scomparsa dell’indicazione unauthorized).

A questo punto, digitando il comando seguente verrà aparto il Blocco Note di Windows e verranno visualizzati tutti i nomi dei vari pacchetti installati:

A questo punto si dovrà controllare che non figuri nessuno dei componenti malevoli indicati da Check Point nella tabella pubblicata in calce a questa pagina.

/https://www.ilsoftware.it/app/uploads/2023/05/img_15214.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/4-2.jpg)

/https://www.ilsoftware.it/app/uploads/2023/12/2-59.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-1.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/google-pixel-9-novita.jpg)