/https://www.ilsoftware.it/app/uploads/2023/05/img_19834.jpg)

Gli iPhone e in generale i dispositivi basati su iOS sono considerati come dispositivi più complessi da violare. In realtà, come conferma il lavoro svolto dai ricercatori di Google Project Zero, fino a poco tempo fa il sistema operativo Apple soffriva di una serie di vulnerabilità che permettevano ad aggressori remoti di eseguire codice arbitrario sui dispositivi delle vittime e sottrarre informazioni personali altrui.

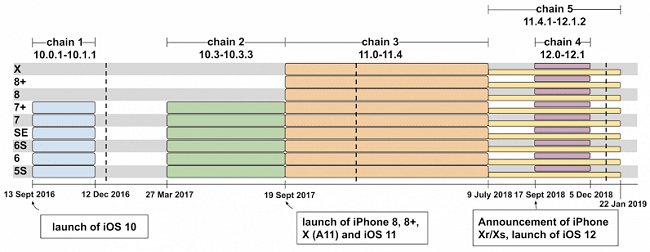

Le lacune di sicurezza individuate sono complessivamente 14, interessano le versioni di iOS dalla release 10 alle 12, sono state risolte in iOS 12.1.4 e sono utilizzate da diverse pagine web malevole per sfruttare attacchi ancora oggi efficaci sui dispositivi che non fossero stati aggiornati.

I tecnici di Project Zero hanno appena tracciato un identikit delle varie vulnerabilità rivelando che sono state complessivamente utilizzate in 5 diverse tipologie di attacchi (watering hole attack).

Gli esperti spiegano che i criminali informatici potevano violare i dispositivi iOS di una ristretta cerchia di utenti infettando siti web abitualmente visitati da questi ultimi. Combinando vulnerabilità insite nel browser Safari così come nel kernel del sistema operativo Apple (oltre che nel meccanismo di sandboxing), gli aggressori erano in grado di caricare malware sui device delle loro vittime.

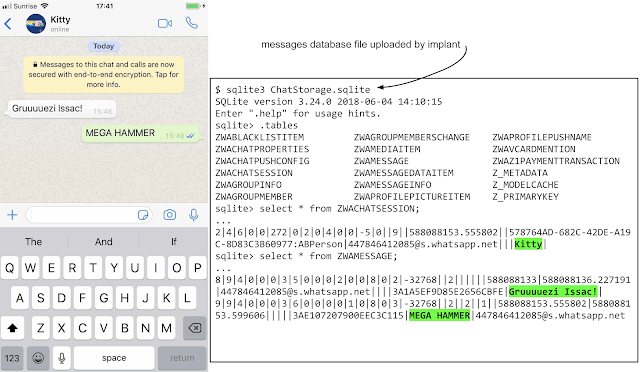

Le 5 diverse modalità di attacco hanno permesso agli aggressori remoti di acquisire i privilegi root sui dispositivi altrui e accedere a file e risorse di sistema normalmente off limit, con la possibilità di trasferire anche foto, messaggi, email, contatti e dati di geolocalizzazione in tempo reale su un server command and control.

Il malware impiantato sui dispositivi iOS era inoltre in grado di sottrarre la keychain utilizzata per memorizzare password per l’accesso a reti WiFi, credenziali di login e certificati in maniera sicura.

Ian Beer, ricercatore di Project Zero, ha chiarito che l’attacco viene meno al riavvio del dispositivo iOS ma la gravità dei problemi rilevati e il fatto che il codice nocivo fosse stato scoperto su diversi siti web, ha spinto il suo team a concedere ad Apple solamente una settimana per la risoluzione dei bug anziché i canonici 90 giorni.

/https://www.ilsoftware.it/app/uploads/2023/11/4-106.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/durata-batteria-smartphone-chi-vince.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482486.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/photon-matrix-laser-zanzare.jpg)