I cookie di autenticazione sono piccoli file di testo memorizzati sul dispositivo dell’utente utilizzati per verificare e confermare l’identità di un utente durante il processo di accesso a un sito o a un’applicazione Web. Parlando di cookie e session hijacking, abbiamo già spiegato che un aggressore può porre in essere furti d’identità senza conoscere username e password altrui. Basta appunto rubare il cookie di autenticazione altrui insieme con il suo contenuto.

L’attaccante sfrutta il fatto che il cookie di autenticazione contiene un identificatore unico o un token che il server riconosce come valido per l’utente specifico. La presenza del cookie evita che ciascun utente debba effettuare l’accesso a ogni singola pagina od ogni volta che si collega al sito. Neanche a dirlo, vista l’importanza del contenuto dei cookie di autenticazione, è necessario l’uso di connessioni crittografate (protocollo HTTPS) per proteggere i dati di autenticazione durante la trasmissione evitando attacchi man-in-the-middle. Diversamente, un aggressore può frapporsi tra client e server e impossessarsi del cookie.

API Google non documentata: sfruttata per rubare i cookie di autenticazione

Quanto sta accadendo da novembre 2023, ci restituisce un’informazione certa: gli aggressori stanno utilizzando un’API Google non documentata per generare nuovi cookie di autenticazione quando quelli precedentemente rubati risultano scaduti. I cookie di autenticazione, infatti, hanno periodo di validità limitato per garantire la sicurezza e la protezione dell’account dell’utente. Il fatto che un attaccante possa generare un nuovo cookie valido a partire da quello ormai scaduto, precedentemente sottratto, costituisce un grosso problema.

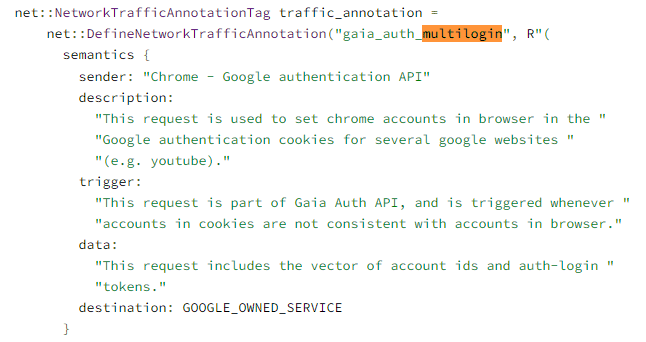

Google non ha pubblicamente condiviso alcuna informazione sull’API (Application Programming Interface) in questione. Tuttavia, consultando il sorgente del browser Chromium, progetto dal quale sono derivati Chrome, Edge e tanti altri software di navigazione alternativi, si apprende che l’API in questione è chiamata Multilogin ed è verosimilmente progettata per sincronizzare gli account sui diversi servizi Google utilizzando ID e token autorizzativi unici.

Secondo vari analisti, tra cui Pavan Karthick di CloudSEK, i malware stanno abusando dell’API Multilogin al fine di mantenere il controllo sugli account degli utenti molto più a lungo rispetto a quanto possibile fino a poco tempo fa. Come evidenziato in precedenza, è infatti piuttosto semplice generare token nuovi, perfettamente validi, quando quelli precedenti scadono.

Oltre a due malware emersi a novembre 2023 (Lumma e Rhadamanthys), è a dicembre che tanti altri componenti dannosi hanno abusato del medesimo meccanismo: Stealc, Medusa, RisePro e Whitesnake.

Google getta acqua sul fuoco e non sembra particolarmente impressionata

Allo stato attuale, Google sembra ridimensionare il problema parlando di furti di cookie che avvengono facendo leva su tecniche ormai radicate. L’azienda guidata da Sundar Pichai, inoltre, afferma che l’API Multilogin funziona così come previsto e non vi sarebbe alcuna vulnerabilità.

La società propone di forzare il logout degli utenti vittima di attacco, su ciascun dispositivo interessati, e terminare tutte le sessioni attive tramite la pagina I tuoi dispositivi. In questo modo, il token non potrebbe più essere aggiornato a partire da un cookie rubato in precedenza.

Google dichiara inoltre di aver già identificato gli utenti colpiti dall’abuso dell’API in questione e di averli avvisati. Tuttavia, va detto che l’API continua ad essere presente nel codice di Chromium, Chrome e degli altri browser Web: inoltre, l’accesso all’API Multilogin non è in alcun modo limitato. In altre parole, come sottolineano gli esperti, gli utenti possono non accorgersi di ciò che sta avvenendo sui loro dispositivi fintanto che gli aggressori non compiono azioni plateali.

/https://www.ilsoftware.it/app/uploads/2024/01/cookie-di-autenticazione-API-google-non-documentata.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/chatbot-arena-italia-modelli-AI.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482766.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/ILSOFTWARE-2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/estensioni-edge-ios-iphone.jpg)