Tra le minacce informatiche più subdole ma, allo stesso tempo efficaci (almeno dal punto di vista dei malware-writer) c’è sicuramente LockBit. Si tratta di un ransomware progettato per crittografare i file sul sistema compromesso e richiedere un riscatto in cambio della chiave di decodifica.

LockBit ha “investito” sul modello Ransomware-as-a-Service

Gli autori di LockBit sono noti per avere di fatto promosso la diffusione del modello RaaS (Ransomware-as-a-Service): i creatori del ransomware forniscono il loro malware come servizio a terzi, consentendo ad altri criminali informatici, noti come “affiliati” o “partner”, di utilizzare il codice malevolo per condurre, lo stessi, degli attacchi. Il modello RaaS ha trasformato il fenomeno ransomware in un servizio commerciale, condividendo i profitti tra i creatori del malware e gli affiliati che lo distribuiscono.

Abbiamo descritto a suo tempo, nel dettaglio, il funzionamento di LockBit, soffermandoci sui danni causati nel corso di anni a tante realtà aziendali e professionisti in tutto il mondo.

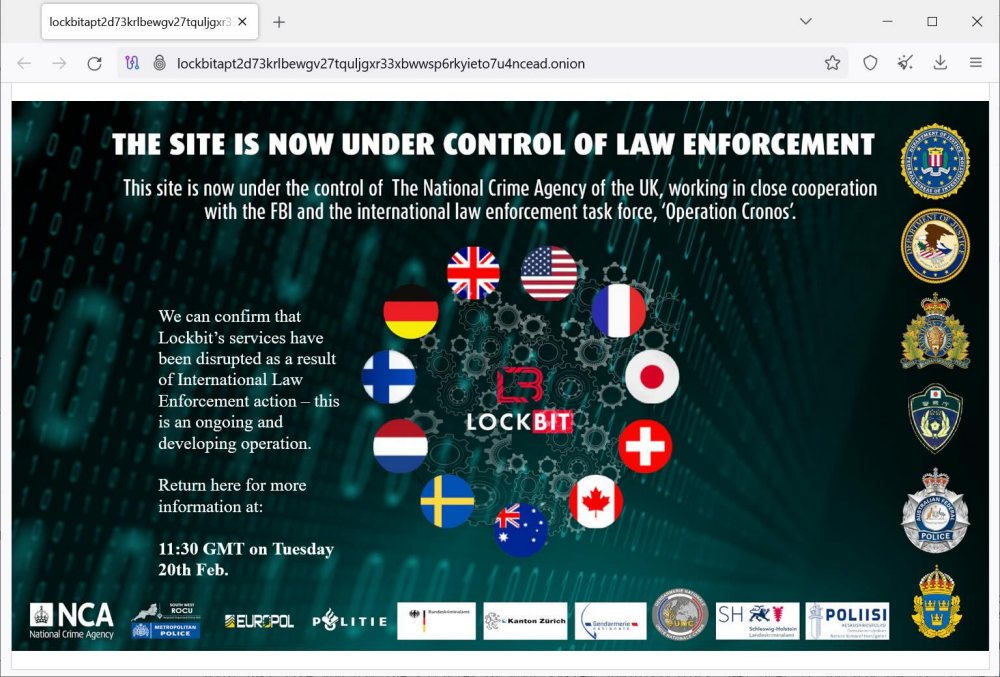

I domini .onion usati da LockBit sotto il controllo delle forze di polizia

A valle di un’operazione che ha visto coordinarsi le Autorità di polizia di 11 Paesi, gli agenti degli enti governativi coinvolti dichiarano oggi di aver finalmente assunto il controllo di LockBit, neutralizzandone la piattaforma fino ad oggi utilizzata.

Un sito Web .onion, accessibile attraverso Tor Browser, fino a ieri fungeva da vastissimo archivio per i dati acquisiti dal ransomware LockBit sui sistemi delle vittime. Sì, perché in caso di mancato pagamento del riscatto in denaro, LockBit minacciava la pubblicazione dei dati delle aziende prese di mira. Spesso si trattava di informazioni riservate e, in alcuni casi, addirittura di segreti industriali.

La novità è che provando a visitare il dominio .onion, storicamente utilizzato da LockBit, una pagina informa che lo stesso risulta adesso sotto il controllo della National Crime Agency del Regno Unito, nell’ambito dell'”Operazione Cronos“.

Com’è avvenuta la violazione dei server utilizzati da LockBit

I “vertici” dell’organizzazione alla base di LockBit sono conosciuti in rete come LockBitSupp e comunicano tramite il servizio di messaggistica Tox. Un messaggio conferma che le forze di polizia hanno violato i server degli sviluppatori del ransomware sfruttando un exploit lasciato non corretto all’interno delle installazioni locali di PHP.

Tox è un progetto open source che mira a fornire una piattaforma di comunicazione sicura e decentralizzata. L’obiettivo principale consiste nell’offrire un’alternativa sicura e privata rispetto ad altre piattaforme di messaggistica istantanea centralizzate. Le caratteristiche intrinseche di tutela dell’anonimato sono state scelte dagli sviluppatori e gestori di LockBit per evitare di essere tracciati e sottoposti a provvedimenti giudiziari.

Le Autorità hanno acquisito il pannello di affiliazione e i dati razziati dal ransomware

I tecnici delle forze di polizia hanno rimosso il pannello di affiliazione di LockBit e hanno aggiunto un messaggio in cui si informa che sono stati sequestrati anche il codice sorgente, le chat e le informazioni sulle vittime del ransomware. “Abbiamo il codice sorgente, i dettagli delle vittime aggredite, la quantità di denaro estorta, i dati rubati, le chat e molto, molto altro ancora“, si legge nel messaggio visualizzato sul pannello LockBit.

Le poche righe lasciate in dote da FBI, Europol e Agenzia nazionale anticrimine del Regno Unito mirano a spaventare anche i “clienti” di LockBit ossia tutti coloro che fino ad oggi hanno utilizzato il modello RaaS per aggredire a loro volta un gran numero di aziende e trarne profitto. “Potete ringraziare Lockbitsupp e la loro infrastruttura difettosa per questa situazione… potremmo metterci in contatto con voi molto presto“, si legge.

I numeri di LockBit e l’esistenza dei server di backup

Le autorità che si occupano di sicurezza informatica negli USA e altri partner internazionali, a giugno 2023 affermarono che il gruppo LockBit ha estorto almeno 91 milioni di dollari (solo dal 2020) a organizzazioni statunitensi in seguito a ben 1.700.

LockBitSupp conferma che l’attacco delle forze di polizia ha sfruttato alcune falle di PHP ma precisa comunque di avere ancora a disposizione tutto il contenuto razziato in tanti anni all’interno di una batteria di server di backup.

/https://www.ilsoftware.it/app/uploads/2024/02/lockbit-chiuso-polizia.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)