Le vulnerabilità presenti in AMT (Active Management Technology), funzionalità supportata dai processori dotati della tecnologia Intel vPro, sono vecchie ormai di sette anni.

Eppure, il problema è stato oggetto di una serie di studi approfonditi proprio nel corso delle ultime settimane. Risultato? Le lacune di sicurezza, che interessano i sistemi usati in ambito professionale e basati su un qualunque processore vPro (dagli Intel Nehalem ai moderni Kaby Lake), sono molto più gravi di quanto inizialmente ipotizzato (vedere anche l’articolo Vulnerabili i processori Intel con tecnologia vPro e AMT attiva).

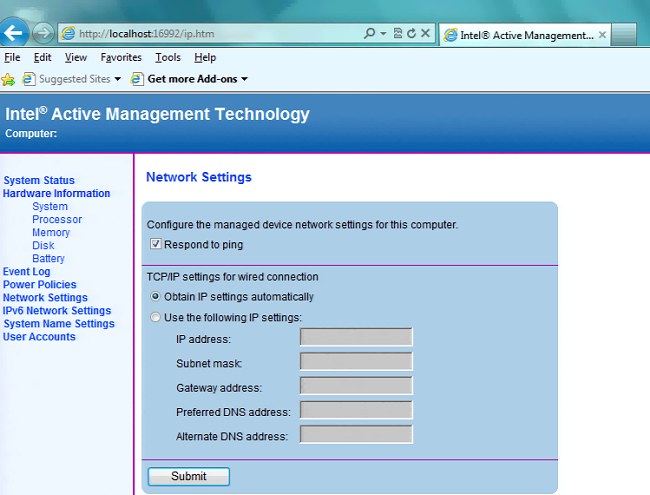

AMT, se abilitata, consente agli amministratori di sistema di gestire da remoto qualunque macchina, con la possibilità di avviare applicazioni, accendere i sistemi che risultano spenti e interagire con la procedura di boot (è possibile anche intervenire sul firmware).

Un gruppo di ricercatori ha scoperto, proprio in questi giorni, che la firma cifrata controllata dalla piattaforma AMT ogniqualvolta viene richiesto l’accesso da remoto, può essere arbitrariamente modificata da un aggressore per ottenere pieno accesso al sistema.

In altre parole, un malintenzionato può limitarsi a “confezionare” una richiesta nel formato atteso da AMT e guadagnare l’accesso senza limitazione alcuna all’amministrazione del sistema remoto. L’hash può essere anche generato in modo casuale: AMT non effettuerà alcuna verifica aggiuntiva.

Produttori hardware come Lenovo, HP e Fujitsu hanno già confermato di essere al lavoro per aggiornare i driver delle rispettive macchine: le nuove versioni, esenti da qualunque problematica di sicurezza conosciuta, dovrebbero essere distribuite entro la fine di questa settimana.

Per il momento, Intel consiglia di attenersi a questi suggerimenti per mitigare il problema e azzerare i rischi d’attacco.

Da parte nostra, suggeriamo di aprire il prompt dei comandi e digitare quanto segue:

Si potrà così verificare se i servizi legati alla funzionalità AMT sono in esecuzione (nel caso in cui non si dovesse ricevere risposta significa che il sistema non è a rischio).

Ovviamente l’utilizzo di un semplice firewall che impedisca le connessioni da remoto alle porte indicate e, ad esempio, autorizzi solo IP specifici (indirizzi statici o IP collegati alla VPN) già consente di mettersi al riparo.

/https://www.ilsoftware.it/app/uploads/2023/05/img_15466.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/debug-chip-snapdragon-porta-usb-nascosta.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/fedora-supporto-i686.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/samsung-gexynos-2500.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/intel-18a-informazioni-ufficiali.jpg)