/https://www.ilsoftware.it/app/uploads/2023/05/img_23322.jpg)

Si fa un gran parlare dell’aggressione subita da Regione Lazio che ha messo al tappeto i sistemi informatici e le piattaforme utilizzate dall’ente, compreso il portale pubblico di registrazione per le vaccinazioni.

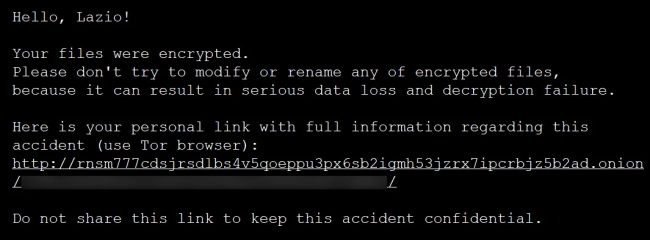

L’attenzione dei più si è concentrata sull’aspetto ransomware, il componente malevolo che ha crittografato i dati memorizzati sui sistemi della Regione.

Quando si parla di sicurezza, però, spostare troppo il focus sul ransomware è un po’ come guardare sempre il dito quando si indica la luna.

Troppa attenzione sui ransomware

In un altro articolo abbiamo visto cos’è un ransomware, come proteggersi e come è possibile recuperare i dati.

Chi sviluppa un ransomware agisce con un fine ben preciso ovvero quello di estorcere denaro alle vittime: i dati vengono crittografati con una chiave segreta (nota solo agli autori del malware) che viene fornita soltanto dietro il pagamento di una somma in denaro.

L’importo viene generalmente richiesto sotto forma di bitcoin o di altre criptovalute.

Spesso si chiede alla vittima di visitare un indirizzo onion attraverso Tor Browser: in questo modo gli aggressori tutelano la loro identità. In alternativa viene chiesto di usare altri servizi che garantiscono l’anonimato.

Nell’immagine il messaggio visualizzato dal ransomware che avrebbe aggredito i sistemi di Regione Lazio (fonte).

L’aspetto importante da tenere a mente è che un ransomware da solo non aggredisce nessuno: la comparsa di un messaggio che avvisa circa l’avvenuta cifratura di tutti i dati personali e richiede un riscatto in denaro per ricevere la chiave di decodifica rappresenta un fallimento totale dal punto di vista della sicurezza. Rappresenta però solamente la punta dell’iceberg; una conferma che si sono commessi gravi errori in termini di sicurezza (spesso anche madornali). E ciò indipendentemente dal fatto che si sia un semplice privato, un professionista, il titolare di una piccola azienda, di un ente pubblico o di una grande realtà d’impresa.

Un ransomware, per sua stessa natura, non aggredisce la rete ma è il payload che viene scaricato ed eseguito da altri componenti malware concepiti per sfruttare le debolezze di un sistema.

Da dove arriva un attacco informatico

Un attacco informatico è un tentativo malevolo e intenzionale da parte di un individuo o di un’organizzazione di violare il sistema informativo di un altro individuo o azienda.

Gli attacchi informatici nascono dalla precisa volontà di causare un danno a un individuo o a un’organizzazione ma molto più spesso mirano a sottrarre dati riservati (ad esempio segreti industriali o dati di valore rivendibili a peso d’oro a soggetti terzi) e richiedere un riscatto bloccando l’accesso ai dati (è il caso dei ransomware).

Gli attacchi informatici possono prendere di mira risorse che sono pubblicamente raggiungibili sulla rete Internet oppure risorse che di norma dovrebbero essere accessibili solo in ambito locale (entro i confini della LAN, piccola o grande che sia).

Attacchi alle risorse esposte in rete

Esiste un ventaglio infinito di possibilità che possono essere sfruttate per lanciare un attacco informatico.

Di solito ci si concentra sulla parte dell’infrastruttura che è esposta sulla rete Internet: si pensi a un qualunque sito Web; se i parametri ricevuti in ingresso dall’applicazione web non sono correttamente filtrati un aggressore può iniettare codice, modificare il comportamento delle pagine e alterare il contenuto dei database. Il tutto semplicemente agendo da client e dalla barra degli indirizzi del browser (SQL, NoSQL, OS, LDAP injection).

Altri potenziali problemi che possono esporre il fianco ad attacchi informatici è la gestione imperfetta dei meccanismi di autenticazione. In questo caso gli aggressori possono modificare password, chiavi o token di sessione sfruttando eventualmente altri difetti di implementazione al fine di assumere in modo temporaneo o permanente le identità di altri utenti.

C’è poi il problema legato all’esposizione di dati riservati utilizzando routine e API che non proteggono adeguatamente le informazioni, lacune nella configurazione di protocolli di sicurezza, falle che espongono ad attacchi cross-site scripting (XSS) che permettono la raccolta, la manipolazione e il reindirizzamento di informazioni riservate e molto altro ancora.

OWASP pubblica e aggiorna frequentemente la “top ten” delle minacce che interessano le applicazioni web.

Gli attacchi informatici possono però essere figli anche di scansioni effettuate sugli indirizzi IP pubblici collegati alla rete Internet con il preciso obiettivo di individuare specifiche porte aperte e su quelle accertare l’ascolto di un componente server vulnerabile.

Shodan è un motore di ricerca che dà l’idea di quanti dispositivi siano esposti pubblicamente in rete.

Nmap è invece uno strumento che permette di avviare una scansione sugli indirizzi IP.

La presenza di un componente server utilizzato per erogare un determinato servizio (si pensi ai web server, ai server di posta elettronica, ai server per il controllo remoto, ai sistemi di storage centralizzati, ai NAS, ai router, ai sistemi di videosorveglianza, ai server VPN, ai dispositivi IoT, ai sistemi per il monitoraggio di asset industriali,…) che viene esposto sulla rete Internet accende sempre un certo interesse. Perché dove c’è una porta aperta c’è un componente server in ascolto e dove c’è un componente server in ascolto c’è un software che talvolta può contenere qualche tipo di vulnerabilità.

In passato abbiamo visto che Microsoft ha dovuto correggere tante vulnerabilità nell’implementazione del protocollo RDP (Desktop remoto). In alcuni casi era possibile accedere ai sistemi affacciati sulla rete Internet senza conoscere le credenziali.

Problemi del genere riguardano però qualunque sistema operativo e qualsivoglia servizio.

Basti ricordare il crescente interesse dei criminali informatici nei confronti dei server VPN sempre più spesso bersaglio di attacchi nell’era “smart working“.

Come regola generale si dovrebbe evitare di esporre porte e servizi sulla rete Internet (sugli IP pubblici) avendo comunque sempre cura di applicare le patch software e verificare le configurazioni di sicurezza di ciascun prodotto.

Attacchi alle risorse interne alla rete

Prima che ad esempio un ransomware possa crittografare dati riservati e informazioni sensibili oppure che possa verificarsi una sottrazione di dati (“esfiltrazione”) è indispensabile che i criminali informatici guadagnino in qualche modo l’accesso alla rete.

L’accesso a una rete aziendale (walled garden) dovrebbe essere ottenuto in maniera da utilizzare i privilegi utente più elevati: solo in questo modo si avrà massima libertà d’azione e si potranno ottimizzare i cosiddetti movimenti laterali ovvero la diffusione dell’attacco all’interno della LAN da un dispositivo all’altro.

Le “porte di accesso” per gli attacchi informatici che si diffondono all’interno di una rete aziendale possono essere:

- attacchi phishing e campagne mirate utilizzati per persuadere un utente a eseguire malware o rivelare delle credenziali

- attacchi man-in-the-middle (MITM) che scaturiscono a seguito dell’invio di dati personali e credenziali in forma non cifrata usando strumenti non sicuri. I dati possono essere intercettati lungo il percorso.

- esecuzione di componenti malware allegati alle email ma anche scaricati da siti web inaffidabili, circuiti peer-to-peer, installati sotto forma di estensioni per il browser che sottraggono dati personali o registrano le operazioni condotte dagli utenti

- utilizzo di software non aggiornati con le ultime patch di sicurezza: la mancata applicazione delle patch di sicurezza può portare all’esecuzione di codice arbitrario semplicemente aprendo una pagina web o seguendo un link contenuto in un messaggio di posta elettronica

- attacchi che sfruttano vulnerabilità zero-day. Molto spesso gli aggressori, soprattutto nel caso di soggetti di alto profilo sfruttano vulnerabilità di recente scoperta per le quali non è ancora disponibile una patch correttiva. In questo modo il browser, il client di posta, il software di comunicazione o qualunque altra piattaforma può portare al caricamento e alla successiva esecuzione di codice arbitrario

- utilizzo di dispositivi non sicuri come chiavette USB e altri device che aprono porte o eseguono operazioni all’insaputa della vittima. Ne abbiamo parlato nell’articolo sugli attacchi informatici meno tradizionali

Una volta che un malware è stato eseguito su un sistema direttamente connesso alla rete locale, magari su quello di un utente che gode di ampi privilegi il danno è fatto e la minaccia può muoversi lateralmente.

Per comprendere il meccanismo provate a verificare quanto descritto nell’articolo dedicato a PsExec, un’utilità per Windows che permette di eseguire comandi da remoto.

Se un malware in esecuzione sul sistema infetto riesce a recuperare le credenziali Windows o Linux per accedere a una risorsa proverà a infettarla diffondendosi rapidamente all’interno della rete aziendale.

Il termine usato per riferirsi all’operazione che consiste nel recuperare silentemente le credenziali altrui si chiama credential dumping. Il malware usa varie tecniche. Ne ricordiamo solo alcune:

- Pass the Hash. Questa tecnica bypassa le fasi standard di autenticazione catturando hash di password valide.

- Pass the Ticket. Un intruso che ha compromesso un controller di dominio può generare un “golden ticket” Kerberos che rimane valido a tempo indeterminato e può essere utilizzato per impersonare qualsiasi account, anche dopo un reset della password

- Uso di strumenti come Mimikatz. Utilizzati per rubare password in chiaro o certificati di autenticazione dalla memoria del sistema già compromesso.

- Keylogger. Permettono all’attaccante di catturare le password direttamente quando l’utente le digita da tastiera

Tutte le varie tecniche permettono poi al malware di muoversi lateralmente ovvero aggredire gli altri sistemi della LAN autenticandosi ed eseguendo qualunque tipo di operazione.

È dopo essersi fatti strada in questo modo che poi i criminali informatici impiantano ulteriori componenti studiati per sottrarre dati personali o per cifrare i dati e chiedere un riscatto (ransomware).

Attacchi informatici: prevenzione, rilevazione e risposta

Dicevamo che un’infezione malware e ancor più il manifestarsi di un malware all’interno della rete locale rappresentano un vero e proprio fallimento perché mettono in evidenza come quanto si è fatto (o forse non si è fatto) in termini di prevenzione, rilevazione e risposta alle minacce sia assolutamente insufficiente.

Formazione e informazione del personale aziendale rivestono un ruolo fondamentale: è bene che i dipendenti e i collaboratori siano loro stessi in grado di riconoscere eventuali minacce – come quelle ricevute per email – che superassero i filtri aziendali. Non basta però: perché l’errore umano è sempre in agguato e diffondere la “cultura informatica” spesso non è sufficiente. È essenziale che l’errore umano venga rilevato e vi sia posto rimedio nel più breve tempo possibile.

Anche perché, parlando di protezione delle caselle di posta, un email gateway aziendale non può offrire la garanzia che tutto ciò che arriva in mailbox sia “pulito” e affidabile. Ci sono molteplici tattiche che i criminali informatici possono utilizzare per trarre in inganno l’email gateway e superare i suoi controlli.

Il fatto che un utente riceve un messaggio nella sua casella di posta protetta dall’email gateway non può e non deve infondere un falso senso di sicurezza.

Una buona soluzione per la sicurezza dei singoli endpoint, quindi anche delle macchine dei dipendenti portati al di fuori del perimetro aziendale, non solo dei sistemi server e delle workstation, già protegge dalla maggioranza delle minacce (commodity malware). Le soluzioni più versatili permettono agli amministratori di essere immediatamente avvisati quando si sta verificando un potenziale incidente sui singoli sistemi e quando la configurazione software delle macchine può rappresentare un pericolo per l’intera infrastruttura.

A questo proposito bisognerebbe orientarsi, indipendentemente dalle dimensioni dell’impresa, su soluzioni capaci di offrire una visione d’insieme sulla sicurezza dell’azienda e sui passaggi da seguire per rafforzarla riducendo drasticamente i rischi di incidenti.

In un’organizzazione giocano infatti un ruolo fondamentale i seguenti aspetti:

- Configurazione dei permessi degli account. Bisogna evitare di fornire a collaboratori e dipendenti account utente dotati dei diritti amministrativi

- Corretta condivisione delle risorse in rete. Gli utenti devono poter accedere alle sole risorse di loro competenza; non alle altre. Questo vale anche e soprattutto per i client remoti che accedono alla rete attraverso un server VPN

- Adozione di un’efficace policy di backup dei dati abbinata alla gestione multiversione dei file (multiversioning). Solo in questo modo ci si può difendere efficacemente da un eventuale incidente frutto di un’infezione da ransomware. La “regola 3-2-1” per i backup consiglia inoltre di conservare almeno tre copie dei dati, su almeno due dispositivi, con almeno una copia offsite ovvero creata in un luogo sicuro, lontano dalla rete alla quale si riferiscono i backup che sono stati creati.

- Attenta gestione delle vulnerabilità e applicazione delle patch di sicurezza. Strumenti software di asset discovery e vulnerability scanning consentono di minimizzare la superficie d’attacco identificando vulnerabilità critiche che possono essere sfruttate dai criminali informatici.

- Studio e revisione della struttura e della configurazione della rete aziendale verificando quali servizi l’azienda espone in rete, segmentando ove necessario la LAN e isolando i sistemi più critici

- Implementazione di un’efficace gestione delle password. Richiedere password forti e cambiarle frequentemente. Negare il riutilizzo delle password. Registrare le richieste di autenticazione fallite. Richiedere password uniche per tutti i sistemi e gli account con i privilegi più ampi. Eliminare eventuali password “hardcoded” negli account di servizio e negli script. Implementare strumenti di gestione delle chiavi SSH.

- Attivazione dell’autenticazione a due fattori per l’accesso a tutte le risorse aziendali più critiche. In questo modo non basterà inserire le credenziali corrette ma bisognerà autorizzare l’autenticazione, ad esempio, tramite un dispositivo che si ha con sé.

Tante aziende, purtroppo, si rendono conto dell’importanza della prevenzione quando è ormai troppo tardi: la gestione delle vulnerabilità con misure preventive abbinate a solide capacità di rilevazione e risposta offrono invece un’ottima risposta contro ogni tipo di minaccia informatica.

Per vincere una battaglia nel campo della sicurezza informatica, la velocità di reazione è fondamentale. L’unico modo per battere un avversario è essere più veloci rilevando, investigando e contenendo un’intrusione entro un tempo congruo.

CrowdStrike ha presentato la “regola 1-10-60“ che consiste nel rilevare un’intrusione entro 1 minuto, indagare entro 10 minuti e isolare o risolvere il problema entro 60 minuti. Più a lungo si permette a una minaccia di studiare la possibilità di muoversi lateralmente più è probabile che un attacco alla fine abbia successo.

Un’infezione da ransomware è una sconfitta totale. È una Waterloo figlia di una catena di errori che si sono commessi in precedenza, talvolta nel passato non immediatamente recente. E non si pensi di poter risalire alla chiave di decodifica perché a meno di debolezze introdotte dagli sviluppatori dei ransomware, sempre meno comuni ultimamente, gli algoritmi crittografici sicuri utilizzati dai componenti malevoli sfruttano l’elevata complessità computazionale della fattorizzazione in numeri primi.

Scomporre un numero nei suoi divisori primi è un’operazione molto lenta che richiede un impegno notevole in termini di risorse hardware: algoritmi quali RSA-2048 e RSA-4096 (utilizzano chiavi crittografiche rispettivamente a 2048 e 4096 bit) non sono stati fattorizzati e non lo saranno ancora per molti anni anche considerando i progressi che si stanno facendo nell’ottimizzazione delle risorse computazionali (utilizzo di GPU di fascia alta e batterie di sistemi per le elaborazioni intensivi disponibili sul cloud).

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Hosting-WordPress-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)