I criminali informatici, come abbiamo più volte ricordato nelle pagine di questo sito, possono fare breccia all’interno dell’infrastruttura aziendale oppure della rete locale dell’ufficio o di casa utilizzando una vasta gamma di strategie.

Nell’articolo Sicurezza informatica, come difendersi dalle minacce più moderne in ufficio e in azienda abbiamo già visto le principali soluzioni per proteggere sistemi, workstation, server e dispositivi di vario genere insieme, ovviamente, con i dati in essi memorizzati.

La sicurezza della rete passa ancora oggi per la protezione degli endpoint anche se la sfida è quella di guardarvi usando un pannello di controllo centralizzato in grado di offrire una visuale a 360 gradi sulla configurazione di ogni singola macchina, sul suo stato – anche in termini di asset discovery, vulnerability scanning e vulnerability assessment – e sulle eventuali minacce che dovessero eventualmente affacciarsi.

Nell’articolo Sicurezza in azienda: le migliori soluzioni per la protezione degli endpoint abbiamo fatto i nomi di alcuni tool per la prevenzione di attacchi informatici.

Come ricordano anche gli esperti alcuni attacchi informatici spesso estremamente efficaci possono essere sferrati dai criminali utilizzando dispositivi “insospettabili”.

Si tratta di aggressioni di tipo meno tradizionale (si pensi all’apertura del classico allegato nocivo) ma estremamente pericolose.

Dispositivi smart, raggiungibili da remoto e UPnP

I dispositivi IoT (Internet delle Cose) dovrebbero innanzi tutto essere tenuti separati dal resto della rete locale, alla quale sono connessi sistemi critici. Segmentare la rete e isolare quei dispositivi che, potenzialmente, potrebbero essere fonte di un problema è la cosa più ragionevole da fare. In azienda si possono usare switch e VLAN (vedere VLAN: cosa sono, come usarle e perché) mentre in ufficio e a casa si possono collegare prodotti come quelli citati a reti WiFi guest. A tale proposito, tuttavia, è fondamentale verificare che i dispositivi connessi alla rete guest siano davvero separati rispetto alla rete principale e non abbiano alcuna visibilità sui client ad essa connessi: Reti WiFi guest: attenzione a come si condivide la connessione.

Dispositivi smart, appartenenti al mondo IoT o comunque raggiungibili a distanza, dovrebbero non soltanto essere correttamente configurati ma è bene controllare che non soffrano di problemi di sicurezza noti.

È cioè importante accertare come essi comunicano sulla rete e controllare se essi possono rappresentare un potenziale rischio per la riservatezza e l’integrità dei dati: I dispositivi IoT sono diventati il principale obiettivo dei criminali informatici.

Oltre quindi a verificare che sui dispositivi come quelli citati non siano impostate password deboli (cambiare subito quelle di default), bisogna installare le versioni più aggiornate del firmware di ciascun device, disattivare UPnP ed evitare di aprire porte in ingresso sul router.

I due ultimi suggerimenti vanno di pari passo: alcuni dispositivi collegati alla rete locale possono disporre l’apertura di porte in ingresso sul router usando il protocollo UPnP. Gli utenti potrebbero non essere consapevoli di queste attività e rischiare di esporre più porte sull’indirizzo IP pubblico assegnato al router dal provider Internet.

Nell’articolo Router, le operazioni da fare per renderlo sicuro, al punto 6), gli interventi da applicare per disattivare UPnP dal pannello di amministrazione del router.

Alcuni modelli di router basati su firmware contenenti bug di sicurezza sono però intrinsecamente insicuri perché, pur permettendo la disabilitazione del protocollo UPnP lato LAN, continuano e esporlo sulla rete Internet: anche questo aspetto va controllato con attenzione (vedere UPnP esposto sull’interfaccia WAN: tanti utenti si ritrovano porte aperte in ingresso).

Sempre al punto 6) dell’articolo citato, spieghiamo com’è possibile verificare le porte aperte sull’IP pubblico chiarendo che se vi fosse la necessità di collegarsi direttamente, in modalità remota, a uno o più sistemi connessi in rete locale, la scelta migliore consiste nella configurazione di un server VPN OpenVPN. In questo modo sul router si aprirà in ingresso solamente la porta usata da OpenVPN per gestire ogni richiesta di connessione remota e i successivi trasferimenti di dati: Server OpenVPN con interfaccia grafica: come installarlo.

L’obiettivo di tutto questo è evidentemente quello di evitare che, ad esempio in forza della scelta di credenziali “forti” e a causa dell’utilizzo di firmware non sufficientemente sicuri (o nei quali sono presenti vulnerabilità conclamate) malintenzionati remoti possano sfruttare le falle di sicurezza per penetrare nella rete LAN.

E se il termometro “smart” di un acquario ha permesso a un gruppo di criminali informatici di fare breccia nella rete interna di un Casinò, il pannello di controllo di un famoso impianto sciistico (Il pannello di controllo di un impianto sciistico in Austria gestibile da chiunque via Internet) è rimasto manovrabile da chiunque via Internet o, ancora, impianti industriali di ogni genere appaiono quotidianamente in Shodan (Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti) ben si comprende quanto sia importante ridurre la superficie d’attacco e, soprattutto, non facilitare la vita ad eventuali aggressori.

Dispositivi USB potenzialmente fonte di minaccia

Dispositivi insospettabili come tastiere, mouse e cavi USB possono rappresentare, loro stessi, una minaccia per la sicurezza dell’intera rete.

In genere siamo consapevoli del potenziale rischio derivante dal collegamento a PC e altri dispositivi di chiavette USB ma sono in pochi a considerare che anche cavi USB, tastiere e mouse possono risultare compromessi.

È bene quindi porre la massima attenzione sui dispositivi USB ricevuti in omaggio ad un qualsiasi evento o prestati da altri soggetti. Non sono infrequenti i casi di aziende che sono state soggette ad attività di spionaggio se non a veri e propri attacchi che hanno messo a repentaglio la riservatezza e l’integrità dei dati a causa del collegamento di dispositivi USB malevoli.

Nell’articolo USBHarpoon, quello che sembra un cavo USB di ricarica può eseguire comandi arbitrari abbiamo visto come quella che a una prima occhiata sembra una normale periferica di input (human interface device, HID) o addirittura una semplice cavo possano essere sfruttati per eseguire codice dannoso, sottrarre dati, modificare la configurazione di singoli sistemi o dell’intera rete (si pensi a un router la cui interfaccia è protetta con username e password predefiniti…) e, in generale, eseguire codice dannoso.

Questo uno dei più recenti esempi di attacco sferrati usando periferiche di input fasulle: Attaccate almeno 8 banche dell’est Europa: Kaspersky spiega l’accaduto; questo l’esempio di un mouse battezzato hacker interface device per scimmiottare l’acronimo HID.

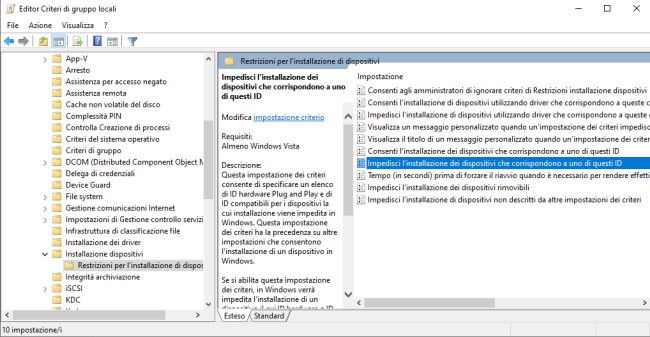

Se si volesse impedire la connessione di dispositivi non autorizzati ai sistemi Windows da parte degli utenti, si può ad esempio utilizzare l’Editor Criteri di gruppo locali portandosi nella sezione Configurazione computer, Modelli amministrativi, Sistema, Installazione dispositivi, Restrizioni per l’installazione dispositivi.

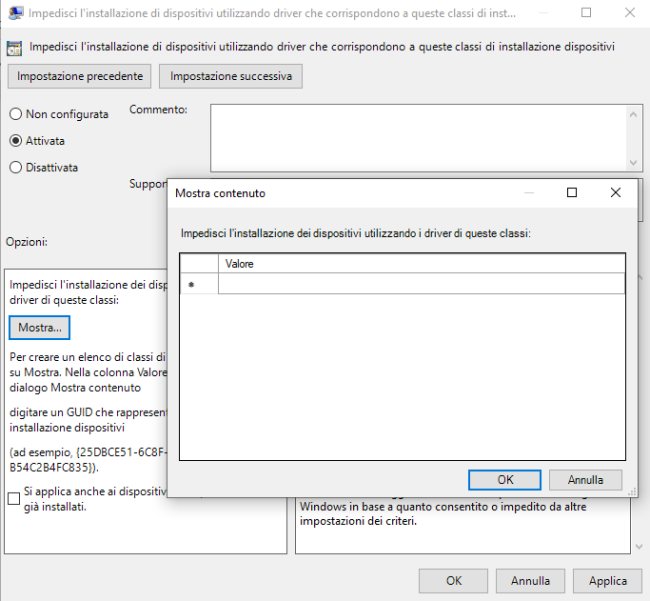

Cliccando due volte sulla voce Impedisci l’installazione di dispositivi utilizzando driver che corrispondono a queste classi di installazione dispositivi quindi cliccando su Attivata e Mostra.

Nelle righe Valore si possono inserire le seguenti stringhe per bloccare la connessione al sistema Windows di nuovi dispositivi (maggiori informazioni in questa pagina di supporto Microsoft):

Tastiere

Mouse

Altri dispositivi HID USB

Per bloccare l’installazione automatica di nuovi dispositivi USB si può fare doppio clic sulla policy Impedisci l’installazione dei dispositivi rimovibili quindi scegliere Attivata.

Nell’articolo Privilege escalation: acquisire privilegi più elevati è ancora possibile in Windows abbiamo visto, infatti, quanto sia semplice – in molti casi – acquisire privilegi utente più elevati. Quanto spiegato è utile per comprendere che configurazioni software vulnerabili a livello di sistema operativo e/o dei software in uso possono essere sfruttate da utenti malintenzionati e processi dannosi per eseguire operazioni dannose con i diritti SYSTEM.

Infine, tra i dispositivi meno usuali che possono essere sfruttati per sferrare attacchi ci sono addirittura i fax integrati nelle stampanti multifunzione: Faxploit: un fax può diventare strumento per attaccare l’infrastruttura di rete. Anche in questo caso è bene indagare sulla stampante che si sta usando e verificare che il firmware non contenga qualche vulnerabilità.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19895.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/zero-day-ALPC-windows-gennaio-2026.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/samsung-android-play-system-updates-bloccati.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/samsung-magician-vulnerabilita.jpg)