Le soluzioni di sandboxing offrono un ambiente sicuro e isolato all’interno del quale eseguire applicazioni o processi potenzialmente pericolosi. Il contenitore virtuale così creato permette di aprire ed eseguire file in sicurezza facendo sì che il loro comportamento non vada ad impattare negativamente sul resto del sistema.

Verificare se un file è infetto prima di aprirlo può non bastare. Alcuni software, infatti, applicano modifiche importanti sul funzionamento del sistema e vanno ad impattare pesantemente sulla sulla configurazione.

Windows Sandbox è una soluzione di sicurezza integrata nelle ultime versioni del sistema operativo Microsoft che fornisce un’istanza del sistema operativo separata dal resto del sistema. Nell’articolo citato, vediamo come installarla e come impostarla a seconda della proprie specifiche esigenze.

Aprire ed eseguire file in sicurezza trasferendoli alla sandbox di Windows

Il problema, con Windows Sandbox, è che al momento Microsoft non offre un modo semplice e veloce per aprire un file nel contenitore isolato dal resto del sistema. RunInSandbox è uno script PowerShell che risolve proprio questo problema.

Sviluppato da Damien Van Robaeys, uno dei maggiori conoscitori dei “segreti” della sandbox di Windows, RunInSandbox aggiunge nuove voci nel menu contestuale. Dopo aver fatto uso dello script PowerShell, nell’interfaccia di Esplora file si può cliccare con il tasto destro del mouse su un file per aprirlo o eseguirlo in un ambiente isolato.

RunInSandbox consente di eseguire a sua volta script PowerShell come utente normale o con i privilegi SYSTEM all’interno della sandbox. Non solo. Permette di avviare file VBS, CMD, MSI, MSIX, EXE, PPKG, Intunewin e REG nello stesso ambiente isolato.

Le nuove voci aggiunte nel menu contestuale di Windows danno modo, sempre con la pressione del tasto destro, di aprire URL o pagine html, file PDF, estrarre il contenuto di file Zip e ISO, condividere una cartella. Il tutto sempre avvalendosi di una sandbox appositamente creata.

Ricorrendo a RunInSandbox è inoltre possibile eseguire più applicazioni e script sfruttando la medesima Windows Sandbox.

Come installare e usare RunInSandbox (esegui all’interno della sandbox Windows)

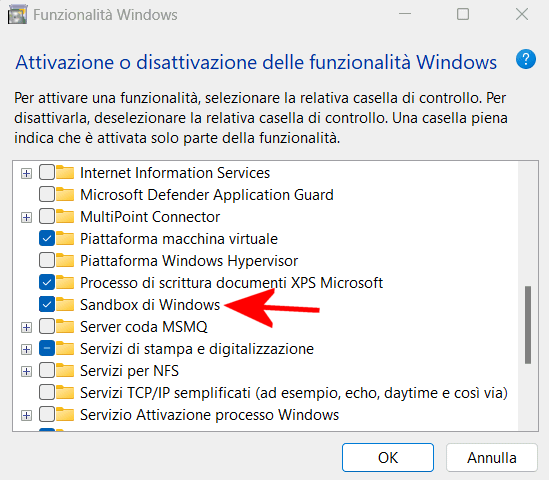

Per utilizzare RunInSandbox è innanzi tutto necessario verificare di aver attivato la funzione Windows Sandbox. Per farlo, è possibile premere Windows+R, digitare optionalfeatures, quindi accertarsi che la casella Sandbox di Windows sia spuntata.

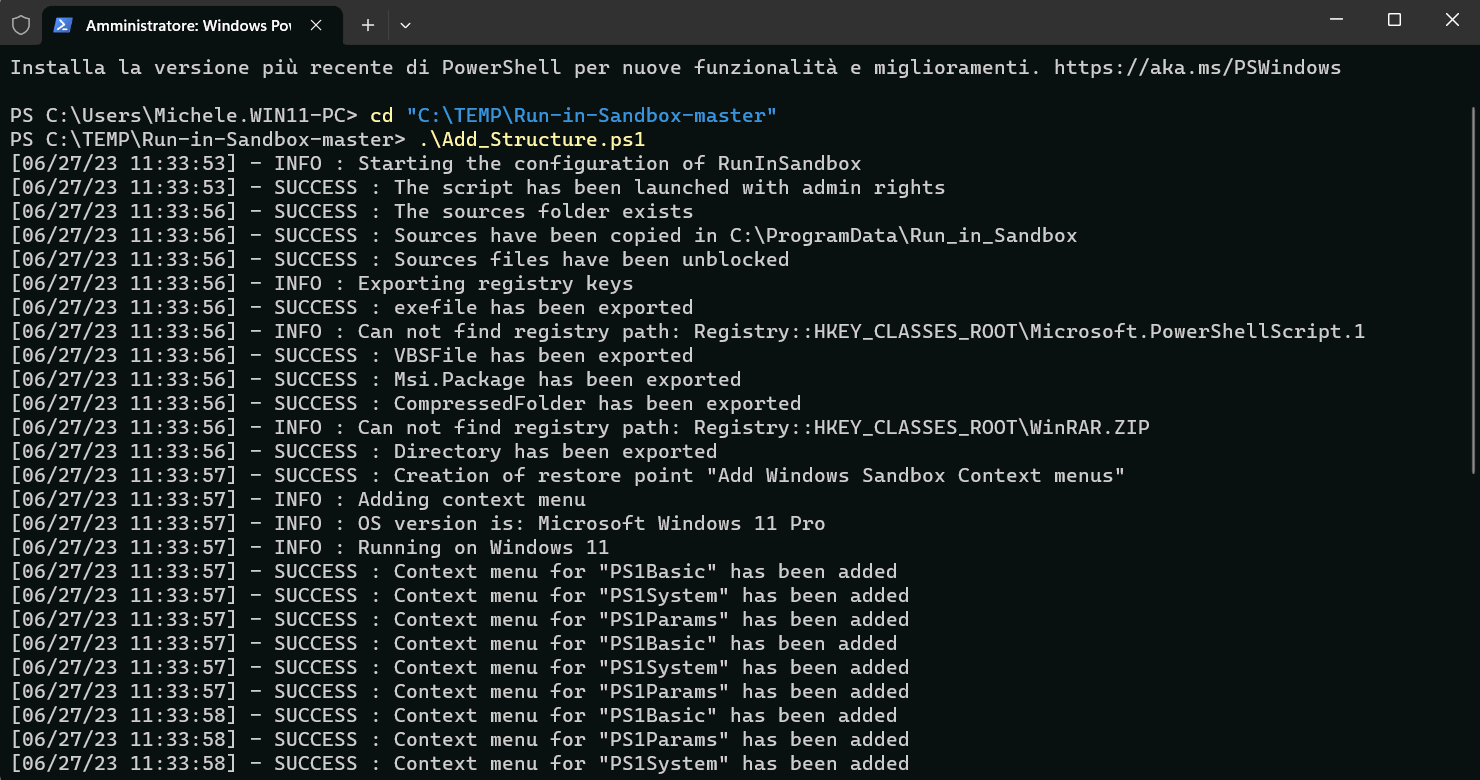

A questo punto, è possibile scaricare ed estrarre RunInSandbox in una cartella temporanea (ad esempio C:\TEMP) per poi eseguire il file Add_Structure.ps1 con i diritti di amministratore.

Per essere sicuri di procedere in tal senso, si può aprire una finestra PowerShell (combinazione di tasti Windows+X) scegliendo Windows PowerShell (amministratore) oppure Terminale (Admin) a seconda che si utilizzi Windows 10 o Windows 11. Portandosi nella cartella in cui si è estratto RunInSandbox, si può quindi eseguire lo script:

cd "C:\TEMP\Run-in-Sandbox-master"

powershell -ExecutionPolicy Bypass -File .\Add_Structure.ps1

Lo script provvede a creare le nuove voci nel menu contestuale di Windows e aggiunge una cartella Run_in_Sandbox nella cartella ProgramData.

Eseguire un programma nella sandbox

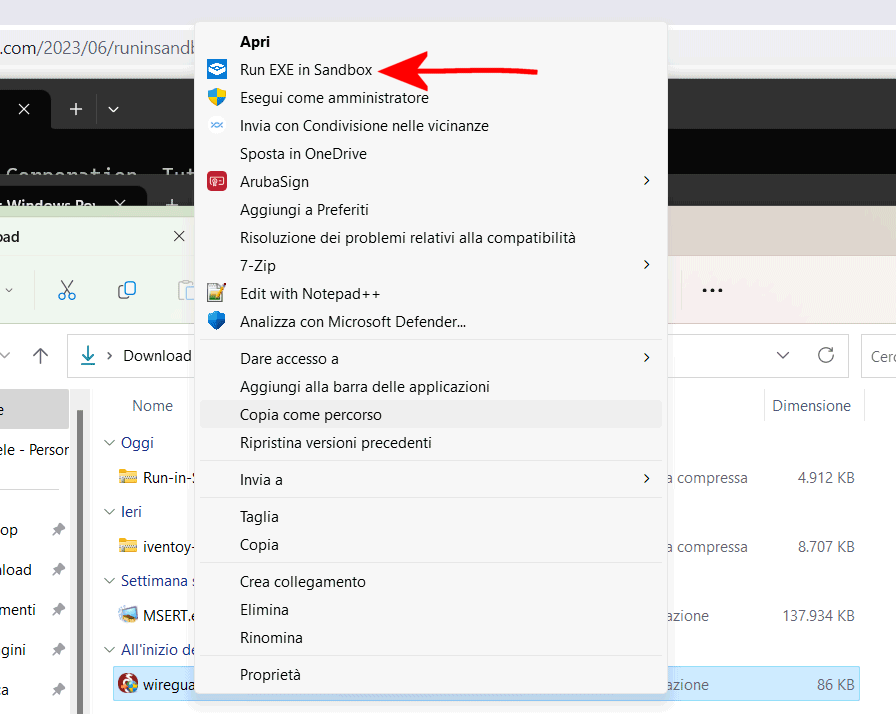

Per avviare l’esecuzione di un programma direttamente nella sandbox di Windows, basta fare clic con il tasto destro su di esso da una qualunque finestra di Esplora file quindi scegliere la voce Run EXE in Sandbox.

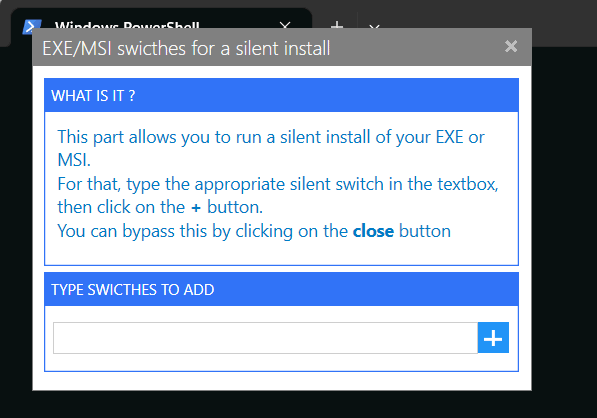

Nel caso dei file eseguibili, viene addirittura offerta la possibilità di aggiungere eventuali opzioni da riga di comando. Per avviare semplicemente l’eseguibile indicato senza specificare alcuna opzione aggiuntiva, basta premere la “X” in alto a destra.

In Windows 10 e 11 può esservi solamente una sandbox aperta. Nel momento in cui si chiude la finestra della sandbox di Windows, tutti i relativi contenuti vengono automaticamente eliminati e sono da considerarsi perduti.

Nel caso in cui si volessero successivamente rimuovere le voci dal menu contestuale, basta seguire i passaggi sin qui illustrati digitando però .\Remove_Structure.ps1 nella finestra di PowerShell.

Rimuovendo le modifiche applicate dallo script quindi modificando il contenuto del file Run-in-Sandbox-master\Sources\Run_in_Sandbox\Sandbox_Config.xml, è possibile personalizzare il comportamento della sandbox di Windows. Il file XML consente di agire sulle opzioni relative al comportamento della GPU virtuale, sulle preferenze relative al networking, sull’accesso in modalità “sola lettura”, sulla posizione dei file WSB (file di configurazione tipicamente salvati nella cartella di sistema %temp%).

/https://www.ilsoftware.it/app/uploads/2023/06/eseguire-file-sicurezza-sandbox-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)