RDP (Remote Desktop Protocol) è uno dei protocolli più utilizzati in assoluto per accedere a distanza a sistemi server e desktop e controllarli da remoto.

Si tratta di un protocollo di rete proprietario sviluppato da Microsoft che consente a un utente di controllare un computer da remoto come se si fosse seduti di fronte ad esso utilizzando un’apposita applicazione client. Il client che Microsoft offre in modo predefinito in tutte le installazioni di Windows si chiama Connessione desktop remoto: utilizzandolo è possibile collegarsi con il componente server di Remote desktop.

RDP e Desktop remoto sono ampiamente utilizzati in ambienti aziendali perché consentono al personale specializzato di accedere da remoto a macchine server, workstation così come ai computer dei clienti e dei colleghi per risolvere problemi o fornire assistenza tecnica.

Desktop remoto è il bersaglio numero uno di tanti attacchi informatici

Sfortunatamente, nel corso del tempo sono state rilevate molteplici problematiche nell’implementazione di RDP sia lato server che lato client. Senza le patch Microsoft rilasciate a cadenza mensile, un server di Desktop remoto adeguatamente protetto potrebbe risultare attaccabile a distanza.

Non per niente la maggior parte delle agenzie di sicurezza nazionali valutano RDP come la causa numero uno degli attacchi ransomware. Ne parliamo anche nell’articolo dedicato all’origine degli attacchi informatici.

Un esperimento condotto da Palo Alto Network – Unit 42 ha messo in evidenza come un server di Desktop remoto non protetto e pubblicamente esposto sulla rete Internet, viene violato l’80% delle volte in appena 24 ore. In media gli honeypot allestiti dai ricercatori vengono aggrediti entro 11 ore dalla loro attivazione.

D’altra parte una semplice ricerca con il motore Shodan mette bene in evidenza quali e quanti sistemi che utilizzano RDP risultano affacciati sulla rete (basta digitare Remote desktop nella casella di Shodan).

Desktop remoto e la sicurezza

In generale per usare Desktop remoto in sicurezza, si dovrebbe evitare di esporre la porta di comunicazione usata dal server RDP (per default TCP/UDP 3389) sulla WAN: la connessione al server di Desktop remoto dovrebbe essere protetta tramite firewall, effettuabile solamente previa connessione a un server VPN locale oppure protetta con l’autenticazione a due fattori (2FA) o multifattore (MFA). Microsoft parla dell’autenticazione a più fattori su Desktop remoto in un recente articolo. In questo modo, l’utilizzo delle credenziali corrette (nome utente e password) non è sufficiente per la connessione al server di Desktop remoto.

Per usare Desktop remoto in modo sicuro, quindi, l’accesso al sistema dovrebbe essere consentito lato firewall solo ai client che si collegano da uno o più indirizzi IP specifici. In questo caso i client che offrono supporto a distanza devono “uscire” sulla rete Internet sempre con lo stesso indirizzo IP pubblico (IP statico).

In alternativa, è possibile accedere al server di Desktop remoto tramite VPN: configurando un server VPN all’interno della propria infrastruttura (lo si può fare con un sistema dedicato o semplicemente sul router o NAS…) si evita che le porte utilizzate da Desktop remoto vengano esposte pubblicamente.

Abbiamo già parlato di hardening delle sessioni di Desktop remoto e dell’importanza di proteggere server e workstation dagli attacchi informatici: difendere i sistemi che svolgono il ruolo di server RDP non è fondamentale soltanto per impedire che i dati in essi contenuti cadano nelle mani dei criminali informatici ma è essenziale perché queste macchine possono essere tipicamente sfruttate per attivare i cosiddetti movimenti laterali ovvero per aggredire altri dispositivi e account locali e remoti.

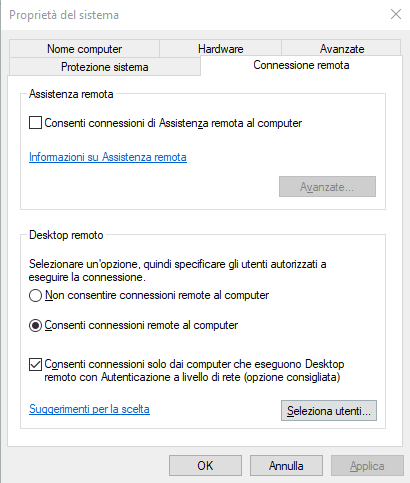

Per configurare l’accesso remoto tramite Desktop remoto basta premere Windows+R quindi digitare sysdm.cpl ,5.

Selezionando l’opzione Consenti connessioni remote al computer e spuntando la casella Consenti connessioni solo dai computer che eseguono Desktop remoto con Autenticazione a livello di rete, si attiva il server RDP sulla porta TCP/UDP 3389.

Per impostazione predefinita, gli account amministratori hanno titolo per accedere al server di Desktop remoto.

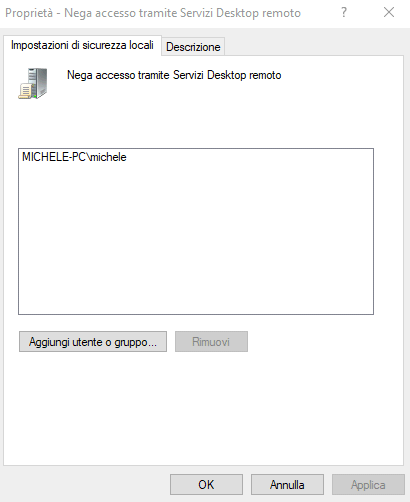

Premendo Windows+R, digitando gpedit.msc quindi portandosi in corrispondenza della regola Configurazione computer, Impostazioni di Windows, Impostazioni sicurezza, Criteri locali, Assegnazione diritti utente con un doppio clic su Nega accesso tramite Servizi Desktop remoto è eventualmente possibile aggiungere una lista di utenti che non hanno titolo per collegarsi a distanza.

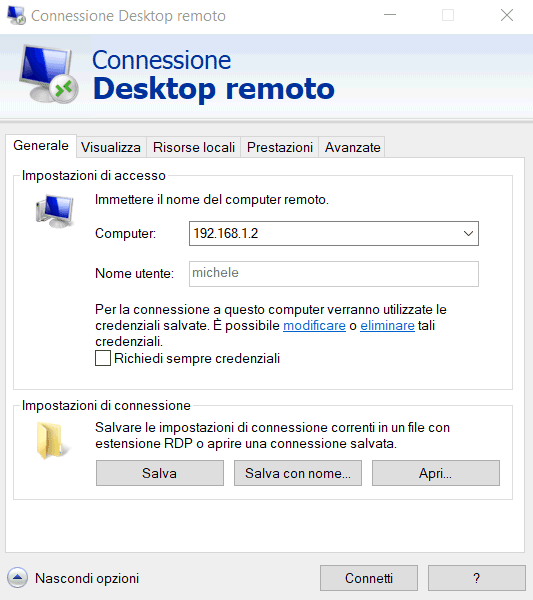

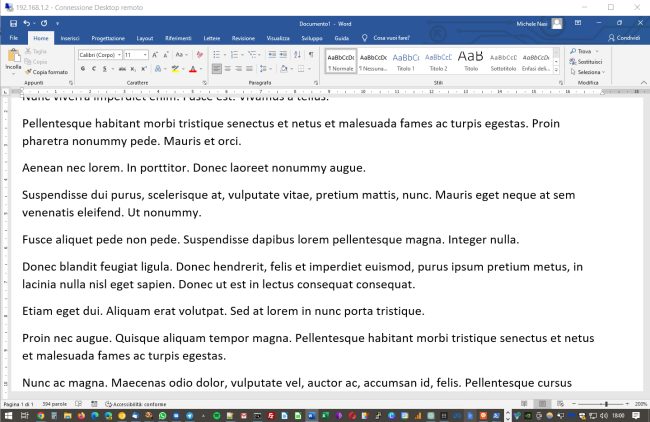

Nell’esempio il client di Desktop remoto viene utilizzato per effettuare la connessione con una macchina remota sulla quale è in esecuzione il server RDP.

Non lasciatevi ingannare dall’IP locale che abbiamo specificato (nell’esempio 192.168.1.2): per effettuare il collegamento a distanza con questo sistema, abbiamo prima stabilito una connessione con il server VPN remoto.

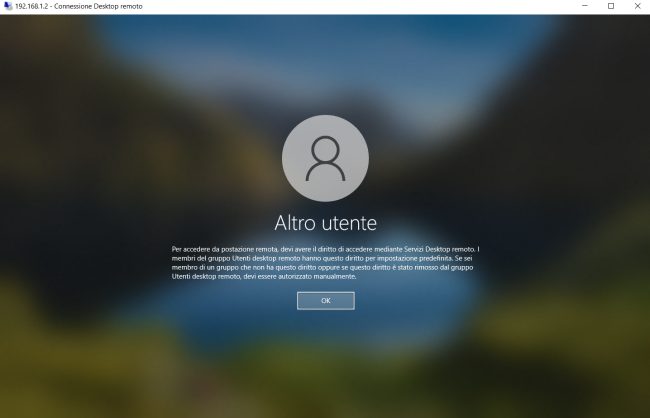

Quello che abbiamo riprodotto nell’immagine è il messaggio che compare a un utente non autorizzato tramite policy a collegarsi con il server RDP.

Lo script PowerShell seguente permette di estrarre dal registro degli eventi l’elenco delle connessioni di Desktop remoto avvenute con successo con data e ora di ciascuna di esse:

Nell’immagine, una sessione di Desktop remoto correttamente stabilita. Con il comando quser da digitare nella finestra del terminale o in una finestra PowerShell, Windows restituisce anche l’elenco degli utenti collegati via RDP tramite la funzionalità Desktop remoto.

/https://www.ilsoftware.it/app/uploads/2023/05/img_25865.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/desktop-remoto-disconnessione-improvvisa.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/windows-app-sostituisce-desktop-remoto.jpg)

/https://www.ilsoftware.it/app/uploads/2024/10/1-37.jpg)

/https://www.ilsoftware.it/app/uploads/2024/05/raspberry-pi-connect-connessione-remota.jpg)