Il phishing resta il vettore di attacco più utilizzato dai criminali informatici per entrare nei sistemi e rubare informazioni sensibili o credenziali d’accesso. Secondo la Cybersecurity and Infrastructure Security Agency (CISA) statunitense e numerosi report del settore, le email di phishing sono alla base di più del 90% degli attacchi riusciti, superando di gran lunga ogni altro metodo tecnico come lo sfruttamento di vulnerabilità software o gli attacchi diretti alle reti.

Titoli allarmistici, post sui social e discussioni tra addetti ai lavori hanno spesso suggerito scenari inquietanti: bug nei sistemi di autenticazione, infrastrutture compromesse, servizi cloud insicuri. Per un attimo è sembrato che qualcosa, nel cuore delle piattaforme che usiamo ogni giorno, si fosse incrinato. “Account violati nonostante la 2FA” (autenticazione a due fattori), si è letto spessissimo.

Poi, quasi sempre, l’indagine tecnica ha riportato tutti con i piedi per terra.

Niente vulnerabilità zero-day, nessun collasso delle difese crittografiche, nessun “fallimento” strutturale di Google, Microsoft o altri grandi provider. Il punto di ingresso era molto più banale – e proprio per questo più pericoloso: phishing. Ancora una volta semplicemente phishing.

Il falso mito del bypass della 2FA e il tema del fattore umano

Email convincenti, notifiche di sicurezza apparentemente legittime, richieste di approvazione arrivate nel momento sbagliato, telefonate che simulavano l’assistenza tecnica. In molti casi gli utenti non hanno “subìto” un bypass della doppia autenticazione: hanno concesso l’accesso ai loro account, inconsapevolmente, seguendo istruzioni costruite ad arte dai criminali informatici. La 2FA non è stata rotta, è stata aggirata sfruttando il fattore umano, l’urgenza, la fiducia nel brand e la routine.

È qui che si annida l’equivoco più pericoloso: quando un attacco riesce, siamo portati a pensare che la tecnologia abbia fallito. In realtà, sempre più spesso, la tecnologia funziona esattamente come previsto. Sono i meccanismi di ingegneria sociale, sempre più raffinati, a trasformare sistemi sicuri in porte aperte, convincendo le persone ad autenticare l’attaccante al posto loro.

Capire questo passaggio è fondamentale. Perché finché continueremo a parlare di “bypass della 2FA” come di un problema tecnico, rischiamo di ignorare il vero terreno su cui si combatte oggi la maggior parte degli attacchi: il comportamento dell’utente, guidato e manipolato dal phishing.

Il phishing: perché continua a essere la tecnica più efficace nei cyber-attacchi

Ah…, il termine cyber-attacco. Così inflazionato anche da noi, così come cybersicurezza.

Il termine nasce da una traduzione quasi meccanica dell’inglese cyber attacks, entrata nel linguaggio istituzionale e giornalistico più per un senso di “autorevolezza” che per reale necessità linguistica. Da un certo punto in avanti qualcuno ha sentito l’impellente bisogno di riempiersi la bocca di questi termini: il termine inglese fa tanta “esclusività”, suona potente, importato in italiano così com’è, con quell’aura un po’ tecnocratica e militaresca.

Eppure il cyber-attacco – come spiegato in apertura – nasce nella stragrande maggioranza dei casi da un imperdonabile errore umano, dal phishing che altro non è che un messaggio truffaldino.

Il phishing è una forma di ingegneria sociale: non sfrutta (principalmente) debolezze tecniche dei sistemi, ma debolezze umane. I criminali costruiscono messaggi — spesso email — che sembrano provenire da servizi affidabili (banca, social network, piattaforme cloud) e mirano a convincere la vittima a:

- Cliccare un link malevolo;

- inserire le proprie credenziali su un sito falso;

- scaricare un allegato infetto;

- fornire dati sensibili o codici di autenticazione.

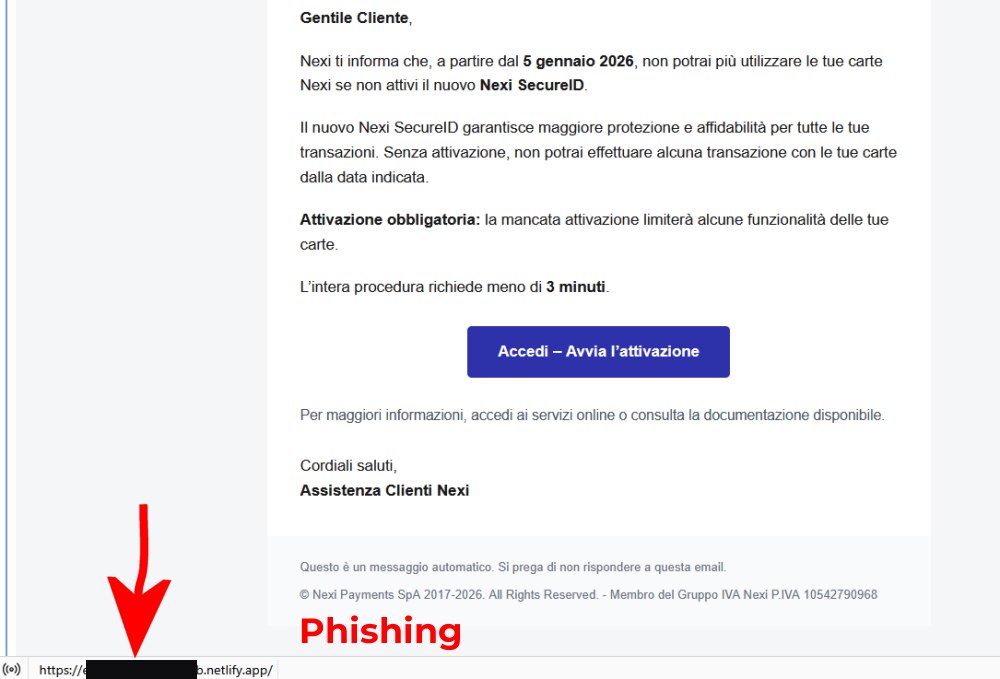

L’inganno è più efficace quanto più il messaggio sembra legittimo: può imitare il layout grafico di un servizio ufficiale, usare tattiche convincenti (messaggi in italiano perfetto e ben strutturati) e includere informazioni personali delle potenziali vittime, raccolte da fonti pubbliche.

Gli attaccanti sfruttano spesso URL molto simili a quelli veri (ad esempio sostituendo una lettera nel nome di dominio), cercano di usare server affidabili per la spedizione delle loro email truffaldine e confezionano sempre più spesso messaggi che manifestano l’urgente bisogno di verificare l’account dell’utente. Tutti questi elementi sono progettati per bypassare la razionalità e attivare una reazione immediata della vittima.

Meccanismi che inducono l’utente all’errore

Per comprendere perché il phishing sia così efficace, è utile analizzare i principali stratagemmi psicologici e tecnici:

- Impersonificazione di brand famosi. I criminali spesso fingono di essere servizi noti come Microsoft, Google, Apple, sfruttando la fiducia che abbiamo in questi nomi per farci abbassare la guardia e inserire le nostre credenziali su una pagina fasulla.

- Indurre un senso d’urgenza. Messaggi tipo: “Il tuo account sarà bloccato se non verifichi entro 24 ore!” spingono l’utente a reagire in fretta, senza controllare la struttura dell’email e gli URL (link cliccabili) in essa presenti.

- Social engineering mirato. In versioni più sofisticate, chiamate spear-phishing, il messaggio è personalizzato con nome, ruolo aziendale e altre informazioni della vittima raccolte da social network o da altre piattaforme online, rendendo l’inganno ancora più credibile.

- Link e allegati mascherati. I link nei messaggi possono sembrare ufficiali, ma in realtà portano a siti controllati dai criminali. Gli allegati possono contenere script o malware che raccolgono password o installano strumenti di accesso remoto.

Allenare l’occhio critico: perché mettersi alla prova a riconoscere il phishing

Uno dei modi più efficaci per sviluppare una reale consapevolezza contro il phishing non è leggere regole astratte, ma mettersi alla prova in scenari realistici, come avviene con i quiz interattivi progettati proprio per simulare messaggi fraudolenti credibili.

Provate il quiz sul phishing di Google e allenatevi a riconoscere email legittime e comunicazioni fasulle. Questo tipo di esercizio costringe l’utente a rallentare, osservare i dettagli e porsi le domande giuste, esattamente ciò che manca quando si cade in una truffa reale.

![]()

Durante queste simulazioni diventa evidente quanto sia fondamentale analizzare la struttura dei link, andando oltre il testo visibile. Il punto non è se il collegamento “sembra” legittimo, ma se il nome di dominio lo è davvero: una sottodirectory ingannevole nell’URL o un sottodominio ben confezionato possono mascherare indirizzi completamente estranei al servizio che si sta imitando. Capire dove termina il dominio reale e dove inizia il resto dell’URL è una competenza di base, spesso sottovalutata.

Esistono anche fornitori specializzati di soluzioni di sicurezza che mettono a disposizione delle aziende strumenti a pagamento per formare i dipendenti e abituarli a riconoscere email phishing.

Esempi di domini legittimi

google.com

accounts.google.com

mail.google.com

support.google.com

microsoft.com

login.microsoftonline.com

account.microsoft.com

Esempi di domini fraudolenti (molto comuni)

Il brand nel sottodominio (classico inganno):

google.login-security.com

accounts.google.verify-access.net

In questi casi login-security.com o verify-access.net è il dominio di riferimento; “google” è solo una parola decorativa usata come terzo livello. I nomi di dominio vanno sempre letti da destra verso sinistra.

Il brand nel percorso:

secure-access.com/google/login

verify-now.net/microsoft/account

Anche qui, il dominio reale è secure-access.com e verify-now.net. Tutto ciò che viene dopo la / non conta per identificare il proprietario del sito.

Errori minimi (typosquatting)

go0gle.com (zero al posto della “o”)

goog1e.com (uno al posto della “l”)

micros0ft.com

Sono domini che non appartengono ai brand originali, ma sono pensati per ingannare a colpo d’occhio.

Domini “lunghi” che sembrano professionali

google-account-security-center.com

microsoft-support-verification.com

Sembra credibile, ma nessun grande provider usa domini così lunghi e descrittivi per il login. Oltretutto, dov’è il secondo livello microsoft.com o google.com?

Uso di TLD insoliti o sospetti

google-account.info

microsoft-login.help

secure-google.online

Sono domini spesso registrati da malintenzionati per scimmiottare i TLD .com tipicamente usati dalle grandi aziende e registrati decenni fa.

Verificare da dove proviene un’email

Imparare a verificare da dove proviene realmente un’email fa emergere segnali che a colpo d’occhio passano inosservati. L’analisi del primo server che ha inviato il messaggio, consultabile esaminando le intestazioni complete o header (CTRL+U nei client di posta; “Mostra originale” in Gmail), permette di distinguere comunicazioni autentiche da messaggi che sfruttano nomi e branding noti ma arrivano da infrastrutture completamente diverse.

Anche una rapida occhiata al sorgente dell’email (sempre CTRL+U nei client di posta; “Mostra originale” in Gmail) può rivelare incongruenze, indirizzi sospetti o catene di inoltro anomale.

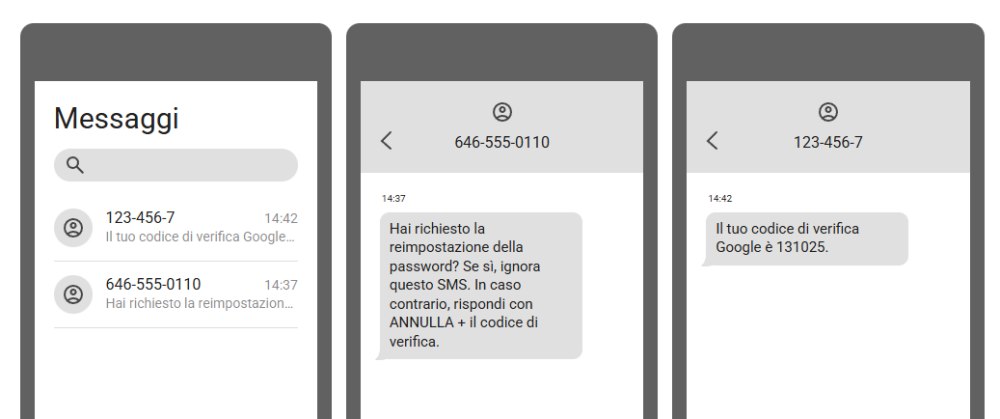

Inviti a richiamare numeri telefonici

I quiz come quello di Google aiutano inoltre a riconoscere alcuni indicatori ricorrenti nelle truffe moderne: inviti a chiamare numeri telefonici per “risolvere un problema urgente”, richieste di rispondere comunicando un codice ricevuto via SMS, o messaggi che spingono a spostare la conversazione su un altro canale. Tutti segnali che, presi singolarmente, possono sembrare plausibili, ma che nel loro insieme raccontano uno schema di manipolazione ben preciso.

La 2FA: uno strumento di sicurezza, non uno scudo universale

L’autenticazione a due fattori, comunemente indicata come 2FA, nasce per risolvere un problema molto specifico: il fatto che un nome utente e una password, da soli, non siano più sufficienti a garantire l’identità di chi accede a un servizio.

Aggiungendo un secondo elemento di verifica — qualcosa che l’utente possiede, come uno smartphone o una chiave fisica, oppure qualcosa che è, come un dato biometrico — la 2FA rende inefficaci molti attacchi basati sul semplice furto di credenziali. In questo senso 2FA è una misura estremamente efficace, ed è giustamente considerata uno standard minimo di sicurezza.

Il problema nasce quando la 2FA è percepita come una sorta di barriera assoluta, capace di proteggere l’account in qualunque circostanza. Tale convinzione porta spesso gli utenti ad abbassare la guardia: se la doppia autenticazione è attiva, allora ogni accesso sembra automaticamente sicuro, ogni richiesta di verifica appare legittima, ogni notifica è interpretata come una conferma del buon funzionamento del sistema. È una fiducia comprensibile, ma mal riposta.

In realtà la 2FA non è progettata per difendere da qualunque scenario di attacco. Protegge l’atto di autenticazione, non il contesto in cui quell’autenticazione avviene. Se l’utente viene convinto ad autenticarsi su una pagina falsa, ad approvare una richiesta nel momento sbagliato o a seguire istruzioni fornite da un interlocutore che finge di essere un servizio ufficiale, la 2FA continua a funzionare correttamente, ma non nel modo in cui l’utente immagina. Non blocca l’attacco, lo rende possibile.

La 2FA riduce drasticamente il numero di attacchi riusciti, ma non elimina il rischio quando il fattore umano entra in gioco. Considerarla uno scudo che “difende da tutto” significa ignorare il fatto che, oggi, molti attacchi non cercano di forzare i sistemi, ma di indirizzare il comportamento delle persone.

Phishing oltre la 2FA: come i criminali informatici convincono gli utenti ad “aprire la porta”

L’attaccante crea un’email che sembra arrivare da Google, Microsoft, da qualunque altro servizio cloud oppure da una banca. L’email è perfetta, con tanto di logo, colori e linguaggio coerente.

All’interno dell’email c’è un link (che può essere mostrato anche sotto forma di pulsante cliccabile, quindi in forma grafica) che punta a una pagina Web sotto il controllo diretto dell’aggressore. Tale pagina, di solito chiede di fornire dati di autenticazione oppure esorta a compiere delle azioni, utili per l’aggressore al fine di mettere le mani sull’account della vittima.

Per anni la 2FA/MFA (autenticazione a due o più fattori) è stata presentata come il “vaccino” definitivo contro il furto di account. In realtà, nella maggior parte degli incidenti moderni il problema non è “rompere” la 2FA, ma il fatto che sia aggirata: i criminali informatici usano il phishing per mettere la vittima nelle condizioni di autenticarsi davvero… ma a vantaggio dell’attaccante.

Questa dinamica è al centro di molte compromissioni di account Google, Microsoft 365/Entra ID e più in generale di piattaforme SaaS: non serve una vulnerabilità del servizio, spesso basta una combinazione di ingegneria sociale più sessioni/token rubati o approvazioni concesse dall’utente.

Il phishing classico “raccoglie” username e password. Quando entra in gioco la 2FA, però, password e codice OTP non bastano più… a meno che l’attacco non avvenga in tempo reale, mentre la vittima sta davvero accedendo.

Di seguito i meccanismi più comuni (e più pericolosi) con cui il phishing “buca” anche la 2FA, e perché colpiscono così spesso proprio gli account di produttività (Gmail/Google Workspace, Microsoft 365, ecc.).

Quando l’attacco avviene in diretta: il phishing “in tempo reale”

Una delle evoluzioni più insidiose del phishing moderno è quella che agisce mentre l’utente sta realmente effettuando l’accesso al proprio account. In questi scenari non esiste una fase “prima” o “dopo” in cui le credenziali vengono raccolte e riutilizzate: l’attacco si svolge in simultanea con l’autenticazione legittima, sfruttando proprio il momento in cui la vittima abbassa le difese perché convinta di trovarsi su un servizio autentico.

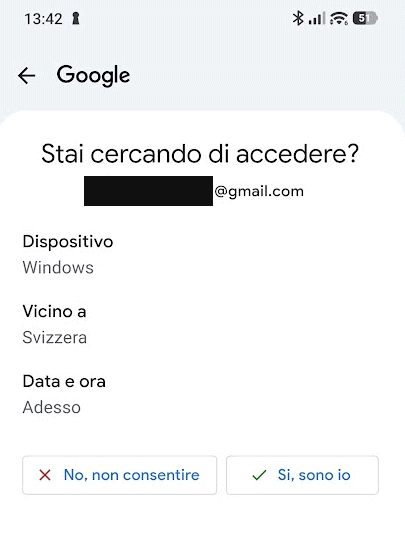

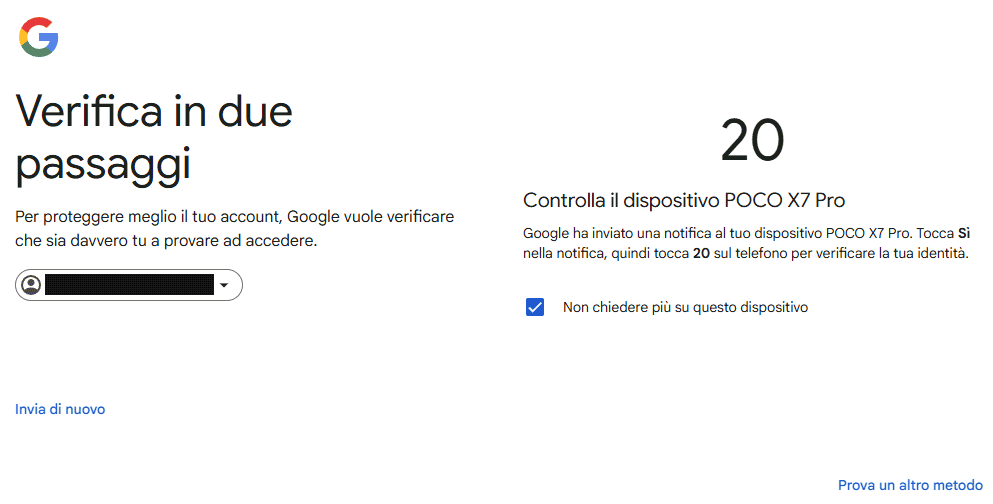

Dal punto di vista dell’utente, l’esperienza è all’apparenza indistinguibile da un accesso normale. Immaginate una pagina di login che ricalca quella del servizio legittimo (Google, Microsoft, banca…), il flusso di autenticazione segue i passaggi attesi e la richiesta di secondo fattore arriva puntuale sullo smartphone. Proprio per questo la vittima non percepisce alcuna anomalia: sta accedendo al proprio account, quindi approvare la richiesta di verifica sembra un’azione logica e legittima.

In realtà, se l’utente cade nella trappola e concede l’accesso via 2FA (Sì, sono io), l’aggressore può controllare l’account altrui e applicare ogni tipo di modifica.

Il criminale informatico indirizza il comportamento dell’utente affinché egli autentichi proprio l’attaccante.

Le salvaguardie di Google al momento del login: cosa protegge e come

Non tutti i servizi fanno lo stesso e certamente non lo fanno tutti gli istituti di credito. Anzi. Però Google usa un approccio risk-based al momento del login da parte dell’utente.

Google osserva segnali come il dispositivo in uso, la posizione geografica, la rete di connessione e la cronologia dei login per valutare la legittimità di un tentativo di accesso.

Se qualcosa appare anomalo, il sistema può richiedere ulteriori verifiche, ritardare il processo o bloccare l’azione. Un tentativo di login allo stesso account non viene trattato sempre allo stesso modo: Google adatta la sicurezza alle condizioni in cui avviene. E in questo modo più rendere la vita più difficile ai criminali informatici.

Si pensa ad esempio un account Google protetto con la verifica in due passaggi, attivabile dalla sezione Sicurezza e accesso. Se Google rileva un tentativo di accesso (con le credenziali corrette) a un account di un suo utente da un Paese che non è quello dove si trova l’utente stesso o con un dispositivo mai usato prima, allora la procedura di autenticazione chiede informazioni aggiuntive. Ad esempio di confermare un numero sullo smartphone dell’utente legittimo.

Qui casca l’asino. Il criminale informatico dovrebbe persuadere la vittima a premere il numero sul suo smartphone.

Va detto che quando l’attacco avviene dalla stessa rete della vittima, o da un ambiente già noto (si pensi a una grande azienda, un hotel, una struttura ricettiva), il login può apparire meno anomalo e richiedere meno frizioni aggiuntive. Ciò non rappresenta una falla del sistema, ma una conseguenza del bilanciamento tra sicurezza e usabilità, che può essere sfruttata da attacchi di phishing in tempo reale.

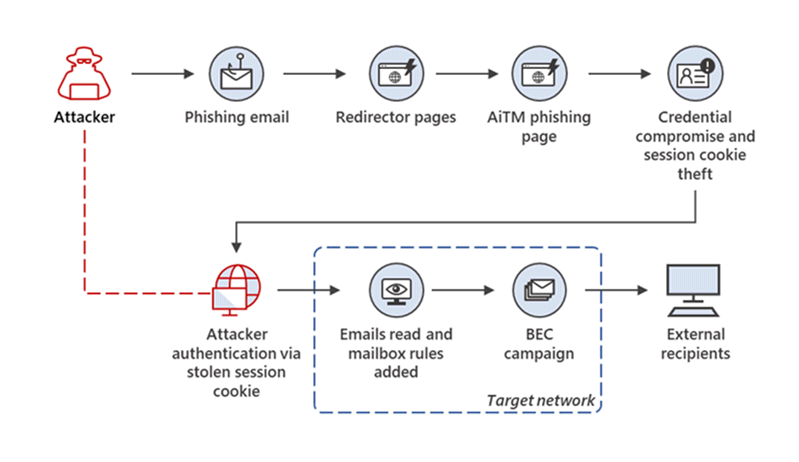

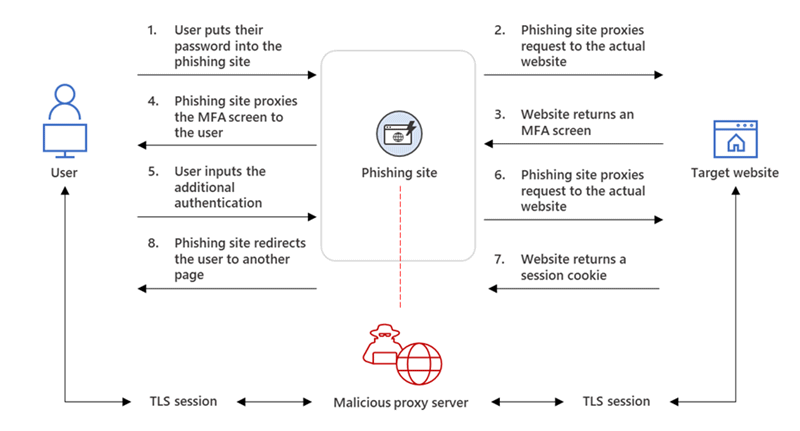

Il salto di qualità: phishing “in tempo reale” che ruba la sessione (AiTM / BitM)

Qui entra in scena il modello Adversary-in-the-Middle (AiTM) o Browser-in-the-Middle (BitM): l’utente crede di essere sul sito legittimo, ma in mezzo c’è un “ponte” controllato dall’attaccante che inoltra tutto verso il vero servizio e, nel frattempo, intercetta ciò che conta davvero: cookie di sessione, token e altri dettagli legati alla procedura di autenticazione.

Con quei “gettoni” un attaccante può spesso impersonare la sessione senza dover reinserire password e senza dover ripetere la 2FA. Microsoft ha descritto proprio questo passaggio: l’obiettivo non è rubare il codice MFA, ma il session cookie per “saltare” l’intero processo e agire come l’utente.

Schema di funzionamento di un attacco BitM/AiTM (fonte: Microsoft)

Esempio concreto:

- Arriva un’email (o un messaggio) che simula un avviso di sicurezza (“accesso sospetto”, “documento condiviso”, “acccount pieno”, “account da verificare”) e contiene un link;

- la pagina di login appare identica a Google o Microsoft;

- l’utente inserisce credenziali e approva la 2FA;

- l’attaccante cattura i token/cookie della sessione autenticata e li riusa per entrare nella posta, nel cloud drive, nelle chat e nelle console amministrative.

Google (Threat Intelligence/Mandiant) ha mostrato come le tecniche BitM permettano di rubare sessioni protette da MFA rendendo per la vittima difficilissimo distinguere “vero” e “falso”. La 2FA protegge la fase di login, ma se l’attaccante ottiene una sessione già validata, la 2FA non viene “rotta”: viene semplicemente resa irrilevante.

Sito phishing che intercetta l’intero processo di autenticazione mediante attacco BitM/AiTM (fonte: Microsoft)

In alcune intrusioni, dopo l’accesso iniziale, gli attaccanti cercano di registrare un proprio dispositivo MFA o modificare impostazioni di sicurezza, così da rendere l’accesso persistente anche se la vittima cambia password. Uno schema del genere sta diventando sempre più “gettonato”.

“Approva l’accesso”: 2FA fatigue e push bombing

Un’altra via, meno tecnica ma estremamente efficace, consiste nel trasformare la 2FA in una routine fastidiosa. Gli attaccanti, dopo aver ottenuto la password di accesso, generano ripetutamente richieste 2FA sul telefono della vittima: notifiche a raffica finché qualcuno, per stanchezza o confusione, non preme Approva.

Microsoft ha dedicato una guida specifica a questi attacchi (MFA fatigue) e a come difendersi; CISA li descrive come “push bombing/push fatigue” e raccomanda misure come il number matching (l’utente deve scegliere/confermare un numero mostrato a schermo, non solo premere “Approva”; ne abbiamo parlato poco fa).

Esempio tipico: l’utente riceve 10–30 notifiche in pochi minuti, magari durante una riunione o in un momento di distrazione. Poi arriva una chiamata “dal supporto IT” che spiega: “Stiamo bloccando l’attacco, quando vedi la richiesta premi Approva”. Ed è lì che l’utente, convinto di fare la cosa giusta, apre la porta.

Vishing + phishing: “siamo del reparto IT, dobbiamo ripristinare l’account”

Negli attacchi moderni è frequente l’unione di attacchi che sfruttano contatti vocali, ad esempio per via telefonica (vishing), e phishing.

L’uso del telefono aumenta l’autorevolezza e riduce la capacità di analisi: si parla, si interrompe, si incalza, si crea urgenza. Google e Mandiant hanno pubblicato analisi e difese su campagne recenti in cui attori criminali vestono i panni di un ipotetico servizio di help desk (ad esempio quello di una piattaforma cloud o di una banca) e guidano la vittima verso domini “aziendali” fasulli o procedure che portano a consegnare credenziali e codici, o ad autorizzare l’accesso attraverso 2FA/MFA.

OAuth “consent phishing”: non rubo la password, mi autorizzi tu

Questo è uno dei meccanismi più sottovalutati: non serve rubare credenziali se posso convincerti ad autorizzare una applicazione o un’integrazione con privilegi elevati.

Nel consent phishing l’utente è portato su una schermata di consenso reale (quindi “sembra tutto legittimo”), dove approva permessi tipo: leggere la posta, accedere ai file, gestire calendari, vedere contatti. Da quel momento l’attaccante può operare tramite token OAuth concessi con il consenso della vittima, spesso senza bisogno di login ripetuti e, in alcuni casi, con un livello di persistenza fastidioso da rimuovere.

Il tema è emerso anche in ambito Microsoft con tecniche che mirano a far concedere token/permessi attraverso flussi apparentemente legittimi, sfruttando la fiducia in domini e interfacce “ufficiali”.

Esempio pratico (Google/Microsoft): un link promette “visualizza documento”, “aggiorna sicurezza”, “abilita la nuova funzione”. Invece apre una richiesta di consenso per un’app malevola o compromessa. L’utente, abituato a cliccare “Consenti”, consegna l’accesso. Spero senza neanche pensarci troppo.

Le autorizzazioni OAuth di Google: quando l’accesso delegato diventa controllo esteso dell’account

Nel modello OAuth 2.0 adottato da Google, la reale estensione dei poteri concessi a un’applicazione di terze parti non dipende dal meccanismo di autenticazione in sé, ma dalla combinazione e dal livello di sensibilità degli scope autorizzati.

Alcuni scope rappresentano un accesso circoscritto e funzionale, mentre altri costituiscono di fatto una delegazione quasi totale delle capacità operative dell’utente su specifici servizi o interi domini applicativi.

Dal punto di vista tecnico, gli scope più ampi — come quelli di tipo restricted per Gmail, Drive o Google Cloud — consentono all’applicazione di operare tramite API con gli stessi privilegi dell’utente, inclusa la lettura massiva di dati, la loro modifica persistente e, in alcuni casi, la cancellazione irreversibile.

Lo scope cloud-platform, in particolare, introduce una dimensione ulteriore di rischio: non si limita ai dati personali, ma abilita l’accesso trasversale alle risorse infrastrutturali associate all’account o ai progetti a cui l’utente è autorizzato, permettendo la gestione di istanze, reti, storage e servizi gestiti. In termini di sicurezza applicativa, questo significa che un token OAuth valido, se associato a scope estesi e conservato impropriamente, può trasformarsi in un punto di compromissione persistente, difficilmente rilevabile dall’utente finale e indipendente dalla modifica delle credenziali primarie.

Le salvaguardie applicate da Google sugli scope OAuth: livelli, controlli e limiti reali

Nel descrivere in maniera molto approssimativa alcuni attacchi verificatisi in Italia tra il 2025 e il 2026, tuttavia, troppo spesso si è puntato il dito contro il modello OAuth scelto da Google.

Ogni scope OAuth è classificato in modo statico come:

- Non-sensitive

- Sensitive

- Restricted

Questa classificazione non è solo descrittiva: determina quali controlli diventano obbligatori. Gli scope restricted (es. Gmail completo, Drive completo, Cloud Platform) non possono essere usati liberamente nemmeno da sviluppatori legittimi senza superare ulteriori verifiche. È una salvaguardia fondamentale, non opzionale.

Concedendo i permessi a un’app di terze parti via OAuth NON è quindi possibile concedere l’accesso completo al proprio account Google, né a YouTube, né a Workspace ai criminali informatici.

Recupero account e canali deboli: SMS, SIM swap e codici di ripristino

Qui il phishing agisce come “regia” dell’attacco: porta la vittima a comunicare dettagli utili o a compiere azioni che indeboliscono la sicurezza (ad esempio “per sicurezza disattiva temporaneamente la 2FA”, “leggi questo codice”, “scarica questo profilo”).

Se la 2FA è basata su SMS o chiamata, un attaccante può combinare social engineering e tecniche di SIM swap (dipende dal contesto e dal Paese) per intercettare i codici. Anche senza SIM swap, spesso il punto debole sono i codici di recupero o i flussi di account recovery, che diventano bersaglio di manipolazione umana.

Conclusioni

Continuare a parlare di attacchi phishing come se fossero il risultato di bug, falle o sistemi “insicuri” significa guardare nella direzione sbagliata.

Nella maggior parte dei casi la tecnologia funziona correttamente: la 2FA non viene rotta, viene aggirata perché l’utente è indotto ad autenticare l’attaccante al posto suo. Il phishing resta efficace proprio perché colpisce il punto più difficile da blindare, il comportamento umano, sfruttando fiducia, urgenza e abitudine.

Per questo la difesa non può essere solo tecnica: servono consapevolezza, formazione continua e la capacità di rallentare, verificare e dubitare anche quando tutto “sembra” legittimo.

/https://www.ilsoftware.it/app/uploads/2026/02/phishing-2FA.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/ragazza-studia-al-computer.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/script-verifica-infezione-notepad-plusplus.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/blocco-VPN-francia.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/exploit-vulnerabilita-office.jpg)