Con Windows 10 Microsoft ha portato al debutto un nuovo formato: .SettingContent-ms. Esso è stato introdotto per creare collegamenti verso le varie sezioni delle impostazioni del sistema operativo.

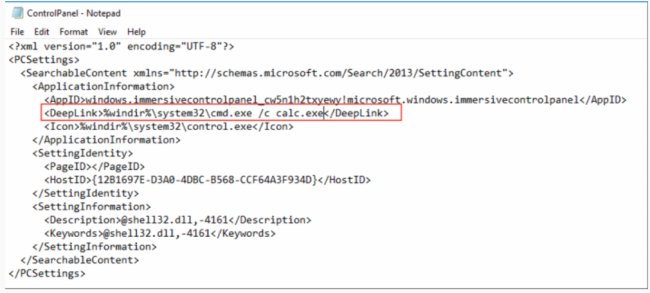

I file .SettingContent-ms non sono altro che documenti XML contenenti una tag DeepLink, con il riferimento alla finestra delle impostazioni di Windows 10 che deve essere aperta.

Matt Nelson, ricercatore presso SpecterOps, ha scoperto che i malware writer potrebbero presto iniziare ad abusare delle specificità tecniche dei collegamenti .SettingContent-ms.

All’interno della tag DeepLink si possono inserire riferimenti a comandi e script avviabili mediante cmd o PowerShell.

Non solo. I comandi possono essere fra loro concatenati così da fare in modo che dopo l’esecuzione di un’operazione malevola, venga per esempio caricata normalmente una schermata delle impostazioni di Windows 10. Così l’utente non si insospettisce.

Nelson ha scoperto che Windows Defender al momento non mostra alcun messaggio d’allerta nel momento in cui si provasse a scaricare e aprire un file .SettingContent-ms attraverso la rete Internet.

I collegamenti .SettingContent-ms malevoli possono inoltre essere inseriti nei documenti Office e sfruttati per bypassare la funzionalità di sicurezza di Windows 10 chiamata Attack Surface Reduction (ASR).

Tra le varie caratteristiche peculiari di ASR v’è anche la possibilità di bloccare i “processi figlio” istanziati da Office: dal momento che i file .SettingContent-ms non sono fra le estensioni bloccate, Nelson ha potuto verificare come il contenuto della tag DeepLink venga sempre eseguito.

Microsoft è finalmente intervenuta per bloccare i file .SettingContent-ms in Office

I tecnici di Microsoft sono da poco intervenuti per impedire il caricamento automatico dei contenuti .SettingContent-ms eventualmente inseriti (embeddati) nei documenti Office 365.

Microsoft ha inserito .SettingContent-ms tra le estensioni bloccate da Office 365 scongiurandone così il caricamento insieme con i contenuti CHM, EXE, HTA, JS, MSI, VBS, WSF, oltre ai vari script PowerShell.

Ogniqualvolta l’utente provasse ad aprire un documento contenente oggetti OLE non permessi, Office mostrerà un messaggio d’errore.

Massima attenzione, comunque, ai file che si scaricano, a quelli che si eseguono e agli allegati ai messaggi di posta elettronica.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17588.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)