Alcune tra le principali società attive nel settore della sicurezza informatica a un anno di distanza dalla diffusione del worm-ransomware WannaCry traggono qualche interessante bilancio a proposito di quanto accaduto in questo periodo.

Check Point Software Technologies dapprima ricorda quanto accaduto a maggio dello scorso anno quando l’attacco ransomware si diffuse velocemente in poche ore in 150 paesi, infettando più di 200mila macchine e provocando un danno economico di oltre 4 miliardi di dollari (Come verificare la presenza della patch MS17-010 che protegge da WannaCry).

WannaCry ha segnato un punto di svolta nel mondo della sicurezza informatica perché si è trattato del primo attacco multivettore su scala globale basato su tecnologie finanziate dallo stato (si è sempre parlato della Corea del Nord come provenienza del malware).

Sei settimane dopo WannaCry, lo stesso codice exploit è stato utilizzato dal malware NotPetya che ha bersagliato principalmente sistemi informatici ucraini ma ha impazzato in mezza Europa: NotPetya, gli sviluppatori del malware si fanno vivi.

Un attacco molto simile a quelli piazzati da WannaCry e NotPetya ha paralizzato più di recente (tra fine marzo e inizio aprile 2018) la città di Atlanta, negli Stati Uniti.

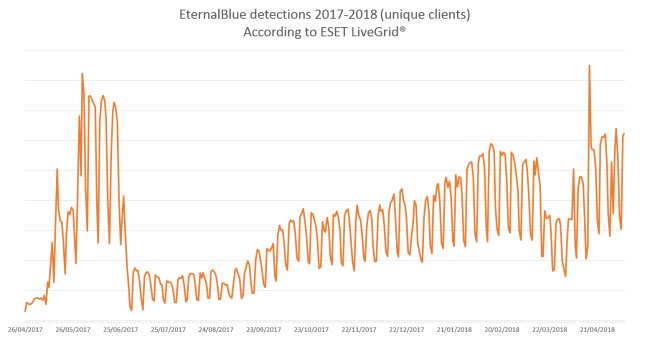

Da ESET si evidenzia un incremento, nell’ultimo periodo di osservazione, di attacchi che sfruttano proprio l’assenza della patch MS17-010 in Windows. Ciò significa che utenti e aziende continuano a non aggiornare i loro sistemi o disattivano completamente Windows Update dimenticandolo in questo stato per mesi o addirittura anni.

I malware sin qui citati e le tantissime varianti che si sono susseguite nei mesi scorsi sfruttano infatti l’utilizzo di una versione vulnerabile del protocollo SMB, utilizzato in Windows per la condivisione di file e cartelle.

A partire da metà aprile 2018, sostiene ESET, la diffusione di codici exploit che sfruttano la vulnerabilità sanata da Microsoft a metà marzo 2017 ha raggiunto un nuovo picco, mai visto prima di un anno fa.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17368.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)