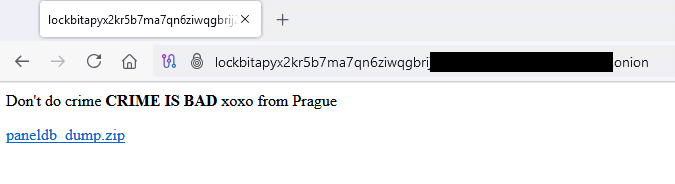

Il gruppo ransomware LockBit, tra i più noti e temuti nell’ecosistema cybercriminale, ha subìto una grave violazione di sicurezza che ha esposto pubblicamente i dati contenuti nel suo pannello di affiliazione, accessibile attraverso la rete Tor. Un defacement del sito legato al progetto ha lasciato spazio a un messaggio inequivocabile: “Don’t do crime. CRIME IS BAD. xoxo from Prague“, accompagnato da un link a un archivio SQL contenente un dump completo del database MySQL del gruppo.

Questa nuova esposizione rappresenta un colpo significativo alla struttura operativa e alla credibilità di LockBit, già messa a dura prova nel 2024 con l’operazione Cronos, che aveva smantellato parte dell’infrastruttura del gruppo.

Chi è LockBit: genesi e obiettivi di uno dei gruppi ransomware più noti

LockBit è uno dei ransomware-as-a-service (RaaS) più attivi e longevi del panorama cybercriminale, operativo sin dal 2019. Nato con l’obiettivo di industrializzare il concetto di ransomware, LockBit fornisce a soggetti terzi — gli affiliati — strumenti personalizzati per compromettere reti aziendali, cifrare dati e avviare estorsioni.

Il gruppo si è subito messo in evidenza per l’elevato grado di automazione degli attacchi, l’uso di tecniche avanzate per l’evasione dei controlli di sicurezza e un’efficiente infrastruttura per la pubblicazione dei dati rubati.

Con centinaia di vittime di primo livello in tutto il mondo, tra cui enti pubblici, aziende sanitarie e multinazionali, LockBit si è guadagnato una reputazione di efficienza e affidabilità tra i cybercriminali — reputazione oggi messa fortemente in discussione per via degli ultimi eventi.

Attacco a LockBit: il contenuto del dump e l’anatomia del back-end criminale

L’archivio denominato paneldb_dump.zip, sbattuto nella home page del sito di LockBit, contiene un dump completo del database MySQL associato all’interfaccia affiliati di LockBit. Le informazioni contenute nell’archivio rivelano l’organizzazione interna e le attività del gruppo. La struttura del database di riferimento è composta da venti tabelle, tra cui alcune di particolare rilievo:

btc_addresses: quasi 60.000 indirizzi Bitcoin univoci, potenzialmente associati a transazioni illecite o riscatti versati dalle vittime.builds: elenca i payload creati dagli affiliati, corredati di chiavi pubbliche (ma non private) e, in alcuni casi, dei nomi delle aziende colpite.builds_configurations: dettagli sulle configurazioni per ogni attacco, tra cui directory da escludere o host ESXi da ignorare.chats: contiene oltre 4.400 messaggi di negoziazione tra il gruppo e le vittime, tra il 19 dicembre e il 29 aprile 2025, offrendo un’incredibile finestra sulle dinamiche di estorsione.users: elenca 75 account tra amministratori e affiliati. Clamorosamente, le password sono memorizzate in chiaro, tra cui esempi come “Weekendlover69”, “MovingBricks69420” e “Lockbitproud231”.

Il livello di dettaglio offerto da questo leak è raramente accessibile nella cybercriminalità organizzata e consente di studiare da vicino l’ingegneria operativa di LockBit.

La vulnerabilità sfruttata: il ruolo di CVE-2024-4577

Il file SQL indica che il server di LockBit utilizzava PHP 8.1.2, una versione affetta dalla vulnerabilità CVE-2024-4577, nota per consentire l’esecuzione di codice in modalità remota (RCE).

È verosimile che proprio questa falla sia stata il vettore di accesso utilizzato per compromettere il server e creare il dump del database MySQL sottostante. CVE-2024-4577 è infatti classificata come una falla estremamente critica, oggetto di attacchi sin dal momento del rilascio delle prime informazioni.

La presenza della lacuna di sicurezza irrisolta, lato server LockBit, rafforza la tesi di una compromissione tecnica piuttosto che di una fuga interna.

Il messaggio di defacement è identico a quello già utilizzato contro il gruppo ransomware Everest. Esiste quindi un unico soggetto o un “collettivo” comune dietro gli attacchi a entrambi i gruppi. Se confermato, si tratterebbe di un attore capace di colpire selettivamente alcune delle organizzazioni più attrezzate nel panorama RaaS.

Il progressivo declino di LockBit

A dispetto della notevole capacità dimostrata nel “risorgere dalle ceneri” dopo il sequestro di 34 server e di 1.000 chiavi di decrittazione nel 2024, LockBit si trova oggi in una posizione di crescente debolezza. La perdita del controllo sul proprio “pannello affiliati” e la pubblicazione di dati riservati minano la fiducia della rete criminale che fino ad oggi ha continuato a sostenere il gruppo.

Nella logica del modello RaaS, infatti, la reputazione e l’affidabilità dell’infrastruttura sono essenziali per attrarre e trattenere affiliati. L’esposizione di informazioni sensibili, unita all’evidente incuria nella gestione della sicurezza (si pensi all’uso di password salvate in chiaro), può portare a una fuga di affiliati verso gruppi concorrenti.

Il leak di LockBit si inserisce comunque in un contesto più ampio in cui altri gruppi ransomware hanno subito esposizioni simili. Gli eventi come quello che abbiamo raccontato, suggeriscono l’emergere di una nuova strategia di contrasto al ransomware, fondata sulla disgregazione reputazionale e tecnica delle infrastrutture criminali, spesso messa in atto da gruppi rivali, attori statali o hacker etici.

/https://www.ilsoftware.it/app/uploads/2025/05/flux_image_477488_1746686387.jpeg)

/https://www.ilsoftware.it/app/uploads/2026/02/edge-VPN-browser.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/wp_drafter_496703.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/migliaia-robot-aspirapolvere-controller-playstation.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/phishing-starkiller-reverse-proxy-funzionamento.jpg)