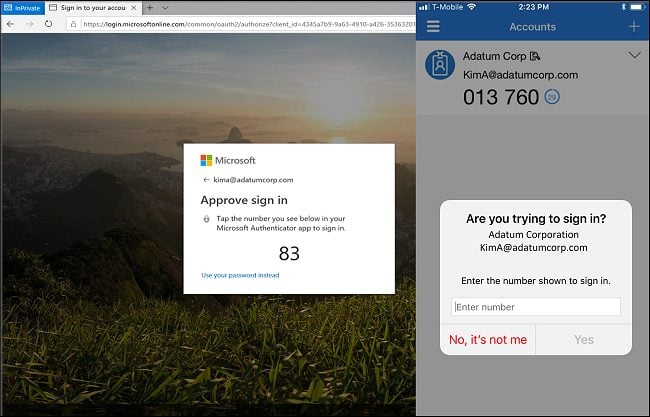

Nelle procedure di autenticazione a due fattori, il termine number matching si riferisce al metodo che prevede l’invio di un codice numerico, solitamente a 6 cifre, che l’utente deve inserire durante il processo di accesso. In pratica, dopo aver inserito le credenziali di login (nome utente e password), l’utente riceve un codice numerico temporaneo sul suo dispositivo mobile registrato. Il codice è valido solo per un breve periodo di tempo (di solito alcuni minuti), dopodiché diventa inutilizzabile.

A partire da inizio maggio 2023, Microsoft Authenticator utilizza il meccanismo number matching per impostazione predefinita. Come racconta l’azienda di Redmond, infatti, number matching – traducibile in italiano come corrispondenza numerica – viene abilitato e utilizzato per tutte le notifiche push di Authenticator. Qualunque richiesta di approvazione degli accessi attraverso l’app Microsoft Authenticator passa quindi d’ora in avanti per la conferma di un numero visualizzato sullo smartphone.

La scelta di Microsoft mira a contrastare in modo serio i multi-factor authentication (MFA) fatigue attacks. Abbiamo volutamente lasciato l’espressione in lingua inglese perché la tradizione in italiano, secondo noi, lascia alquanto a desiderare.

Ad ogni modo, questi attacchi informatici, sfruttano la stanchezza e la frustrazione degli utenti nel dover continuamente autenticarsi tramite l’utilizzo di metodi di autenticazione a più fattori (MFA). L’autenticazione a due fattori e quella multifattore sono misure di sicurezza importanti per proteggere informazioni personali e dati riservati; tuttavia alcuni utenti ritengono noiosa la procedura, che prevede di autenticarsi con password, token, codici di verifica e così via.

I criminali informatici o semplicemente gli utenti malintenzionati fanno leva su questa situazione per cercare di indurre le vittime a saltare o a ignorare i controlli di autenticazione a più fattori, ad esempio fornendo loro istruzioni fraudolente per saltare il processo di autenticazione o convincendoli a fornire le proprie credenziali di accesso.

Per proteggersi da attacchi MFA fatigue, è importante sensibilizzare gli utenti sull’importanza dell’utilizzo dell’autenticazione a due o più fattori e di seguire rigorosamente le procedure di autenticazione. D’altra parte, strumenti di autenticazione più semplici e intuitivi sono auspicabili perché aiutano a ridurre il rischio di frustrazione per gli utenti.

Gli attacchi MFA fatigue utilizzano l’ingegneria sociale e si sono già dimostrati molto efficaci in quanto utilizzati con successo, ad esempio, dagli aggressori del gruppo Lapsus$ che ha pubblicato sorgenti di alcuni prodotti Microsoft. Lo stessa metodologia di attacco è stata utilizzata, oltre che proprio contro alcuni dipendenti dell’azienda di Redmond, per aggredire altre imprese di elevato profilo come Cisco e Uber.

Coloro che desiderano aggiungere un’ulteriore linea di difesa contro gli attacchi MFA fatigue possono anche limitare il numero di richieste di autenticazione MFA per utente, bloccare temporaneamente gli account e avvisare il team di sicurezza o l’amministratore del dominio quando le soglie impostate dovessero essere superate.

/https://www.ilsoftware.it/app/uploads/2023/05/img_25987.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)