/https://www.ilsoftware.it/app/uploads/2023/05/img_17495.jpg)

Non si tratta propriamente di una novità ma la sempre più ampia diffusione di un malware come ADB.Miner ha fatto “drizzare le antenne” agli esperti di sicurezza informatica.

Così si è scoperto che i criminali informatici possono assumere il controllo di un vastissimo numero di dispositivi mobili Android collegati alla rete Internet.

Il problema deriva dal fatto che alcuni produttori di device Android “si sono dimenticati” di disattivare la porta 5555, utilizzata per amministrare il dispositivo via ADB (Android Debug Bridge via cavo USB o collegamento WiFi.

ADB è un toolkit incluso nel pacchetto SDK di Android del quale abbiamo più volte parlato. Viene utilizzato dagli sviluppatori di app Android per provare sui dispositivi mobili le app che sono in corso di sviluppo su PC.

Il software alla base del funzionamento di ADB si compone di due parti: un modulo server, sempre presente in tutti i device Android (ma che di solito dovrebbe essere eventualmente attivabile manualmente su esplicita richiesta dell’utente) e un modulo client (eseguibile ad esempio su PC Windows, Linux e macOS).

Il debug USB e il toolkit ADB sono utilissimi anche per collegarsi e gestire Android da PC (vedere Come controllare Android da PC). La porta TCP 5555, però, non deve essere assolutamente esposta sull’interfaccia di rete WAN.

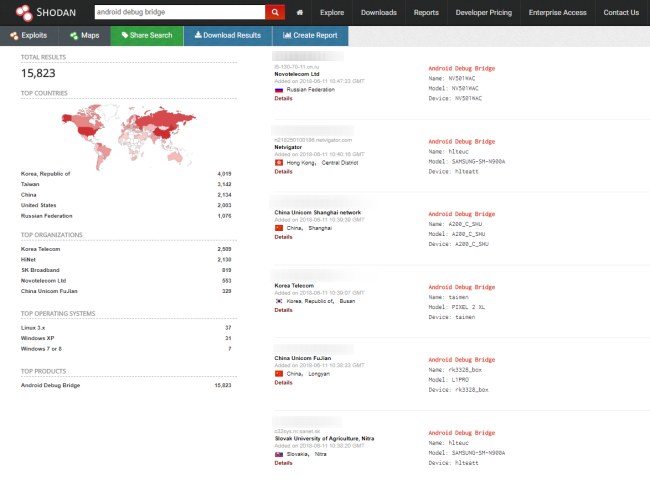

Il succo della scoperta è proprio questo: facendo eco all’allarme lanciato a febbraio dagli esperti di Qihoo 360, numerosi ricercatori hanno verificato che sono tanti i device Android connessi alla rete Internet che espongono pubblicamente la porta 5555.

Basta fare una semplice ricerca su Shodan per rendersene conto (Shodan, cos’è e come permette di scovare webcam, router, NAS e altri dispositivi remoti).

Stabilendo una connessione via ADB un utente remoto può di fatto compiere una serie di operazioni a basso livello sul dispositivo Android altrui, compresa la sottrazione di informazioni personali e dati sensibili.

L’accesso avviene utilizzando l’account di più basso livello (anche root) e l’utente remoto ha la possibilità di installare applicazioni malevole o modificare quelle già presenti.

ADB.Miner è un esempio di app malevola che viene già installata da tempo: si tratta di un miner di crittomonete che sfrutta le risorse hardware dello smartphone per gonfiare il portafogli dei criminali informatici.

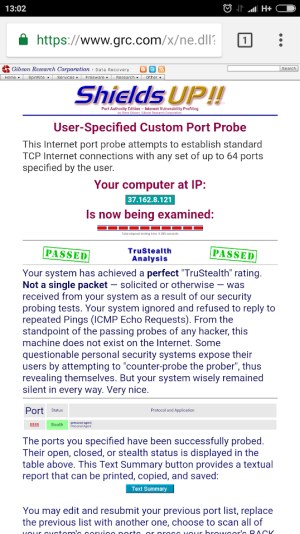

Per verificare se la porta 5555 utilizzata da ADB fosse esposta, suggeriamo di visitare il test GRC ShieldsUp! dal dispositivo mobile Android mentre si è connessi a Internet attraverso la rete dati dell’operatore di telefonia mobile, fare clic su Proceed, digitare 5555 nel campo You may select any service from among those listed above e toccare User Specified Custom Port Probe. Se si riceverà il messaggio Passed, significa che la porta 5555 risulta chiusa e non raggiungibile.

Update: Shodan have now added support for Android Debug Bridge, and crawlers are now running. Will take a while to update. pic.twitter.com/rlU0I3XzNm

— Kevin Beaumont (@GossiTheDog) 9 giugno 2018

/https://www.ilsoftware.it/app/uploads/2023/11/4-106.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/35.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/2-10.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/4-2.jpg)