La Modalità di isolamento (Lockdown Mode, in inglese) è una funzione di sicurezza avanzata progettata da Apple per rispondere a uno scenario molto specifico: la difesa contro attacchi informatici rari, mirati e tecnicamente sofisticati, spesso associati all’uso di spyware mercenario e a operazioni di sorveglianza di alto livello. Non si tratta di una protezione pensata per l’utente comune, ma di uno strumento dedicato a quel ristretto numero di persone che, per ruolo, visibilità o attività professionale, possono diventare bersagli diretti di minacce digitali su misura.

Cos’è e come funziona la Modalità di isolamento Apple

A differenza dei meccanismi di sicurezza tradizionali, la Modalità di isolamento non si limita a rafforzare la cifratura o a richiedere credenziali più robuste. Il suo obiettivo è più radicale: ridurre drasticamente la superficie di attacco del dispositivo, disattivando o limitando in modo selettivo funzionalità, servizi e tecnologie che, pur essendo utili nella vita quotidiana, possono essere sfruttate come vettori di compromissione in attacchi altamente specializzati.

Quando la Modalità di isolamento è attiva, il dispositivo cambia comportamento. Alcune funzioni vengono semplificate, altre disabilitate e determinate interazioni diventano più restrittive.

Il meccanismo di “hardening” sacrifica deliberatamente parte dell’esperienza d’uso in favore di un livello di protezione significativamente più elevato. È una scelta consapevole, che presuppone la valutazione di un rischio concreto e non ipotetico.

Introdotta e mantenuta da Apple come opzione separata e volontaria, la Modalità di isolamento rappresenta oggi uno degli esempi più chiari di sicurezza difensiva estrema applicata a dispositivi consumer. La sua esistenza stessa è un riconoscimento implicito di una realtà spesso ignorata: esistono minacce che non possono essere contrastate solo con aggiornamenti automatici o buone pratiche generiche, ma richiedono misure eccezionali, mirate e invasive, attivabili solo quando realmente necessarie.

Modalità di isolamento Apple resistente agli attacchi da parte delle Autorità

Il documento depositato in tribunale dal Federal Bureau of Investigation (FBI) offre un raro spaccato, tecnicamente molto interessante, su ciò che accade quando un’indagine ad altissimo profilo incontra dispositivi moderni configurati in modo intransigente.

Il caso in questione riguarda una perquisizione nell’ambito di una fuga di documenti classificati TOP SECRET e coinvolge una giornalista del Washington Post. Proprio per il contesto, è ragionevole assumere che siano stati messi in campo strumenti forensi avanzati, non procedure “di routine”. Eppure, a dispetto degli sforzi profusi, il risultato è netto: un iPhone con Modalità di isolamento abilitata resta inviolabile.

Il profilo di difesa estrema progettato da Apple dà quindi il meglio di sé anche contro exploit mirati e strumenti forensi che operano tramite interfacce fisiche o servizi di sistema.

Perché Modalità di isolamento cambia davvero le regole

La Modalità di isolamente Apple introduce restrizioni strutturali: disabilita le connessioni dati via USB quando il dispositivo è bloccato, limita drasticamente i servizi di rete, riduce il parsing di contenuti complessi e impedisce a molti vettori di attacco di raggiungere il livello di sistema necessario per un’estrazione forense efficace.

Questo è particolarmente rilevante nello stato BFU (Before First Unlock). Se il dispositivo non viene sbloccato dopo l’avvio, la chiave di cifratura principale resta protetta in hardware all’interno della Secure Enclave del dispositivo. Anche strumenti commerciali molto diffusi in ambito digital forensics, come quelli basati su exploit zero-day, risultano del tutto inefficaci in questa configurazione.

Il documento del tribunale citato in precedenza conferma tra le righe un punto che tra gli esperti di sicurezza è noto da tempo: la combinazione di hardware moderno, cifratura completa e lockdown attivo (intenso come funzionalità simile a “Modalità di isolamento”) non è una garanzia assoluta, ma alza il costo dell’attacco a livelli spesso incompatibili con un’indagine ordinaria, anche federale.

Dov’è disponibile Modalità di isolamento

La Modalità di isolamento è disponibile solo sui sistemi operativi Apple che supportano questo livello di hardening della sicurezza. È eventualmente attivabile sui seguenti dispositivi e sistemi:

- iPhone con iOS 16 o versioni successive, con ulteriori protezioni introdotte a partire da iOS 17.

- iPad con iPadOS 16 o versioni successive, anch’esse ampliate nelle versioni più recenti.

- Mac con macOS Ventura o versioni successive, inclusi i sistemi con Apple Silicon.

- Apple Watch con watchOS 10 o versioni successive, attivata automaticamente quando l’iPhone associato entra in Modalità di isolamento.

È importante sottolineare che la Modalità di isolamento non è attivabile a livello centralizzato tramite soluzioni di gestione dei dispositivi aziendali (MDM). Deve essere abilitata manualmente dall’utente e separatamente su ciascun dispositivo, proprio perché è pensata come una misura individuale e volontaria, non come una policy di sicurezza di massa.

Android ha una protezione uguale a Modalità di isolamento?

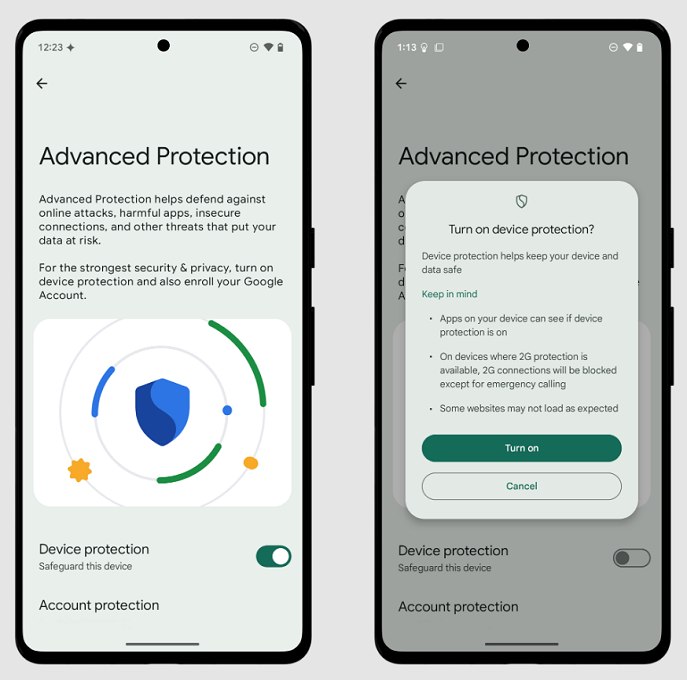

Con il rilascio di Android 16, Google ha introdotto una nuova funzionalità di sicurezza chiamata Protezione avanzata (Advanced Protection, in inglese), pensata per utenti esposti a rischi elevati come giornalisti, attivisti, difensori dei diritti umani o figure politiche. Non si tratta di una semplice opzione aggiuntiva, ma di un insieme di meccanismi che mira a ridurre in modo strutturale la superficie di attacco del dispositivo, intervenendo sia sulle configurazioni esistenti sia introducendo nuove limitazioni e controlli.

Il nome può generare confusione. Advanced Protection per Android è un’estensione concettuale del Programma di protezione avanzata Google, che protegge l’account Google da phishing e download dannosi, ma non va confuso con Advanced Data Protection di Apple, focalizzato invece sulla cifratura end-to-end dei dati iCloud.

Come funziona la Protezione avanzata su Android

Advanced Protection su Android non introduce una singola barriera, ma una strategia a più livelli. Da un lato abilita automaticamente funzionalità già presenti ma spesso ignorate dagli utenti, dall’altro impedisce che alcune protezioni fondamentali siano disattivate. A questo si aggiungono nuovi meccanismi progettati per isolare i dati, limitare le interazioni rischiose e ridurre le opportunità di compromissione fisica o logica del dispositivo.

Tra le funzioni attivate automaticamente rientrano i sistemi di rilevamento del furto, pensati per contrastare sottrazioni fisiche del telefono, l’obbligo per il browser di utilizzare HTTPS per tutte le connessioni web e il rafforzamento dei filtri contro spam e tentativi di truffa nei messaggi. Disabilitato anche il supporto alle reti 2G, una scelta tutt’altro che marginale, perché riduce l’esposizione a tecniche di intercettazione basate su falsi ripetitori cellulari.

Il valore aggiunto non è tanto nella singola funzione, quanto nel fatto che tutto questo sia applicato con un’unica impostazione, evitando errori di configurazione o dimenticanze che, nella pratica, annullano molte strategie di sicurezza individuali.

Protezioni che non si possono disattivare

Un aspetto spesso sottovalutato è la protezione contro l’errore umano. Advanced Protection impedisce la disattivazione di componenti chiave come Google Play Protect, il sistema antimalware integrato, e Android Safe Browsing, responsabile del blocco di siti malevoli.

In contesti ad alto rischio, la possibilità di “abbassare la guardia” anche solo temporaneamente, rappresenta un punto debole reale; vincolare queste impostazioni è quindi una scelta deliberata, che privilegia la sicurezza rispetto alla flessibilità.

Le nuove funzionalità introdotte

Accanto a configurazioni già note, Android 16 introduce elementi inediti. Uno dei più rilevanti è il riavvio automatico per inattività: se il dispositivo rimane bloccato per 72 ore consecutive, il sistema forza un reboot. Le implicazioni sono concrete perché il sistema torna in uno stato completamente cifrato e richiede nuovamente PIN o biometria, riducendo i rischi legati ad accessi forzati su dispositivi rimasti accesi a lungo.

Un’altra misura significativa è la protezione USB, che limita le nuove connessioni USB alla sola ricarica quando il telefono è bloccato. In questo modo si contrastano attacchi basati su accessori malevoli o strumenti forensi non autorizzati. A ciò si aggiunge il blocco della riconnessione automatica a reti WiFi non sicure, un vettore di attacco ancora troppo comune.

Frammentazione e limiti hardware

Come spesso accade nell’ecosistema Android, non tutte le funzioni sono immediatamente disponibili su ogni dispositivo. Tecnologie come Memory Tagging Extension (MTE), progettata per mitigare vulnerabilità di memoria, sono comparse inizialmente sui Pixel più recenti e solo ora stanno arrivando su altri modelli. Questa frammentazione rende meno trasparente il livello di protezione effettivo per chi utilizza smartphone di produttori diversi, un problema strutturale che Advanced Protection non risolve del tutto.

Va inoltre considerato che alcune funzionalità, come la generazione di log di sicurezza condivisibili con analisti forensi o professionisti della sicurezza, arriveranno solo con aggiornamenti successivi nel corso dell’anno.

Impatto sull’esperienza d’uso

Attivare Advanced Protection non è privo di compromessi. La disattivazione dell’ottimizzatore JavaScript in Chrome può causare malfunzionamenti su determinati siti Web, mentre il blocco delle app sconosciute impedisce il side loading, una pratica comune tra utenti avanzati.

Anche i sistemi di filtro delle chiamate e dei messaggi possono produrre falsi positivi, segnalando comunicazioni legittime come sospette.

Questi effetti collaterali non sono difetti accidentali, ma conseguenze dirette di una filosofia di sicurezza più rigida. Per un utente ad alto rischio, il costo in termini di comodità è spesso accettabile; per altri potrebbe non esserlo.

/https://www.ilsoftware.it/app/uploads/2026/02/confronto-modalita-isolamento-apple-protezione-avanzata-android.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/wp_drafter_495313.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/aggiornamenti-software-sicurezza-android-5-anni.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/android-desktop.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/wp_drafter_495048.jpg)