Microsoft ha annunciato di aver risolto 56 vulnerabilità in Windows e negli altri suoi software. Le problematiche di sicurezza che questo mese sono state indicate come critiche sono soltanto 11 ma alcune di esse risultano particolarmente gravi.

Gli aggiornamenti sono già in corso di distribuzione attraverso Windows Update sulle varie versioni di Windows ma è consigliabile attendere qualche giorno prima di scaricarli e installarli in modo da assicurarsi che non possano essere causa di problemi inattesi (non emersi durante le fasi di test).

Le vulnerabilità più gravi in assoluto sono tre e riguardano la configurazione dello stack TCP/IP di tutte le versioni di Windows: CVE-2021-24074, CVE-2021-24094 e CVE-2021-24086.

Le prime due sono valutate, in termini di pericolosità, con 9,8 punti su una scala di 10 e possono consentire l’esecuzione di codice arbitrario da parte di un aggressore.

Il malintenzionato non deve possedere alcuna credenziale per sferrare l’attacco e può limitarsi a inviare verso la macchina vulnerabile pacchetti IPv4 e IPv6 appositamente congegnati.

Secondo Microsoft le prime due lacune di sicurezza sono piuttosto complesse da sfruttare: ci vorrà quindi del tempo perché gli aggressori possano realizzare codici exploit funzionanti. Più semplice è invece lo sfruttamento dell’ultima vulnerabilità (CVE-2021-24086) che può esporre ad attacchi DoS (Denial of Service). Sul sistema vulnerabile, aggredibile sempre attraverso la rete, apparirà un errore BSOD e la macchina si riavvierà (a meno che non sia stata configurata diversamente per quanto riguarda la gestione delle schermate blu).

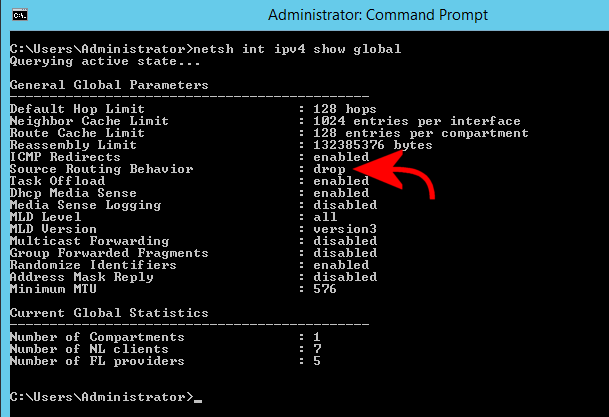

Se non si potessero o non si volessero ancora applicare gli aggiornamenti Microsoft, specie sui sistemi Windows Server che sono esposti sulla rete WAN, il nostro consiglio è quello di aprire la finestra del prompt dei comandi con i diritti di amministratore e digitare i due comandi che seguono:

netsh int ipv4 show global

netsh int ipv6 show global

Nel primo caso si dovrà annotare quanto visualizzato accanto alla voce Comportamento routing origine (Source Routing Behavior), nel secondo Limite di riassemblaggio (Reassembly Limit).

Digitando i seguenti due comandi ci si proteggerà dagli attacchi:

netsh int ipv4 set global sourceroutingbehavior=drop

netsh int ipv6 set global reassemblylimit=0

Ogni pacchetto ICMP IPv4 Source routing sarà d’ora in avanti considerato potenzialmente insicuro da parte di Windows e bloccato per default. Inoltre, nel caso dei pacchetti IPv6, Windows non prenderà in considerazione pacchetti dati pervenuti con un ordine non corretto. Microsoft non esclude che il secondo comando possa causare qualche problema sui sistemi che utilizzano prevalentemente indirizzi IPv6.

Quando si applicheranno le patch Microsoft, prima di procedere con l’operazione, si potranno ripristinare i valori di default:

netsh int ipv4 set global sourceroutingbehavior=dontforward (indicando il valore in bytes annotato in precedenza con il comando

netsh int ipv6 set global reassemblylimit=netsh int ipv6 show global).

Tra le altre problematiche sulle quali i tecnici di Microsoft sono intervenuti meritano una menzione particolare una nuova falla nello spooler di Windows (CVE-2021-24088), una lacuna che può portare i file d’installazione ad acquisire privilegi elevati (CVE-2021-1727), alcuni bug nel componente Fax e scanner di Windows (se abilitato un utente malitenzionato potrebbe disporre l’esecuzione di codice arbitrario da remoto sfruttando soltanto la rete).

Particolarmente grave anche una falla individuata nel server DNS di Windows (CVE-2021-24078) e nei codec utilizzati per la riproduzione dei contenuti multimediali.

Per maggiori informazioni è possibile fare riferimento all’analisi pubblicata dall’ISC di SANS.

/https://www.ilsoftware.it/app/uploads/2023/05/img_22540.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-clock-to-do.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)