Un nuovo ransomware prova a minacciare gli utenti di Android. Come accade da tempo sui sistemi Windows (Cryptolocker e altri ransomware: come decodificare i file) ed, in misura minore, sulla piattaforma Mac OS X, anche Android entra sempre più nel mirino degli sviluppatori malware.

Diffuso come un falso contenuto per adulti (utilizza l’appellativo Porn Droid), il ransomware è stato recentemente scoperto dai tecnici di ESET che ne hanno pubblicato oggi una dettagliata analisi.

Battezzato Android/Lockerpin.A, il ransomware – una volta in esecuzione sul dispositivo Android – utilizza un espediente per acquisire i privilegi utente necessari per l’amministrazione del device. Una volta acquisiti i permessi più ampi, il malware provvede a modificare o ad impostare un codice PIN sul dispositivo Android generando il codice in maniera casuale.

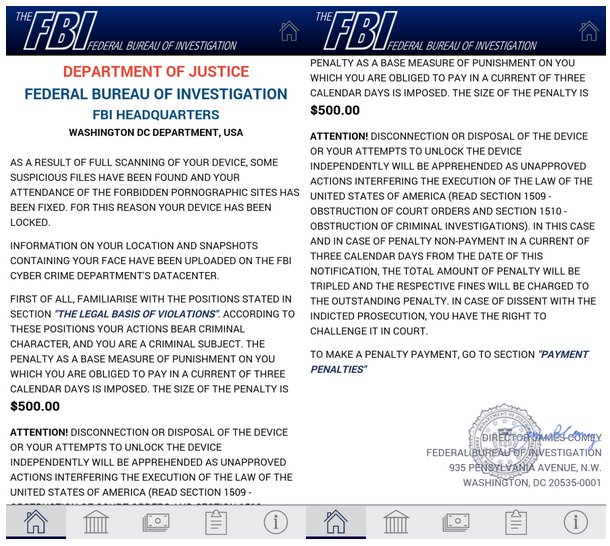

Android/Lockerpin.A mostra quindi una schermata con un falso messaggio dell’FBI invitando l’utente al versamento di una somma pari a 500 dollari per sbloccare il dispositivo mobile. Il device Android viene quindi bloccato impedendo l’accesso da parte dell’utente.

Lo schema seguito Android/Lockerpin.A è quello proprio di un qualsiasi ransomware che impedisce l’accesso al sistema o a determinati gruppi di file fintanto che l’utente non versa una somma a titolo di riscatto.

Per poter riprendere possesso del dispositivo Android l’utente ha essenzialmente tre alternative: operare un ripristino di fabbrica dello smartphone o del tablet (i dati memorizzati saranno però completamente cancellati); accedere alla modalità provvisoria di Android (Avviare Android in modalità provvisoria, come fare) od usare Android Debug Bridge (ADB) per azzerare il PIN nel caso in cui il dispositivo fosse stato precedentemente sottoposto a procedura di rooting.

Oltre a disporre dei permessi di root, sul dispositivo Android dovrà risultare attivata la casella Debug USB nella sezione Opzioni sviluppatore delle impostazioni.

Android/Lockerpin.A si autodifende dall’azione dei prodotti antimalware per Android come quelli di ESET, Dr.Web ed Avast. Integra inoltre un meccanismo per impedire la disinstallazione manuale da parte dell’utente.

Al momento la diffusione di Android/Lockerpin.A sembra limitata agli Stati Uniti ma è altamente probabile che minacce del genere inizino presto a prendere piede anche nel vecchio continente.

/https://www.ilsoftware.it/app/uploads/2023/05/img_12732.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/4-106.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/35.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/2-10.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/4-2.jpg)