Quando si scoprono componenti malevoli in grado di scavalcare l’autenticazione a due fattori è sempre bene “drizzare le antenne”.

Una delle minacce più pericolose in questo senso si chiama EvilProxy: si tratta di uno strumento utilizzato negli attacchi phishing più evoluti che si frappone tra l’utente e i meccanismi di login utilizzati da Google, Microsoft, Facebook, Dropbox, Apple iCloud, Linkedin, GitHub, Twitter, Yahoo, WordPress, Pypi, NPMjs, Rubygems e Yandex. L’utente pensa di trovarsi su una pagina legittima (attenzione sempre agli URL) quando invece sta immettendo i dati dell’autenticazione a due fattori in un’applicazione malevola che dialoga direttamente con i server di Google, Microsoft, Facebook e via dicendo.

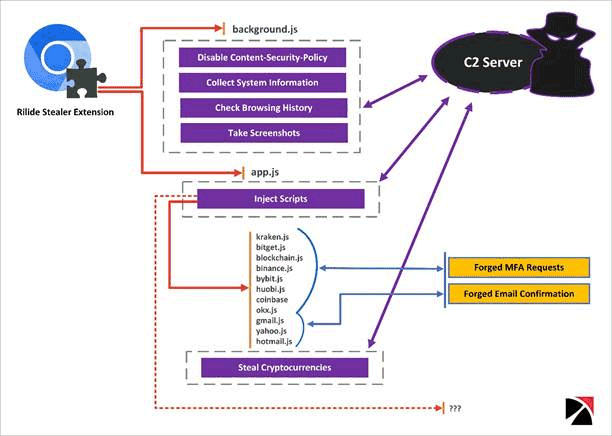

Adesso i ricercatori di Trustwave SpiderLabs hanno scoperto Rilide, una pericolosa estensione progettata per Chrome e per tutti i browser derivati da Chromium (quindi anche Microsoft Edge) che si presenta come un componente per il browser che ricalca da vicino il funzionamento e ai meccanismi alla base di Google Drive.

Una volta in esecuzione Rilide modifica il collegamento che attiva il caricamento del browser Web per rendere automatico il caricamento dell’estensione malevola.

Il malware esegue inoltre uno script capace di monitorare quando la vittima cambia scheda visualizzata nel browser, acquisire contenuti Web e interrompere il caricamento delle pagine Web.

Schema di funzionamento di Rilide (fonte: Trustwave)

Rilide controlla se il sito in corso di visita corrisponde a un elenco di host forniti dal server command-and-control. Quando il sito visitato dall’utente è nella lista, l’estensione carica script aggiuntivi iniettandoli nella pagina Web così da rubare alla vittima informazioni relative a criptovalute, credenziali dell’account email, cookie persistenti e di sessioni e così via.

L’estensione disabilita anche la Content Security Policy (CSP), una funzione del browser progettata per proteggere dagli attacchi cross-site scripting (XSS). La CSP offre un controllo più granulare sulla gestione delle risorse da parte delle pagine Web, limitando l’accesso a risorse esterne e mitigando gli effetti di eventuali vulnerabilità presenti nel codice delle applicazioni Web.

Disattivando CSP, Rilide può caricare e accedere liberamente a risorse esterne che il browser normalmente bloccherebbe.

Per bypassare l’autenticazione a due fattori, infine, Rilide propone pagine Web fasulle che imitano quelle originali al fine di indurre le vittime a inserire codici OTP e autorizzare gli accessi.

Il sistema si attiva quando la vittima avvia una richiesta di prelievo di denaro (al momento criptovalute ma il malware è in grado di prendere di mira anche le applicazioni Web degli istituti di credito come fa il trojan bancario Xenomorph su Android…): Rilide interviene al momento giusto per iniettare lo script in background ed elaborare automaticamente la richiesta.

Una volta che l’utente inserisce il proprio codice nella finta finestra di dialogo, Rilide lo utilizza per completare il processo di prelievo e dirottare il prelievo di fondi verso i criminali informatici.

/https://www.ilsoftware.it/app/uploads/2023/05/img_25842.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/chatbot-arena-italia-modelli-AI.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482766.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/ILSOFTWARE-2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/estensioni-edge-ios-iphone.jpg)