Emergono oggi i dettagli su una vulnerabilità che Microsoft ha risolto con il rilascio degli aggiornamenti distribuiti martedì scorso.

Windows 10 utilizza un componente software chiamato Anti-Malware Scan Interface (AMSI).

AMSI è una sorta di “intermediario” tra il file system e il motore di scansione antimalware installato sul sistema. Sebbene sia in grado di attivare l’analisi di qualunque tipologia di file, AMSI è stato progettato dai tecnici Microsoft per analizzare a runtime gli script PowerShell, VBScript, Ruby e altri ancora.

Questo componente funge da misura di sicurezza addizionale per verificare la “bontà” delle risorse richiamate da file eseguibili o comunque utilizzate successivamente al caricamento di altre tipologie di file.

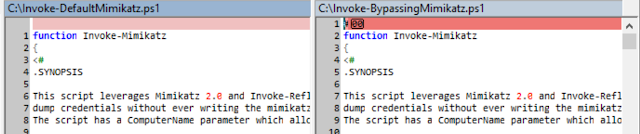

Il problema è che AMSI soffriva di un grave bug: non appena incontrava un carattere null, la scansione del file oggetto di analisi veniva immediatamente arrestata.

Un aggressore non doveva quindi fare altro che creare uno script malevolo inserendo in cima ad esso il carattere null.

Ancor oggi, quindi, sui sistemi Windows 10 ove le patch Microsoft di febbraio non sono state ancora installate, i criminali informatici possono disporre l’esecuzione di attività malevole mediante script PowerShell e VBScript passando inosservati ai motori di scansione antimalware.

L’autore della scoperta, Satoshi Tanda, spiega che l’unico modo per difendersi è installare le patch Microsoft di febbraio 2018. Il ricercatore invita però gli sviluppatori di soluzioni antimalware a verificare l’effettiva corretta gestione del carattere null.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16927.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)