Tutti i principali produttori di sistemi operativi, distribuzioni, fork e soluzioni per la virtualizzazione hanno unito le forze per risolvere una lacuna di sicurezza comune a ciascuno dei loro prodotti.

Il CERT Coordination Center (CERT/CC) statunitense ha confermato quest’oggi la scoperta di una vulnerabilità nei sistemi operativi Apple, Microsoft, FreeBSD, Red Hat, Ubuntu, SUSE Linux, VMware, Xen e Synology, appena corretta – quasi simultaneamente – da tutti i produttori.

Scoperta da Nick Peterson (Everdox Tech) la vulnerabilità permette a un aggressore che abbia la disponibilità fisica del sistema da aggredire o che comunque abbia già avuto modo di eseguire codice malevolo sulla macchina della vittima, di accedere ai dati riservati contenuti in memoria e alle funzionalità a basso livello del sistema operativo.

Il problema sarebbe scaturito da un’errata interpretazione della documentazione tecnica pubblicata da Intel e relativa all’architettura x86_64 (nello specifico, alle istruzioni MOV SS e POP SS, come spiegato in questa analisi tecnica).

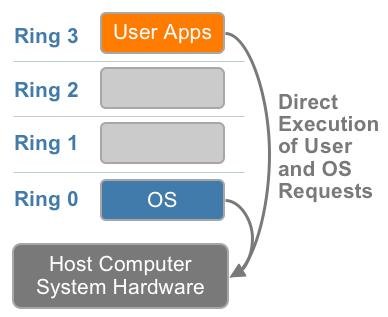

Il team del CERT/CC ha spiegato che in alcune circostanze un’eccezione verificabile in modalità debug e facente riferimento a dati conservati a livello 0 (ring 0) permette l’accesso alle stesse informazioni da parte di componenti software in esecuzione al livello 3 (ring 3).

Quando ci si riferisce al livello di privilegi con cui viene eseguita un’applicazione, gli esperti spesso usano il termine ring. Con ring 0 vengono appunto indicati i processi in esecuzione in modalità kernel (al livello più basso in assoluto) mentre con ring 3 le applicazioni in user mode quali il browser, il Blocco Note e così via.

Quando il processore opera in modalità kernel, esso ha accesso a tutti i registri e all’intera memoria di sistema. Viceversa quando la CPU opera al livello 3 essa può accedere solo a quelle aree di memoria che sono utilizzabili in modalità utente.

È quindi immediato rendersi conto di come la falla scoperta da Peterson in tutti i sistemi operativi possa avere conseguenze nefaste, seppur in circostanze ben precise in quanto non direttamente sfruttabile in modalità remota ma al limite solo in combinazione con altre vulnerabilità.

Il bollettino pubblicato dal CERT/CC è consultabile a questo indirizzo mentre qui è disponibile l’elenco completo delle patch che Microsoft ha rilasciato per le varie versioni di Windows.

https://t.co/E3ZoDQ5XC9 – here it is folks. This fix represents amazing collaboration between Microsoft and the OSS community. I was able to reach out to a number of BSD groups, collaborate with them and sync our releases to protect ALL our customers.

Nate Warfield (@dk_effect) 8 maggio 2018

/https://www.ilsoftware.it/app/uploads/2023/05/img_17339.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/debug-chip-snapdragon-porta-usb-nascosta.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/fedora-supporto-i686.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/samsung-gexynos-2500.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/intel-18a-informazioni-ufficiali.jpg)