Gli esperti di Trend Micro riferiscono che sul Play Store di Google continuano ad apparire applicazioni, all’apparenza legittime, che contengono codice in grado di sottrarre denari dai conti correnti bancari delle vittime.

Ne avevamo parlato, di recente, negli articoli Pericolose app scoperte nel Play Store di Google rubavano i dati bancari; App pubblicata sul Play Store ruba le credenziali dei conti correnti bancari e Le app malevole per Android si fanno più furbe: ecco le tattiche usate per prosciugare i conti correnti mostrando le tecniche che i malware writer stanno utilizzando per farsi strada sui servizi di online banking degli inconsapevoli utenti.

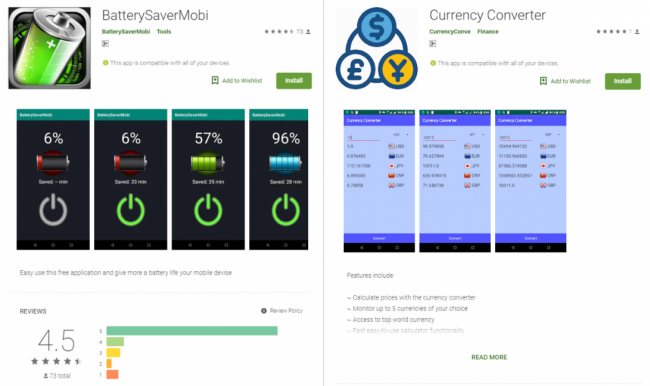

Trend Micro punta il dito contro altre due app pubblicate sul Play Store (Currency Converter e BatterySaverMobi) che sarebbero state già installate migliaia di volte e che avrebbero anche guadagnato anche recensioni positive (viene posto anche il problema delle recensioni fasulle).

Ciò che differenzia il comportamento del codice dannoso contenuto nelle app citate da Trend Micro rispetto agli attacchi che si sono visti fino ad oggi è che veniva fatto uso del sensore di movimento del dispositivo per accertare se l’applicazione fosse o meno eseguita su un device Android reale e non, ad esempio, in una sandbox.

L’obiettivo era evidentemente quello di celare il comportamento illecito delle applicazioni eseguendo il codice capace di bersagliare i conti correnti degli utenti solo quando ciò, nell’ottica dei malware writer, poteva essere fatto senza rischi.

Mostrando anche una schermata fasulla di aggiornamento del sistema operativo, molto simile a quella proposta nelle versioni stock di Android, le applicazioni malevole chiedevano e spesso ottenevano i permessi per acquisire massima libertà d’azione.

Anubis – questo il nome del banking trojan integrato nelle due applicazioni Android – provvedeva ad attivare un modulo keylogger e ad acquisire screenshot per raccogliere le credenziali utilizzate nelle applicazioni di online banking.

Come spiegano i tecnici di Trend Micro, il malware Anubis controllava le attività svolte dai malcapitati utenti in ben 377 app Android di online banking corrispondenti ad altrettanti istituti di credito di 93 Paesi a livello mondiale.

Oltre a raccogliere le altrui credenziali per l’utilizzo dei servizi di online banking e per la disposizione di pagamenti, il malware scoperto da Trend Micro conteneva funzionalità multiple per la geolocalizzazione dell’utente, l’invio di SMS a pagamento, l’avvio di chiamate telefoniche e la registrazione dell’audio ambientale. Funzionalità ransomware potevano essere inoltre attivate per cifrare i file dell’utente conservati nel dispositivo mobile (veniva associata loro l’estensione .Anubiscrypt) e richiedere un riscatto per lo sblocco dei medesimi elementi.

Negli articoli I migliori antivirus gratis per Android e App Android pericolose per la sicurezza e la privacy abbiamo offerto qualche consiglio per difendersi efficacemente da questo tipo di minacce, ormai sempre più comuni.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18626.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-1.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/google-pixel-9-novita.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/gemini-whatsapp-7-luglio-2025.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/35.jpg)