Negli ultimi anni il malware destinato ai sistemi Linux è rimasto, almeno in apparenza, un fenomeno marginale rispetto alla presenza sui sistemi Windows. Tanto che in un articolo di approfondimento ci siamo chiesti se Linux è davvero invulnerabile a virus e malware. La scoperta di VoidLink, tuttavia, rappresenta una cesura netta rispetto a questa percezione e segnala un cambio di passo netto da parte dei criminali informatici interessati ad aggredire le moderne infrastrutture informatiche. Non si tratta di un semplice impianto malevolo adattato a posteriori al cloud, ma di un framework concepito fin dall’origine per vivere all’interno di ambienti virtualizzati, containerizzati e distribuiti, proprio là Linux costituisce la spina dorsale operativa.

VoidLink come framework e non come semplice malware

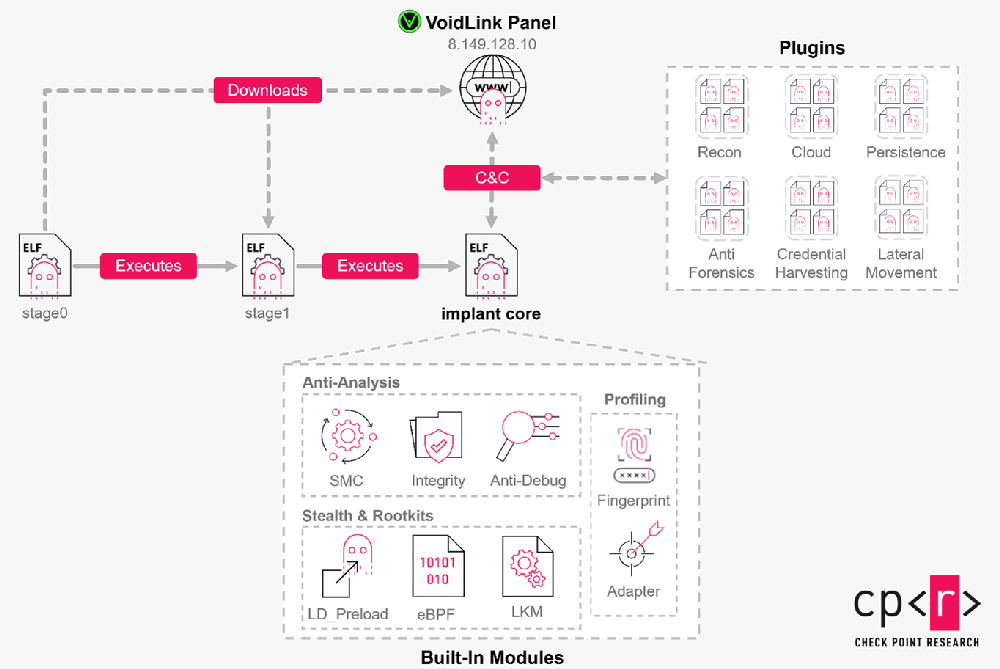

Come sottolineano i ricercatori di CheckPoint, autori di un’analisi approfondita, VoidLink deve essere interpretato come un framework command and control modulare. Mentre il malware classico tende a incorporare fin dall’inizio tutte le funzionalità previste dagli attaccanti, VoidLink separa in modo netto core operativo e capacità estendibili, consentendo all’attaccante di costruire l’attacco nel tempo.

Il nucleo garantisce stabilità, comunicazione e gestione dello stato globale, mentre il resto dell’arsenale è caricato solo quando necessario. Un’impostazione che riduce l’esposizione iniziale, complica l’analisi statica e rende l’attività osservabile altamente variabile da sistema a sistema.

Dal punto di vista concettuale, VoidLink si colloca più vicino ai framework di post-exploitation maturi del mondo Windows che al tradizionale malware Linux, ma con una differenza cruciale: l’intero design è pensato per ambienti cloud e container-centrici, dove Linux non è un endpoint ma un’infrastruttura dinamica.

Architettura multi-stadio e gestione dell’impianto

Il meccanismo di infezione si basa su una catena di loader a più stadi. Gli stadi iniziali hanno il compito di preparare l’ambiente e consegnare l’impianto finale, che contiene solo i moduli essenziali. Una volta stabilitosi sul sistema, il core di VoidLink può scaricare plugin esterni ed eseguirli direttamente in memoria, evitando la persistenza su disco quando non strettamente necessaria.

Si tratta di un modello particolarmente efficace che consente di modificare il comportamento del componente malevolo “in corso d’opera”, adattandolo a nuove fasi operative o a obiettivi che emergono durante la compromissione.

Dal punto di vista difensivo, ciò implica che l’assenza iniziale di comportamenti “rumorosi” non è un segnale rassicurante: VoidLink può restare deliberatamente “under the radar” per lunghi periodi, attivando funzionalità avanzate solo quando l’ambiente appare sufficientemente profilato.

Consapevolezza cloud e sfruttamento dei metadati

Uno degli elementi tecnicamente più rilevanti è la capacità di identificare il cloud provider. VoidLink non riconosce soltanto quando si trova in esecuzione in un ambiente virtualizzato, ma raccoglie informazioni specifiche sull’istanza, sull’account cloud e sul contesto operativo.

Il framework è così in grado di individuare credenziali temporanee, token di servizio e configurazioni sensibili che, in un ambiente cloud, spesso rappresentano il vero valore strategico.

L’obiettivo non è più la singola macchina, ma l’identità cloud e le relazioni di fiducia che essa ha con altri servizi. Uno strumento malevolo come VoidLink diventa così un punto di osservazione privilegiato per muoversi lateralmente attraverso API e permessi, spesso senza sfruttare vulnerabilità tradizionali.

Integrazione nativa con container e orchestratori

VoidLink è progettato per comprendere se sta operando all’interno di Docker o Kubernetes, agendo di conseguenza. Il framework raccoglie informazioni sul runtime, sui namespace, sui volumi montati e sulle configurazioni del cluster, utilizzando questi dati per valutare opportunità di privilege escalation o container escape. L’attenzione verso Kubernetes è particolarmente significativa, perché sposta il focus dall’host al piano di orchestrazione, dove errori di configurazione e segreti mal gestiti sono frequenti.

Una singola istanza containerizzata compromessa da VoidLink può quindi trasformarsi in una piattaforma di accesso all’intero cluster, soprattutto se il framework riuscisse a intercettare token di servizio o credenziali usate dagli strumenti di automazione.

Adaptive stealth come principio architetturale

La furtività in VoidLink non è una funzione accessoria ma un principio progettuale. Al momento dell’avvio, l’impianto analizza la presenza di EDR, meccanismi di hardening del kernel e strumenti di monitoraggio. Le informazioni sono utilizzate per calcolare un profilo di rischio che influenza il comportamento di tutti i moduli: scansioni più lente, comunicazioni meno frequenti, attività concentrate in finestre temporali coerenti con l’uso legittimo del sistema.

Tale adattamento dinamico consente al framework di sopravvivere più a lungo in ambienti altamente controllati, sacrificando velocità operativa in favore della persistenza, una scelta tipica di operazioni di spionaggio piuttosto che di attacchi opportunistici.

VoidLink include inoltre una famiglia di tecniche rootkit selezionate in base alla versione del kernel e alle funzionalità disponibili. L’uso di LD_PRELOAD, moduli kernel ed eBPF consente di nascondere processi, file e socket di rete, ma anche di adattarsi a sistemi moderni dove il caricamento di moduli tradizionali è limitato. L’integrazione con eBPF è particolarmente significativa, perché permette di intercettare flussi sensibili senza alterare visibilmente lo stato del kernel.

Nel complesso, il framework malevolo tenta di mescolare le proprie attività con i pattern normali del sistema, riducendo ulteriormente la probabilità di anomalie evidenti.

Comunicazioni e mimetizzazione del traffico

VoidLink supporta molteplici canali di comunicazione, inclusi HTTP(S), DNS e ICMP, incapsulati in un protocollo che gestisce cifratura e parsing. Le richieste possono essere mascherate come traffico Web legittimo, risposte API o persino contenuti multimediali, rendendo complessa la distinzione tra attività lecita e malevola in ambienti cloud ad alto volume di traffico.

È presente anche un embrione di comunicazione mesh peer-to-peer, che suggerisce la volontà di ridurre la dipendenza da un singolo server C2 e aumentare la solidità dell’infrastruttura di comando.

Il framework implementa inoltre controlli di integrità, tecniche di anti-debugging e meccanismi di self-destruct in caso di manomissione. Parti del codice sono cifrate a runtime e decifrate solo quando necessario, eludendo strumenti di analisi della memoria. I moduli anti-forensi si occupano di cancellare log, cronologie di shell e file temporanei, sovrascrivendo i dati per ostacolarne il recupero.

Meccanismi di infezione e strategie di difesa efficaci contro VoidLink

L’infezione operata da VoidLink non segue un modello unico e rigido, ma è pensata per integrarsi con i vettori di compromissione già tipici degli ambienti Linux e cloud, sfruttandone debolezze strutturali più che vulnerabilità puntuali.

Il framework è introdotto nel sistema attraverso un loader multi-stadio, che può essere distribuito come file binario standalone, payload secondario di un exploit oppure come componente inserito in pipeline di automazione compromesse, immagini container manipolate o script di provisioning alterati.

Difendersi efficacemente richiede un cambio di mentalità rispetto alla protezione tradizionale dei server Linux. La prima linea di difesa non è il rilevamento del malware in sé, ma la riduzione drastica dei canali attraverso cui il framework potrebbe fare breccia.

Ciò significa controllare rigorosamente le pipeline CI/CD, firmare e validare immagini container, limitare l’uso di script di bootstrap non verificati e applicare il principio del minimo privilegio alle identità cloud e ai service account Kubernetes.

È altresì fondamentale monitorare in modo specifico l’accesso ai servizi di metadati cloud, perché richieste anomale o fuori contesto rappresentano uno dei segnali più affidabili di compromissione in ambienti IaaS. A livello host, la difesa deve spostarsi dal semplice antivirus verso strumenti di runtime detection capaci di osservare comportamenti anomali, come l’uso diretto di syscall, il caricamento dinamico di codice ELF in memoria o l’abuso di meccanismi come LD_PRELOAD ed eBPF.

Nei cluster containerizzati, diventa essenziale correlare eventi tra nodo, pod e control plane, poiché VoidLink può operare silenziosamente in un singolo container mentre l’impatto reale si manifesta a livello di cluster.

Infine, la resilienza passa dalla visibilità: log centralizzati, auditing delle API cloud, controllo dell’integrità dei servizi di sistema e verifica continua delle configurazioni sono le uniche contromisure realmente efficaci contro un framework progettato per adattarsi, nascondersi e operare nel lungo periodo.

/https://www.ilsoftware.it/app/uploads/2026/01/voidlink-framework-malware-linux-cloud-container.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/NVIDIA-driver-linux-vulkan-proton.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/leadership-linux-linus-torvalds.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/fine-supporto-firefox-windows-7.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/linux-70-abbandono-modem-56k-thinkpad.jpg)