I contorni dell’attacco condotto con lo spyware Graphite, sviluppato dall’azienda israeliana Paragon, si fanno molto più estesi rispetto a quanto si pensava inizialmente. Un’indagine forense condotta da Citizen Lab conferma che il software per il monitoraggio e il controllo di dispositivi altrui non ha preso di mira soltanto i dispositivi Android di singoli individui ma anche i terminali iOS di almeno due giornalisti.

Al momento, le vittime confermate includono un giornalista europeo di rilievo, che ha richiesto l’anonimato, e Ciro Pellegrino, redattore della testata Fanpage. Entrambi hanno ricevuto notifiche ufficiali da Apple il 29 aprile 2025, con le quali venivano avvisati di essere stati colpiti da spyware “avanzato”, un’indicazione che il produttore di Cupertino riserva solo a episodi di spionaggio altamente sofisticati, spesso riconducibili a operatori statali o contractor militari.

Attacco informatico zero-click: Graphite ha preso di mira anche i dispositivi Apple iOS

Nei mesi scorsi vi abbiamo raccontato un po’ di dettagli sul funzionamento del malware Graphite, congegnato per mettere in campo attacchi di alto profilo, sfruttando vulnerabilità rimaste “sotto traccia”, completamente sconosciute agli sviluppatori software e per questo rimaste irrisolte (non esisteva alcuna patch correttiva).

Dall’analisi di Citizen Lab si apprende appunto che Graphite non ha usato soltanto WhatsApp su Android per far breccia nei dispositivi degli utenti ed eseguire codice arbitrario. Gli attacchi informatici zero-click (non richiedono alcuna azione da parte della vittima) hanno preso di mira anche dispositivi iOS.

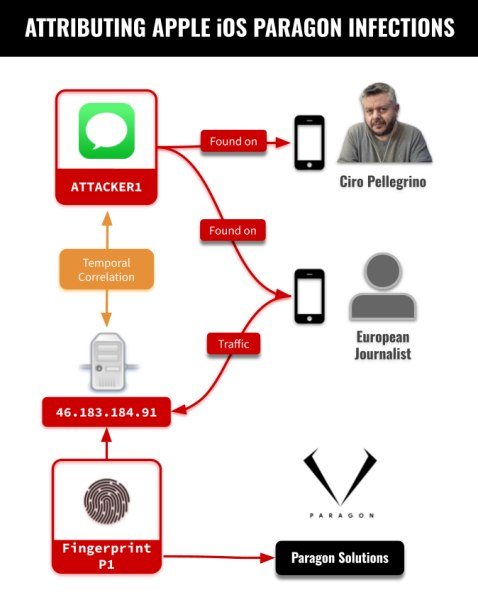

Lo schema dell’attacco a iOS (fonte: Citizen Lab)

La vulnerabilità sfruttata: CVE-2025-43200

Nel caso dei dispositivi Apple, l’attacco ha sfruttato una vulnerabilità zero-day individuata in iOS 18.2.1, successivamente classificata con l’identificativo CVE-2025-43200.

Secondo i tecnici della Mela, la falla consisteva in un errore logico nel trattamento di contenuti multimediali condivisi tramite iCloud Link. Un file multimediale (foto o video) appositamente modificato consentiva l’esecuzione di codice remoto sul dispositivo della vittima, senza alcuna interazione da parte dell’utente.

Apple ha corretto la vulnerabilità con la release iOS 18.3.1, rilasciata il 10 febbraio 2025, implementando controlli più robusti. Tuttavia, l’assegnazione ufficiale del CVE alla vulnerabilità è avvenuta solo il 12 giugno, giorno in cui è stata descritta sotto forma di bollettino di sicurezza.

Modalità di attacco: zero-click via iMessage

L’infezione scatenata da Paragon Graphite è avvenuta tramite un messaggio inviato attraverso iMessage. L’attore malevolo, identificato genericamente dai ricercatori come ATTACKER1, ha trasmesso un payload creato “ad hoc” che, una volta ricevuto dal dispositivo vulnerabile, ha attivato l’exploit senza che la vittima dovesse compiere alcuna azione, tecnica appunto nota come zero-click. Il messaggio non lasciava segni visibili né notifiche, rendendo quasi impossibile l’identificazione dell’attacco senza un’analisi attenta e profonda.

Una volta ottenuto l’accesso, Graphite stabiliva una connessione con un server C2 (Command and Control) per ricevere comandi a distanza. Nello specifico, è stata rilevata una comunicazione con uno specifico indirizzo IP pubblico, attivo almeno fino a metà aprile 2025. Gli esperti di Citizen Lab hanno correlato tale indirizzo con l’infrastruttura di Paragon.

Prove digitali e attribuzione tecnica

Sebbene gli attacchi abbiano lasciato pochissime tracce sui dispositivi compromessi, Citizen Lab è riuscita a recuperare log e metadati sufficienti per stabilire che il malware impiegato fosse proprio una variante dello spyware Graphite.

Un diagramma pubblicato da Citizen Lab illustra la catena dell’attacco, dalla fase di delivery fino alla comunicazione C2, confermando in maniera strutturata il coinvolgimento della tecnologia sviluppata da Paragon.

Uno schema che si ripete: altri casi in Italia

Non si tratta di un caso isolato. Graphite era già stato identificato in attacchi zero-click all’inizio del 2025, sfruttando una vulnerabilità di WhatsApp per colpire altre vittime italiane. Le autorità italiane hanno infatti confermato una serie di attacchi condotti contro figure pubbliche, tra cui il giornalista Francesco Cancellato, l’attivista Luca Casarini e il dottor Giuseppe Caccia.

Tuttavia, al momento, non è stato fatto il nome dell’aggressore che ha utilizzato la tecnologia Paragon per aggredire i dispositivi personali dei vari “nomi noti”.

Un mercato opaco: spyware mercenario e sorveglianza di Stato

Paragon, fondata da ex agenti dei servizi segreti israeliani, opera in un segmento controverso del mercato della cybersecurity: la fornitura di strumenti di sorveglianza avanzata a governi e forze dell’ordine. Graphite, in particolare, è classificato come uno spyware mercenario: un software che, sulla carta, dovrebbe essere venduto a clienti istituzionali per operazioni di intelligence, ma che in pratica può essere (ed è stato) utilizzato anche contro giornalisti, attivisti e dissidenti.

Il nuovo caso documentato da Citizen Lab dimostra come anche dispositivi considerati “avanzati”, come gli iPhone, possano essere violati senza lasciare tracce visibili.

Mentre si attende una risposta ufficiale da parte di Apple sulla tempistica delle patch e maggiori dettagli tecnici sull’exploit, l’episodio conferma la necessità di un quadro normativo internazionale più rigoroso per la regolamentazione di attività come quelle di Paragon “e soci”, a tutela dei diritti fondamentali.

/https://www.ilsoftware.it/app/uploads/2025/06/attacco-paragon-graphite-ios-italia.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/android-desktop.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/wp_drafter_495048.jpg)

/https://www.ilsoftware.it/app/uploads/2024/01/2-97.jpg)

/https://www.ilsoftware.it/app/uploads/2026/01/Kena-Mobile-promozione.jpg)