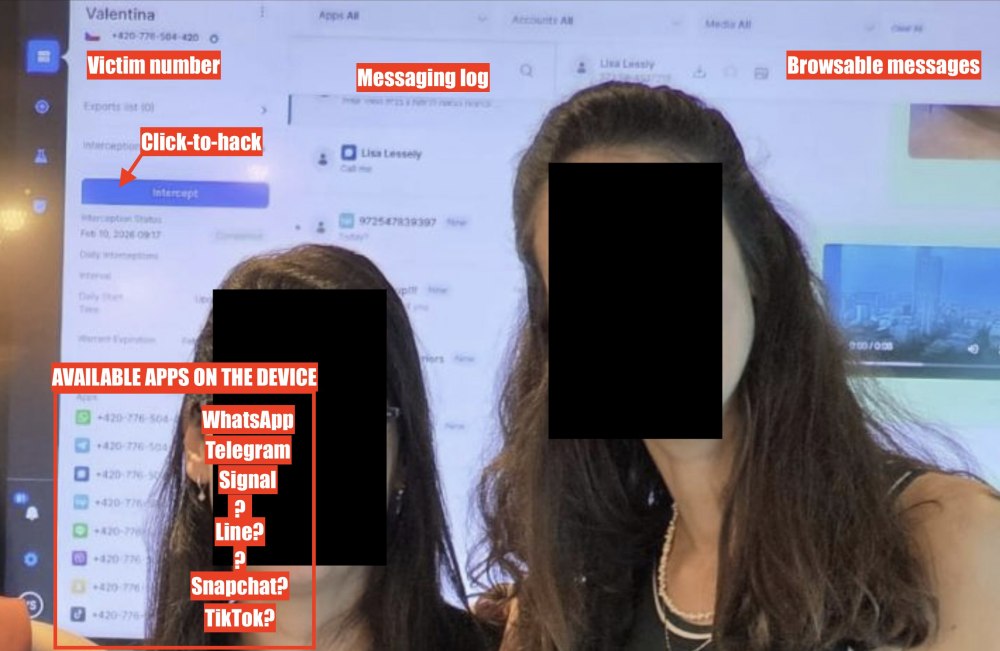

Un errore apparentemente banale ha squarciato il velo di opacità che circonda una delle aziende controverse dell’industria spyware israeliana: Paragon Solutions. Un’immagine pubblicata su LinkedIn dal general counsel della società ha mostrato, anche se per pochi minuti, l’interfaccia interna del pannello di controllo di Graphite, la piattaforma di sorveglianza sviluppata dall’azienda.

Il ricercatore di sicurezza Jurre van Bergen ha intercettato lo screenshot il giorno 11 febbraio 2026, prima che venisse rimosso. L’immagine mostrava un numero telefonico ceco etichettato come “Valentina”, log di intercettazione attivi datati 10 febbraio 2026 e un’interfaccia dedicata al monitoraggio di comunicazioni cifrate, incluse app come WhatsApp.

Il ricercatore di Citizen Lab John Scott-Railton ha definito l’episodio un “epic OPSEC fail”, una valutazione che va oltre l’ironia: in un settore fondato sulla segretezza operativa, un’esposizione involontaria del pannello di comando di uno spyware rappresenta un fallimento strutturale della sicurezza interna.

Cos’è Graphite e perché è ben nota in Italia

Graphite è una piattaforma di “spyware mercenario” progettata per ottenere accesso remoto e invisibile a dispositivi mobili attraverso l’utilizzo di vulnerabilità zero-click. In termini operativi, si tratta di un sistema di intercettazione avanzata che consente di acquisire messaggi, dati archiviati e comunicazioni in tempo reale, anche da applicazioni cifrate come WhatsApp e Signal, senza che la vittima debba compiere alcuna azione.

Diversamente da altre soluzioni più note come Pegasus di NSO Group, Graphite è stato presentato come uno strumento “più controllato” e destinato esclusivamente a governi sottoposti a rigorose procedure di verifica.

In realtà, anche in Italia, Graphite ha in passato usato una vulnerabilità irrisolta in WhatsApp per spiare giornalisti e figure della società civile. La notizia ha destato grande interesse dimostrando come un bug in un’app come WhatsApp possa essere usato per eseguire codice arbitrario sugli smartphone delle vittime.

La copertura giornalistica italiana ha contribuito a portare il tema fuori dagli ambienti specialistici di cybersecurity, trasformandolo in un caso politico e istituzionale. Il dibattito non si è limitato all’aspetto tecnico — exploit, infrastrutture C2, indicatori forensi — ma ha investito direttamente la questione della proporzionalità nell’uso di strumenti di sorveglianza governativa, sollevando interrogativi sulla tutela dei diritti fondamentali e sul controllo democratico delle tecnologie di intercettazione avanzata.

Architettura e modello operativo

Fondata nel 2019 in Israele, Paragon Solutions commercializza Graphite come piattaforma di intercettazione avanzata in grado di ottenere accesso remoto completo a dispositivi mobili.

Come spiegato in precedenza, dal punto di vista tecnico, Graphite si distingue per l’uso di zero-click exploit, vulnerabilità che permettono la compromissione del dispositivo senza alcuna interazione da parte della vittima. Il vettore di attacco sfrutta tipicamente servizi di messaggistica o componenti di parsing multimediale, iniettando codice malevolo durante la ricezione di un pacchetto dati apparentemente legittimo.

Meta ha recentemente dichiarato che grazie all’uso di codice Rust, WhatsApp è diventato molto più robusto bloccando l’esecuzione di codice arbitrario da parte di chi cerca di sfruttare vulnerabilità sconosciute nel motore di gestione degli allegati. Fatto sta che il pannello di controllo di Graphite, erroneamente condiviso dai vertici di Paragon, mostra che il monitoraggio di alcuni soggetti continua.

Certo, l’immagine comparsa online è certamente una demo ed è quindi verosimile che non vi siano riferimenti a soggetti realmente monitorati. La pubblicazione, tuttavia, suggerisce che il meccanismo di sorveglianza basato su Graphite è vivo e vegeto.

Indicatori forensi e tracciabilità

Le analisi condotte da Citizen Lab hanno individuato artefatti specifici associati a Graphite sui dispositivi Android compromessi, incluso un identificatore denominato “BIGPRETZEL”. Questo elemento ha permesso il collegamento tra infezioni osservate e infrastrutture server riconducibili a Paragon, localizzate in Israele.

L’esistenza di un pannello di controllo centralizzato, come mostrato nello screenshot, conferma un’architettura di comando e controllo (C2) strutturata, con dashboard di gestione target, log di attività e probabilmente funzioni di orchestrazione degli exploit.

Dal punto di vista OPSEC, la presenza di informazioni operative visibili — numero target, timestamp attivi, labeling interno — indica che l’interfaccia fosse la rappresentazione di un ambiente operativo reale davvero utilizzato da Paragon e dai suoi clienti.

La pubblicazione del pannello di controllo di Paragon Graphite è un errore colossale

La condivisione del pannello di controllo Graphite su LinkedIn non è soltanto un incidente reputazionale. In ambito cyber intelligence, la protezione dell’infrastruttura, delle metodologie operative e dell’identità dei target costituisce parte integrante del valore commerciale del prodotto.

Un’esposizione pubblica fornisce indicatori tecnici utili ai ricercatori per sviluppare contromisure; rafforza la cooperazione tra vendor di sicurezza e laboratori accademici; offre ai potenziali target segnali di compromissione da ricercare; aumenta la pressione politica e regolatoria.

Paragon sostiene di vendere esclusivamente a governi sottoposti a procedure di verifica e per finalità legittime. Tuttavia, i casi documentati — dalle infezioni attribuite a Graphite fino al contenzioso con WhatsApp — mostrano come la linea tra contrasto al crimine e sorveglianza abusiva sia estremamente sottile.

/https://www.ilsoftware.it/app/uploads/2026/02/spyware-paragon-graphite-spunta-pannello-controllo.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/crescita-fairphone-europa.jpg)

/https://www.ilsoftware.it/app/uploads/2025/08/ritiro-microsoft-lens-app.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/truffa-893-SMS-CAF-ospedale.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/adguard-20000-righe-codice-javascript-remoto.jpg)