Gli esperti del Google Threat Analysis Group (TAG), in collaborazione con i colleghi di The Citizen Lab, hanno scoperto una catena di exploit zero-day utilizzati per prendere di mira utenti iPhone di elevato profilo e spiare le loro attività. Lo spyware Predator è una “creatura” sviluppata dalla società Intellexa, già nota per aver progettato, realizzato e messo a disposizione di munifici partner, soluzioni per la sorveglianza digitale.

Realtà del genere esistono da tempo: nascono e chiudono ciclicamente, dopo che le loro attività iniziano a emergere. Hanno però tutte un fil rouge che le accomuna: le mansioni dei loro ricercatori sono finalizzate a individuare falle di sicurezza nei dispositivi e nei software maggiormente utilizzati dagli utenti. Invece che segnalarle responsabilmente agli sviluppatori, in modo da risolverle prima che possano rappresentare un rischio concreto e, peggio ancora, provocare danni, le vulnerabilità scoperte (soprattutto quelle che conducono all’esecuzione di codice arbitrario) vengono aggiunte in modo silente a speciali “kit di aggressione” che possono essere utilizzati per lanciare attacchi informatici mirati, estremamente efficaci.

L’accesso ai “kit” citati avviene attraverso il versamento di un lauto compenso in denaro. E sebbene le aziende che svolgono queste attività si trincerino solitamente dietro ad avvisi che raccomandano di non utilizzare le vulnerabilità scoperte per attività illecite, non si contano i casi in cui organizzazioni concorrenti, avversari politici, esponenti di minoranze, enti pubblici di Paesi stranieri subiscono attacchi diretti. Catene di exploit zero-day per i dispositivi mobili possono fruttare cifre nell’ordine dei milioni di dollari ai broker che acquistano e vendono gli strumenti per sfruttare questi bug di sicurezza.

Cos’è lo spyware Predator che affligge gli iPhone

iOS 16.7 e iOS 17.0.1 sono le versioni del sistema operativo Apple che permettono di correggere il problema di sicurezza utilizzato dallo spyware Predator. Gli utenti possessori di un iPhone sono quindi caldamente invitati ad aggiornare i loro dispositivi alle versioni più recenti nel più breve tempo possibile.

TAG e The Citizen Lab spiegano infatti che le lacune di sicurezza in questione (CVE-2023-41991, CVE-2023-41992, CVE-2023-41993) sono attivamente sfruttate per sferrare un attacco multilivello.

La vittima è dapprima indotta a visitare un sito Web HTTP che, com’è noto, non utilizza alcuna forma di cifratura dei dati. Ponendo in essere un attacco man-in-the-middle (MITM), al quale sono vulnerabili le pagine HTTP proprio per il fatto di non usare la crittografia, e sfruttando la combinazione delle lacune di sicurezza citate in precedenza, è possibile infettare l’iPhone dell’utente.

Nello specifico, i ricercatori di The Citizen Lab hanno scoperto che un’app malevola può riuscire a eludere la convalida della firma, a elevare i privilegi facendo leva su una lacuna a livello kernel ed eseguire codice arbitrario a partire del motore di rendering WebKit (utilizzato ad esempio in Safari e in qualunque altra componente software che integra le funzionalità del browser). Si tratta proprio della catena di vulnerabilità CVE-2023-41991, CVE-2023-41992 e CVE-2023-41993.

Iniezione del codice dannoso attraverso la rete

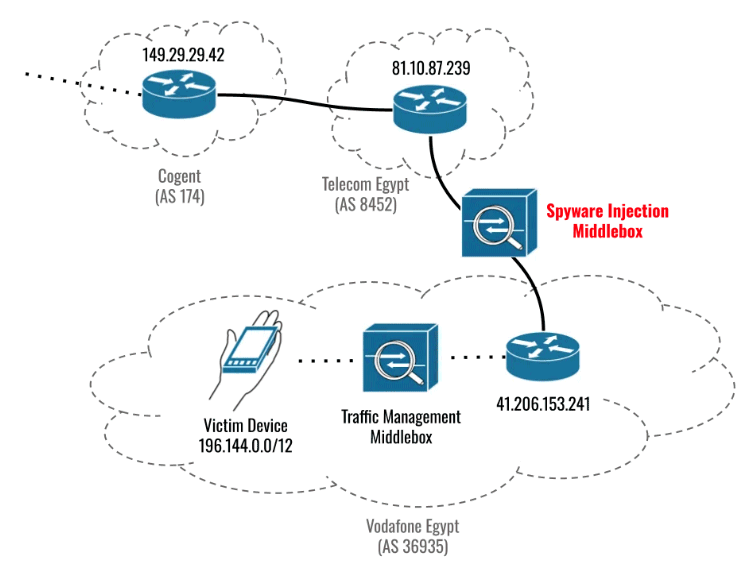

I tecnici di TAG e The Citizen Lab si soffermano su un aspetto molto importante dell’attacco. L’iniezione del codice malware utilizzato per aggredire gli utenti può essere effettuato a livello di rete. In altre parole, l’attacco MITM ai dispositivi personali delle vittime può partire da un sistema collegato a margine della rete dell’operatore di telecomunicazioni scelto dall’utente.

Nel caso in questione, gli esperti hanno dimostrato che l’aggressione ha avuto inizio su un sistema ai bordi della rete dati mobile dell’operatore Vodafone Egypt. Questo sistema ha rilevato il traffico HTTP non crittografato di un ex deputato egiziano, Ahmed Eltantawy, che aveva annunciato pubblicamente i suoi piani di candidarsi alle elezioni presidenziali del 2024.

Per questo motivo, il politico è stato oggetto di un attacco mirato con un reindirizzamento automatico verso un sito che ha poi determinato il caricamento dello spyware Predator, senza alcun intervento aggiuntivo da parte della vittima.

“Abbiamo condotto un test per capire in quale punto della rete è avvenuta l’iniezione. Alla fine siamo riusciti a localizzare l’iniezione in un collegamento tra Telecom Egypt e Vodafone Egypt“, scrive The Citizen Lab. “Sospettiamo che sia all’interno della rete di Vodafone Egypt, perché mirare con precisione su un singolo abbonato Vodafone richiede un’integrazione con il database degli abbonati dello stesso provider“.

Fonte dell’immagine: The Citizen Lab

Il grande problema dell’injection a livello di rete

A parte l’invio di SMS e messaggi WhatsApp fraudolenti che invitano le vittime a visitare siti Web dannosi, espressamente sviluppati per sfruttare in questo caso vulnerabilità di iOS non ancora note pubblicamente, in questo caso uno degli aspetti più significativi è proprio l’uso di un attacco di iniezione a livello di rete (Spyware Injection Middlebox).

L’obiettivo è quello di reindirizzare silenziosamente un utente verso pagine malevole senza la sua consapevolezza o autorizzazione. Questa tecnica, che coinvolge la manipolazione del traffico Internet in transito, può rappresentare un grave problema per la sicurezza e la privacy di qualunque utente. Soprattutto se combinata con l’utilizzo di lacune di sicurezza zero-day (non ancora risolte dal produttore del software) e con la collaborazione di figure che agiscono nell’ombra lato networking.

L’unica soluzione è, ovviamente, procedere quanto prima con l’installazione delle patch di sicurezza pubblicate da Apple. Il fatto, però, è che nel caso di aggressioni mirate qualunque sistema operativo e qualsiasi misura di sicurezza può non offrire una protezione a 360 gradi. Basti pensare che le aggressioni a Eltantawy sono proseguite per mesi, da maggio a settembre 2023, prima di venire a galla (dopo i primi sospetti della vittima e i controlli svolti da The Citizen Lab).

Credit immagine in apertura: iStock.com/RonBailey

/https://www.ilsoftware.it/app/uploads/2023/09/spyware-pegasus-iniezione-malware-apple-ios.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Hosting-WordPress-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-sudo-linux.jpg)