/https://www.ilsoftware.it/app/uploads/2023/05/img_20352.jpg)

I ricercatori della norvegese Promon hanno scoperto una vulnerabilità di sicurezza in Android che sarebbe già sfruttata per attaccare gli utenti.

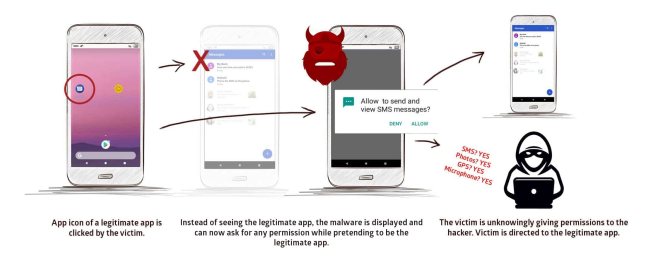

Battezzata StrandHogg, la falla consente a un’app malevola di modificare il comportamento di applicazioni Android assolutamente benigne già presenti sul dispositivo così da svolgere operazioni dannose, all’insaputa dell’utente.

Nel dettagliato resoconto che è stato pubblicato quest’oggi, i tecnici di Promon spiegano che l’inconsapevole utente può fornire autorizzazioni speciali e ampi permessi ad applicazioni pericolose semplicemente interagendo con app benigne.

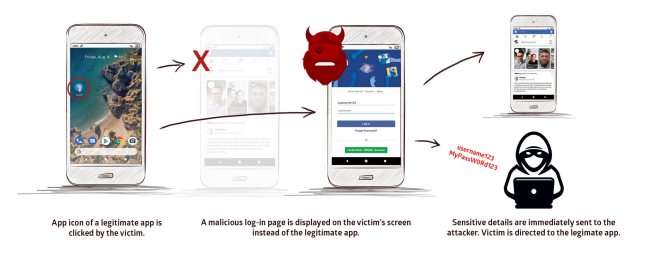

I criminali informatici possono ad esempio mostrare moduli di autenticazione fasulli, generati “ad arte”, quando l’utente usa applicazioni Android popolari e affidabili sottraendo così username e password altrui.

Gruppi dell’est-europeo stanno facendo leva sulla vulnerabilità appena identificata col nome di StrandHogg per sottrarre denaro dai conti correnti dei cittadini. Per adesso sembra che i più bersagliati siano i correntisti e gli istituti di credito della Repubblica Ceca ma nulla vieta ai criminali informatici di estendere il loro raggio d’azione.

Promon si è “alleata” per l’occasione con Lookout, nota società statunitense che si occupa di soluzioni per la sicurezza sui dispositivi mobili (recentemente protagonista di un’importante intesa con Google: Google si allea con ESET, Lookout e Zimperium per combattere i malware su Android).

Basti pensare che gli esperti di Lookout hanno già trovato il codice che prende di mira la vulnerabilità StrandHogg di Android in 36 applicazioni, fortunatamente non distribuite attraverso il Play Store di Google.

Il bug alla base di StrandHogg ha a che fare con le modalità con cui Android gestisce il passaggio da un processo in esecuzione all’altro: facendo leva su una funzionalità del sistema operativo conosciuta con il nome di allowTask Reparenting, un’app malevola caricata sul dispositivo dell’utente può riuscire a disporre l’esecuzione di altro codice nel momento esatto in cui viene richiesta l’apertura di un’alra applicazione. Così, la vittima crede di usare l’applicazione legittima quando invece sta ancora adoperando quella dannosa.

Da Promon si aggiunge che gli attacchi basati su StrandHogg non necessitano dei diritti di root e funzionano senza alcun problema con tutte le versioni del sistema operativo Google, Android 10 compreso.

I tecnici della società scandinava si sono preoccupati anche di mettere alla prova le prime 500 applicazioni Android più popolari sul Play Store confermando che il comportamento di tutte quante può essere alterato sferrando un’aggressione che sfrutta la vulnerabilità StrandHogg.

Il problema è stato privatamente segnalato a Google ma dopo più di 90 giorni dall’invio del report non è stato ancora risolto.

/https://www.ilsoftware.it/app/uploads/2023/11/4-106.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/35.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/2-10.jpg)

/https://www.ilsoftware.it/app/uploads/2024/11/4-2.jpg)