I banking trojan non sono certo una novità: si tratta di malware progettati per sottrarre credenziali e dati finanziari agli utenti, spesso tramite phishing in-app, overlay ingannevoli o intercettazione delle comunicazioni, con l’obiettivo di ottenere accesso diretto a conti bancari e strumenti di pagamento digitali. Il malware, una volta insediatosi sul dispositivo, mostra all’utente schermate false identiche a quelle dell’app reale (ad esempio della banca), inducendolo a inserire username, password o PIN, che vengono immediatamente rubati dagli attaccanti. Sturnus è una nuova famiglia di malware bancario Android ancora in fase di sviluppo ma già dotata di un arsenale estremamente avanzato, capace di aggirare molte delle protezioni moderne dei sistemi mobili.

È importante mantenere alta la guardia perché Sturnus è già stato osservato attivo in Italia, con overlay e template che mirano ad aggredire i clienti delle principali banche italiane. Si tratta di un malware che, come confermano i ricercatori di Threat Fabric, appare progettato appositamente per bersagliare gli utenti dell’Europa meridionale e centrale, con il furto di credenziali, dati riservati e messaggi privati.

Sturnus: una minaccia emergente ma già sofisticata

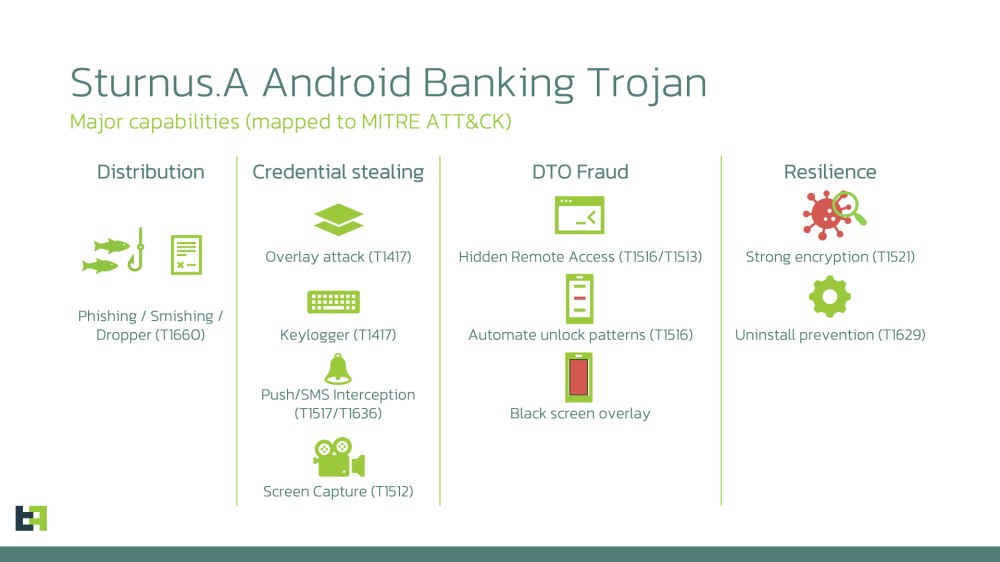

Le evidenze raccolte indicano che Sturnus si trova nelle sue prime fasi operative: i campioni diffusi sono pochi e le campagne osservate hanno caratteristiche intermittenti. Nonostante ciò, molte delle sue componenti superano in maturità quelle di famiglie più consolidate, come Hydra, Anatsa o Oscorp. Il trojan si distingue per due elementi:

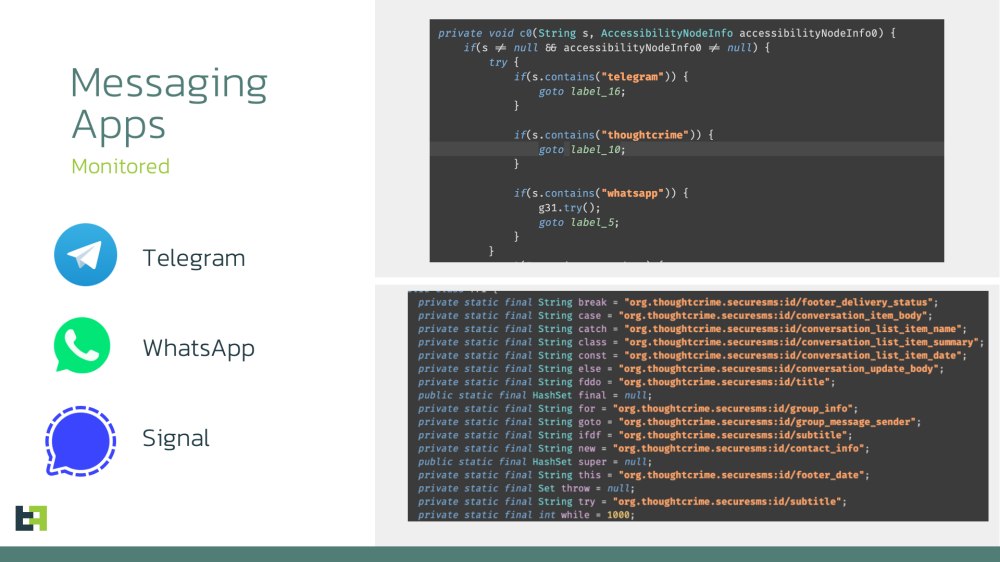

- Capacità di monitorare qualunque app (anche WhatsApp, Signal, Telegram) aggirando completamente la crittografia end-to-end, ove in uso (Telegram la utilizza solo per le chat segrete).

- Un’intera infrastruttura basata su AES 256 e RSA OAEP, con un protocollo di comunicazione personalizzato più complesso della media dei malware finanziari.

È un identikit che qualifica Sturnus come una piattaforma criminale in rapida evoluzione, con margini di crescita potenzialmente molto pericolosi.

Perché il nome Sturnus? Usa un protocollo “rumoroso” come il noto uccello europeo

La struttura di comunicazione di Sturnus alterna attualmente pacchetti in chiaro, scambi cifrati e messaggi con formati non uniformi, distribuendoli tra HTTP e WebSocket sicuri. Un “canto disordinato” che ricorda lo Sturnus vulgaris, lo storno comune, noto per le sue emissioni vocali irregolari e ricche di imitazioni.

La natura caotica — ma assolutamente funzionale — del nuovo banking trojan progettato per l’Europa ha ispirato la scelta del nome assegnato dai ricercatori.

Come funziona Sturnus: i dettagli tecnici

Sturnus è un banking trojan modulare per Android che opera sfruttando il servizio di accessibilità del sistema Google per ottenere privilegi elevati sul dispositivo e monitorare in tempo reale ciò che l’utente visualizza o digita.

Una volta installato, il malware scarica da un server command and control (C2) i moduli e i template grafici necessari per colpire servizi bancari specifici. Quando rileva l’apertura di un’app finanziaria, Sturnus inietta un overlay perfettamente sovrapposto sull’interfaccia legittima per carpire credenziali, PIN e codici OTP.

Grazie ai permessi ottenuti, il malware abusa delle API di accessibilità per catturare input, leggere notifiche, intercettare SMS, manipolare ciò che viene visualizzato e impedire all’utente di chiudere la falsa schermata.

Alcune varianti sono in grado di aggiornarsi in modo dinamico, ricevere nuovi comandi, trasferire dati esfiltrati e perfino avviare operazioni sul conto della vittima simulando interazioni umane.

Uno sguardo più a basso livello

L’azione malevola di Sturnus inizia con una richiesta HTTP POST verso l’endpoint C2. Il server risponde con un UUID univoco (client ID) e una chiave pubblica RSA.

Il malware genera localmente una chiave AES‑256, la cifra tramite RSA/OAEP (SHA‑1 + MGF1), e la invia al server. La chiave AES in chiaro è salvata sul dispositivo in Base64.

Da questo punto in poi, tutte le comunicazioni sono cifrate con AES/CBC e i pacchetti sono preceduti da un header proprietario con l’indicazione del tipo di messaggio trasferito, lunghezza e UUID del client. In parallelo, Sturnus apre un canale WebSocket WSS usato principalmente per la gestione delle sessioni remote (VNC) e per la gestione di comandi in tempo reale.

Il trojan mantiene un archivio di template phishing HTML nel percorso /data/user/0/<package>/files/overlays/ del terminale Android: ogni file replica l’interfaccia di una specifica banca o app finanziaria. È presente anche un overlay di blocco a schermo intero che oscura la visuale del dispositivo mentre l’attaccante compie operazioni in background.

Sturnus è sviluppato per intercettare eventi di accessibilità Android come: TYPE_VIEW_TEXT_CHANGED, TYPE_VIEW_FOCUSED, TYPE_VIEW_CLICKED, TYPE_WINDOW_CONTENT_CHANGED.

In questo modo il malware può catturare i testi digitati, ricostruire contesto e interazioni UI, monitorare l’intero albero dell’interfaccia anche con FLAG_SECURE attivo, estrarre PIN e password del lockscreen.

Intercettazione dei messaggi: il superamento della cifratura end‑to‑end

Una delle caratteristiche più critiche di Sturnus è la capacità di monitorare in tempo reale le app di messaggistica come WhatsApp, Signal, Telegram e simili.

Poiché Sturnus opera tramite le API Android di accessibilità, non intercetta il traffico di rete e non ne ha bisogno. Il trojan legge i contenuti dopo la decifrazione da parte dell’app legittima, raccogliendo intere conversazioni, nomi e numeri dei contatti, messaggi in entrata e uscita, analizzando analizzare notifiche, layout e contenuto dei thread.

Per le gang criminali, questo rappresenta un salto qualitativo notevole: non solo furto bancario, ma sorveglianza totale delle comunicazioni private.

Controllo remoto: VNC nativo + comando via UI tree

Sturnus implementa due modalità di controllo remoto. La prima prevede lo streaming dello schermo via VNC facendo perno sul framework di cattura dello schermo di Android.

Se qualcosa dovesse andare storto, il malware ripiega sull’acquisizione di screenshot mediante le API di accessibilità di Android.

Nel complesso, si tratta di una modalità che consente all’attaccante di assistere o guidare la vittima durante operazioni sensibili, in particolare finanziarie.

Il controllo basato su UI-tree è una modalità ancora più stealth: in questo caso, infatti, Sturnus invia al server C2 una mappa strutturata dell’interfaccia, permette interazioni precise (tap, testo, scroll) e aggira gli indicatori di screen recording, consumando tra l’altro pochissima banda.

Gli attaccanti possono quindi manipolare il dispositivo come se fosse un flusso di comandi astratti, non un video.

Chi è maggiormente in pericolo?

Sturnus appare congegnato per colpire persone ad alto valore finanziario e utenti che usano comunemente app bancarie e sistemi di pagamento nello smartphone. In generale, sono particolarmente vulnerabili:

- Professionisti che gestiscono clienti via chat.

- Avvocati e consulenti.

- Figure aziendali di riferimento.

- Utenti che ricevono codici OTP o messaggi bancari via app di messaggistica.

Il malware sfrutta abusi del servizio di accessibilità, tecniche anti-rilevazione, protezioni anti‑disinstallazione. Dispositivi Android non aggiornati, con patch datate, chi si serve abitualmente del sideloading “senza riflettere troppo”, device con protezioni Google disattivate sono molto più esposti all’infezione.

Persone che installano app tramite link, store non ufficiali o pubblicità

Sturnus non è stato ancora trovato nel Play Store, come ufficialmente confermato dai tecnici Google. Significa che la diffusione, per il momento, avviene tramite:

- Smishing (link via SMS/WhatsApp e altre app di messaggistica).

- App su store alternativi o siti di terze parti.

- Malvertising.

- App fasulle che richiedono permessi di accessibilità per attivare “funzioni premium”.

Gli utenti con minore alfabetizzazione digitale rientrano nella fascia più vulnerabile.

Le immagini nell’articolo sono di Threat Fabric.

/https://www.ilsoftware.it/app/uploads/2025/11/sturnus-ruba-credenziali-app-bancarie-italia.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/app-rileva-smart-glasses-vicinanze-meta.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/messaggi-RCS-crittografati-iphone-ios-android.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/limitare-schermi-figli-social.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/galaxy-s22-riavvii-continui-bootloop.jpg)