L’utilizzo degli SMS da parte degli utenti è ormai marginale: gli storici messaggi di testo sono uno strumento di comunicazione da tempo sostituito dai client di messaggistica istantanea e da implementazioni più evolute come il protocollo RCS.

Gli SMS continuano tuttavia a rimanere un mezzo essenziale per le aziende che sono così certe di poter raggiungere i clienti indipendentemente dalla tipologia di dispositivo mobile utilizzato (gli SMS si gestiscono con un semplice feature phone sprovvisto delle funzionalità degli smartphone) e senza che risulti necessaria la presenza di una particolare app.

Allo stesso tempo sono purtroppo in continua crescita fenomeni come smishing e SMS spoofing: si tratta di leve sulle quali i criminali informatici stanno sempre più agendo anche in Italia per sottrarre credenziali e dati personali.

Cos’è lo smishing

Lo smishing, forma abbreviata di SMS phishing, è un attacco che viene utilizzato da parte di malintenzionati per indurre l’utente a visitare un sito malevolo, a scaricare un malware o a eseguire un file pericoloso seguendo il link contenuto nel messaggio di testo.

L’obiettivo degli attacchi smishing è quello di sottrarre password, credenziali di accesso ma anche altri dati personali come numeri di carte di credito, indirizzi email, codici fiscali, indirizzi di residenza e così via.

Nel caso delle truffe informatiche più evolute, gli aggressori utilizzano reverse proxy che fanno da intermediari tra il dispositivo dell’utente e i server reali di una banca, di un servizio online, di un operatore. Come fatto con EvilProxy, quindi, gli aggressori possono anche superare i meccanismi di autenticazione a due fattori o addirittura multifattore (MFA, Multifactor Authentication).

SMS spoofing: cos’è

Il meccanismo dell’SMS spoofing permette agli aggressori di modificare il mittente del messaggio per indurre l’utente a ritenere che la comunicazione provenga da un contatto fidato o sia trasmessa da un’azienda famosa, attiva su scala nazionale o internazionale.

Un gruppo di truffatori può ad esempio modificare il nome del mittente dell’SMS per far credere al destinatario che il messaggio arrivi da una banca, da un operatore di telecomunicazioni o da un fornitore di servizi di qualunque tipo.

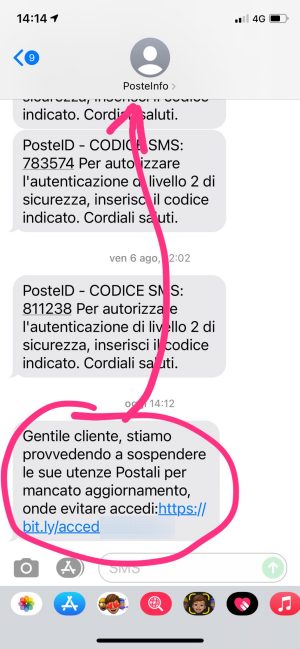

Si prenda in esame l’immagine d’esempio pubblicata di seguito: in questo caso i primi SMS mostrano un codice OTP (one-time-password) ricevuto da Poste Italiane per l’autenticazione sui servizi della Pubblica Amministrazione con SPID.

Gli SMS riportano PosteInfo come mittente e sono assolutamente legittimi, utili per l’accesso a tanti servizi online.

L’ultimo SMS, invece, è un esempio di smishing che utilizza la tecnica SMS spoofing per modificare il reale mittente del messaggio. Come si vede, l’aggressore ha impostato PosteInfo come mittente e cerca di inviare la vittima su un sito web congegnato per spronarlo a inserire le sue credenziali.

In questo caso il testo dell’SMS è tutt’altro che perfetto e il link inserito nel messaggio è davvero poco credibile: Poste Italiane userebbe mai un servizio di URL shortening come bit.ly? Assolutamente no. E soprattutto non chiederebbe di confermare le proprie credenziali di accesso: non la fa nessun istituto di credito.

Un utente un po’ frettoloso, magari tratto in inganno da un messaggio truffaldino concepito meglio, potrebbe però cadere nella trappola vedendo apparire un SMS che all’apparenza sembra legittimo sotto agli altri messaggi della stessa banca o della stessa azienda ricevuti in precedenza.

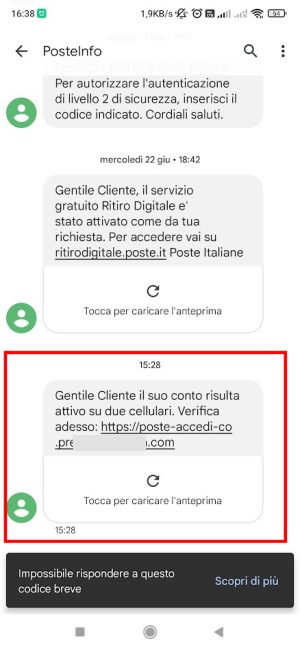

In figura un tentativo di smishing che utilizza lo stesso schema di quello precedente: l’unica differenza è che in questo caso la schermata è stata tratta da un dispositivo Android mentre nella figura pubblicata poco sopra da un device iOS.

Come funziona la tecnica SMS spoofing

Come abbiamo visto, la tecnica SMS spoofing consiste nell’inviare SMS in modo che all’apparenza appaiano come inviati da un altro soggetto. Questo viene fatto cambiando il nome del mittente, il numero di telefono o entrambi.

Il fatto è che l’operazione non è affatto difficile da eseguire: in BackTrack e in alcune versioni della distribuzione Kali Linux è presente un tool chiamato Social Engineering Toolkit (SET) che permette di inviare SMS a terzi alterando il numero e il nome del mittente.

Esistono addirittura aziende che offrono servizi di SMS spoofing acquistabili online: chiunque possegga un bagaglio minimo di conoscenze informatiche può quindi inviare messaggi spacciandosi per qualcun altro.

Come possono essere legittimi questi utilizzi? E come possono esserci aziende che vendono la possibilità di accedere a meccanismi di SMS spoofing?

In alcuni casi i mittenti di SMS inviati su larga scala ai loro clienti non desiderano mostrare numeri di telefono ma solo una stringa che permetta di identificarli sui terminali dei destinatari. Può accadere quando si devono inviare messaggi “di servizio” ai quali l’utente destinatario non deve poter rispondere. Ecco perché si utilizzano tecniche per impostare il mittente dell’SMS e nascondere il numero telefonico utilizzato.

Alcuni esempi di smishing vengono automaticamente filtrati dal sistema di protezione integrato nell’app per la gestione degli SMS. Nell’immagine l’esempio di un blocco automatico da parte di Google Messaggi.

È però bene non fidarsi ciecamente di queste soluzioni di protezione: alcuni messaggi smishing con mittente dell’SMS falsificato sfuggono comunque al controllo.

Attenzione quindi a tutte le comunicazioni che si ricevono, a non inserire mai dati personali e credenziali di autenticazione nelle pagine Web riportate in un SMS e astenersi dal visitare indirizzi nascosti dietro indirizzi abbreviati o facenti riferimento a domini diversi da quelli ufficiali appartenenti all’azienda.

A tal proposito vale la pena soffermarsi su cos’è un URL e sulla sua struttura: comprendere quali indirizzi non sono gestiti da un’azienda o un’organizzazione analizzando il nome a dominio è essenziale.

/https://www.ilsoftware.it/app/uploads/2023/05/img_23508.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/4-106.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/durata-batteria-smartphone-chi-vince.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482486.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/photon-matrix-laser-zanzare.jpg)