Con la presentazione delle specifiche UEFI (Unified Extensible Firmware Interface), che sostituirono il concetto di BIOS tradizionale (oggi chiamato BIOS legacy), comparve anche la ben nota funzionalità Secure Boot. Sebbene le “fondamenta” di UEFI fossero pronte sin dal 2006-2007, è nel 2012 – con l’avvento di Windows 8 – che Microsoft iniziò a sostenerne convintamente l’utilizzo.

Secure Boot in particolare, è progettato per impedire l’esecuzione di software non autorizzato durante il processo di avvio del sistema, contribuendo a prevenire l’installazione di malware e rootkit. Sebbene aspramente criticato, almeno in una prima fase, dai sostenitori di GNU/Linux e del software libero, l’utilizzo di un componente chiamato shim ha permesso l’esecuzione diretta (senza più la necessità di disattivare Secure Boot) di un gran numero di distro Linux. Ne ha beneficiato anche Rufus, utilità che permette di creare supporti avviabili.

Va detto che Secure Boot stesso non è esente da vulnerabilità: nel 2023, il bootkit BlackLotus ha sfruttato una falla vecchia di un anno per eludere tutti i controlli all’avvio del sistema.

Il funzionamento di Secure Boot in due parole

Microsoft ha scelto di rendere obbligatorio Secure Boot per l’installazione di Windows 11. Il funzionamento di questo strumento di sicurezza affonda le sue radici nell’utilizzo di certificati digitali: essi attestano che solo il software firmato digitalmente e autorizzato (da Microsoft) possa essere eseguito durante l’avvio del sistema. Secure Boot verifica la firma digitale di bootloader, driver, firmware e altre componenti, garantendo che provengano soltanto da origini attendibili.

Il gigante tecnologico di Redmond, ha recentemente annunciato un significativo aggiornamento riguardante le chiavi Secure Boot. I tecnici della società hanno annunciato il rilascio di nuove chiavi Secure Boot (CA), sostituendo così quelle attualmente in uso ormai sin dal 2011, quando vennero introdotte per la prima volta con Windows 8.

In collaborazione con i partner, Microsoft sta preparando il terreno per il rilascio dei certificati sostitutivi per Secure Boot: saranno rilasciati gradualmente andando a integrarsi nel database dedicato e ad aggiungersi ai certificati Key Exchange Key (KEK).

Differenza tra DB e DBX in Secure Boot

L’aggiornamento del database di Secure Boot (DB) è previsto come un update opzionale per tutti i dispositivi compatibili, a partire dal 13 febbraio 2024. Si tratta di un passaggio significativo, poiché il DB Secure Boot non è aggiornato con regolarità (l’ultima versione risale appunto a 13 anni fa…) come avviene invece per il Secure Boot DBX.

Il Secure Boot DBX (Secure Boot Forbidden Signature Database) è un componente cruciale: contiene una lista di firme digitali “vietate” o revocate. DBX elenca i moduli crittografici, come driver o firmware, identificati come insicuri o non autorizzati, impedendo loro di essere eseguiti durante il processo di avvio del sistema operativo.

Quando un componente software tenta di caricarsi al boot del dispositivo, Secure Boot controlla la sua firma digitale e la confronta con le informazioni presenti nel database DBX. Se la firma corrisponde a una di quelle bloccate, il componente è considerato non attendibile e il processo di avvio immediatamente interrotto.

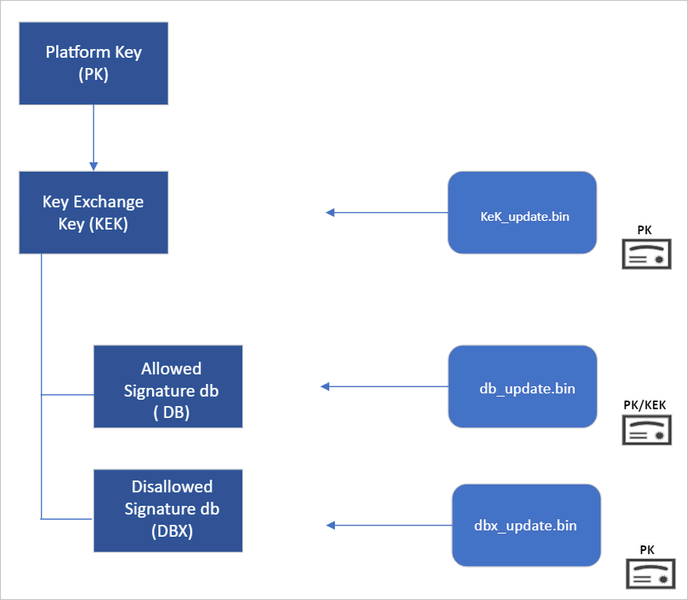

La “chain-of-trust” sulla quale si basa Secure Boot e gli aggiornamenti applicabili su tutti i suoi componenti (fonte: Microsoft).

Cos’è la Key Exchange Key (KEK)

Con il termine Key Exchange Key (KEK) ci si riferisce alla chiave crittografica utilizzata da Secure Boot per proteggere le chiavi di firma e le firme digitali all’interno del sistema. La funzione principale della KEK è quella di garantire l’integrità e la sicurezza delle chiavi e delle firme digitali utilizzate nel processo di avvio.

Il Secure Boot fonda il suo funzionamento su una chain of trust, una “catena di fiducia”, in cui ogni passo del processo di avvio deve essere verificato da una chiave crittografica. La chiave KEK è parte proprio di questa catena di fiducia, essenziale per garantire che solo software autorizzato e firmato digitalmente sia eseguito durante la fase di boot.

Cosa cambierà per gli utenti da qui al 2026: c’è il rischio di qualche malfunzionamento all’avvio

La società guidata da Satya Nadella richiede a ogni produttore hardware partner (OEM) di includere gli stessi certificati gestiti da Microsoft per Windows, anche a supporto dell’ecosistema hardware e delle piattaforme di terze parti. Come conferma Sochi Ogbuanya (Microsoft), i certificati sono il KEK CA 2011, due certificati archiviati nel DB di Secure Boot, denominati Microsoft Windows Production PCA 2011 (firmano il bootloader di Windows) e il Microsoft UEFI CA 2011 (o UEFI CA di terze parti), usato per firmare componenti del sistema operativo e driver di terze parti.

Il problema di fondo è che i certificati emessi nel 2011 scadranno nel 2026: Microsoft, produttori di dispositivi e utenti sono quindi chiamati a installare gli aggiornamenti via via distribuiti tramite Windows Update entro quella data.

Microsoft non nasconde di adottare un approccio molto cauto nel lancio dell’aggiornamento. Sebbene l’azienda di Redmond abbia eseguito spesso aggiornamenti DBX a livello globale sin dal lancio di Secure Boot, questo sarà il primo aggiornamento DB eseguito su vasta scala.

Non si esclude che eventuali bug di implementazione a livello firmware possano sfortunatamente rendere i sistemi non avviabili o impedire la corretta ricezione e applicazione dell’update al DB di Secure Boot. In caso di problemi conclamati, Microsoft si impegna a fornire soluzioni sospendendo la distribuzione dell’aggiornamento fino al rilascio di patch correttive.

In ogni caso, prima di installare eventualmente l’aggiornamento del DB di Secure Boot è essenziale effettuare il backup delle chiavi BitLocker, per gli utenti che usano questo strumento di protezione crittografica.

Come verificare quali certificati del DB Secure Boot si stanno usando

Aprendo una finestra PowerShell con i diritti di amministratore (Windows+X, quindi Windows PowerShell (amministratore) oppure Terminale Admin), digitando il comando seguente con ogni probabilità otterrete la risposta True:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'UEFI CA 2011'

Questo significa che il database di Secure Boot del sistema che state utilizzando è ancora aggiornato al 2011. Viceversa, impartendo il comando seguente, otterrete ovviamente False:

[System.Text.Encoding]::ASCII.GetString((Get-SecureBootUEFI db).bytes) -match 'UEFI CA 2023'

Il responso risulterà inverso dopo l’applicazione degli aggiornamenti che Microsoft e i suoi partner distribuiranno nel corso del tempo. Risultati differenti (i.e. errori evidenziati in rosso) indicano che Secure Boot non è attivo o non risulta supportato sul sistema in uso.

Credit immagine in apertura: Microsoft Bing Image Creator.

/https://www.ilsoftware.it/app/uploads/2024/02/secure-boot-aggiornamento-chiavi-DB.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/menu-start-windows-11-categorie-file-json.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/windows-11-redirectionguard.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/7zip-compressione-parallelizzazione-cpu-moderne.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/vulnerabilita-driver-windows.jpg)