Un gruppo di ricercatori dell’Università di Cambridge, della Rice University e di SRI International hanno spiegato che l’interfaccia Thunderbolt soffre di alcune vulnerabilità che possono consentire ad utenti malintenzionati di eseguire codice arbitrario con i privilegi più elevati nonché accedere al contenuto della memoria per sottrarre informazioni personali come password, credenziali e token per l’accesso ai vari servizi online, chiavi crittografiche, file personali e molto altro ancora.

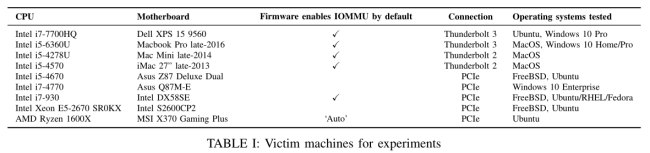

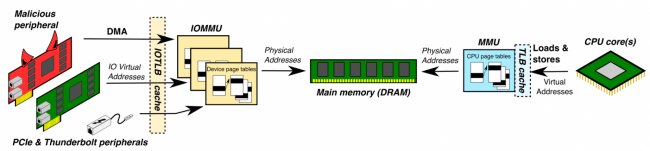

L’attacco, che sfrutta diverse falle di Thunderbolt nella gestione del Direct Memory Access (DMA) ovvero quel meccanismo meccanismo che permette ad altri sottosistemi hardware di accedere direttamente al contenuto della memoria interna scambiando dati sia in lettura che in scrittura, è stato battezzato Thunderclap e può essere sferrato collegando fisicamente un dispositivo malevolo, opportunamente configurato, al sistema da aggredire.

I ricercatori hanno spiegato che collegando una normale periferica Thunderbolt via cavo (si pensi a un caricabatterie o un proiettore…), con il firmware precedentemente modificato per sfruttare le falle di sicurezza, è possibile – per un criminale informatico – farsi largo sulla macchina Windows, Linux, macOS e FreeBSD altrui.

L’approccio è molto simile a quello presentato nell’articolo Attaccate almeno 8 banche dell’est Europa: Kaspersky spiega l’accaduto ma è la prima volta che si parla nel dettaglio di attacchi in grado di prendere di mira l’interfaccia Thunderbolt.

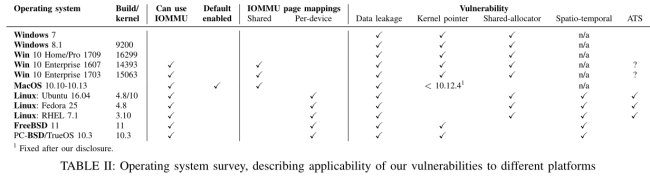

A partire dal 2016 diversi produttori hanno implementato alcune misure per proteggere i loro sistemi da attacchi come quelli alla base di Thunderclap. Utilizzando Input-Output Memory Management Units (IOMMU) si è fatto in modo di proteggere la memoria da attacchi DMA posti in essere da device sconosciuti. Secondo i ricercatori, però, i provvedimenti che sono stati fino ad oggi adottati non sarebbero efficaci al 100% mentre alcune piattaforme come Windows 7, Windows 8.1 e Windows 10 non usano proprio IOMMU.

Secondo il team di esperti, inoltre, le macchine che usano vecchie versioni di Thunderbolt (attraverso un connettore Mini DisplayPort) sono ugualmente attaccabili così come lo sono i sistemi macOS prodotti fino al 2011, con l’eccezione dei MacBook da 12 pollici, e molte macchine Windows e Linux prodotte fino al 2016.

Gli attacchi Thunderclap possono essere infine sfruttati anche usando periferiche PCI Express compromesse e collegate alla scheda madre nelle varie modalità previste.

Maggiori informazioni sono disponibili in questo documento.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18828.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/4-106.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/durata-batteria-smartphone-chi-vince.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482486.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/photon-matrix-laser-zanzare.jpg)