Il problema della corretta gestione delle patch non è, purtroppo, ancora sentito né tra gli utenti privati né in azienda. Se vecchie vulnerabilità Office riescono ancora oggi a mettere in crisi ampie fette di utenza, significa che le procedure di patch management non sono ancora ben comprese e messe in pratica.

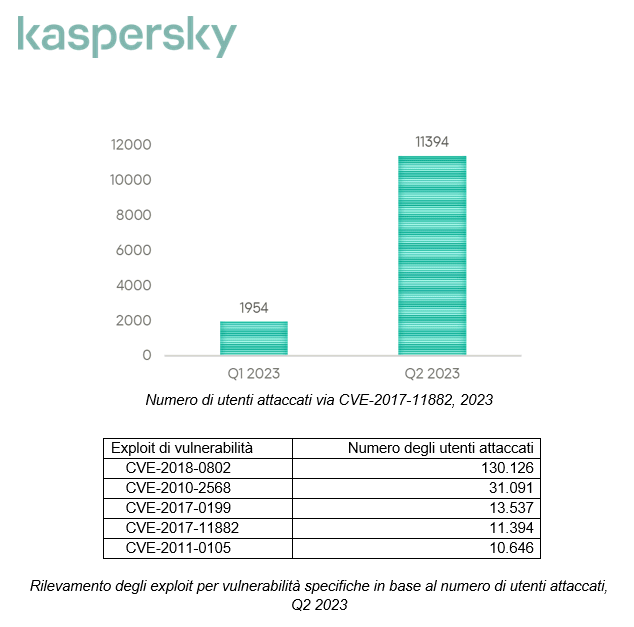

Kaspersky ha scoperto che una vulnerabilità di Microsoft Office venuta a galla addirittura nel 2017 sta acquisendo popolarità tra gli aggressori che prendono di mira sia i privati che i professionisti e le realtà aziendali. Gli esperti della società specializzata nella sicurezza informatica hanno rilevato che lo sfruttamento della falla CVE-2017-11882 è aumentato di quasi il 500%, con un impatto su migliaia di persone. Un’altra vecchia vulnerabilità, CVE-2018-0802, si è rivelata l’“arma” più utilizzata dai criminali informatici, colpendo oltre 130.000 utenti.

Il fatto che si tratti di problemi di sicurezza risalenti rispettivamente al 2017 e al 2018, ci mette dinanzi a un quadro dalle tinte fosche: se nel 2023 i criminali informatici riescono ancora ad avere gioco facile sfruttando vulnerabilità così datate, significa che le vittime “si dimenticano”, addirittura per anni, di aggiornare un pacchetto importante come Office.

Codice arbitrario eseguito sui sistemi degli utenti sfruttando vulnerabilità Office non risolte

Non ci sono solo le patch per il sistema operativo: anche le vulnerabilità presenti nei pacchetti software che si utilizzano, come Microsoft Office, possono avere come spiacevole conseguenza l’esecuzione di codice arbitrario in modalità remota.

In alcuni casi, le applicazioni non gestiscono correttamente l’input dell’utente e possono essere vulnerabili a un attacco di tipo buffer overflow. Ciò significa che un attaccante può inviare dati troppo grandi per il buffer utilizzato dall’applicazione, sovrascrivendo zone di memoria contigue, inclusi i puntatori di istruzioni del programma. Il risultato è la potenziale esecuzione di codice malevolo.

In altre situazioni, un’altra tipologia di vulnerabilità (si parla in questo caso di iniezione di codice) potrebbe consentire ad un attaccante di inserire codice malevolo in un campo di input utilizzato dall’applicazione. Quando l’applicazione elabora quel campo, carica in memoria ed esegue anche il codice malevolo inserito dall’aggressore.

In ambienti come Microsoft Office, inoltre, le macro e gli script possono eventualmente essere sfruttate per eseguire codice malevolo, soprattutto se non correttamente gestite dal software. L’azienda di Redmond ha ripetutamente preso provvedimenti in tal senso; ma se non si aggiorna la suite per l’ufficio, non si può neppure beneficiare delle difese via via introdotte. A luglio 2022, ad esempio, Microsoft ha confermato il blocco delle macro VBA per i documenti scaricati da Internet.

Cosa fanno le vulnerabilità CVE-2017-11882 e CVE-2018-0802 segnalate da Kaspersky

Le due problematiche di sicurezza individuate dagli esperti di Kaspersky come fonte del maggior numero di infezioni nel caso di Office riguardano l’Equation editor del programma ovvero il componente integrato che permette di creare e modificare formule matematiche all’interno di qualsiasi documento.

Sia CVE-2017-11882 che CVE-2018-0802, se lasciate irrisolte, possono portare alla corruzione del contenuto della memoria. Questo significa che un aggressore può eseguire codice arbitrario con gli stessi privilegi dell’account utente in uso in Windows. Nel caso in cui la vittima si servisse di un account amministratore, l’attaccante può sfruttare le due falle di sicurezza per assumere il pieno controllo dell’intera macchina. Il codice malevolo va in esecuzione semplicemente spronando la vittima ad aprire il file predisposto ad arte con una versione “fallata” di Office o di WordPad.

In un articolo dedicato a come riconoscere un documento Office malevolo in azienda, avevamo parlato proprio – in passato – di entrambe le vulnerabilità.

Sebbene le vulnerabilità in questione siano state identificate e corrette da tempo da parte dei tecnici Microsoft, per la falla CVE-2017-11882, nel secondo trimestre 2023 si è registrato un aumento del 483% degli exploit rispetto al primo trimestre di quest’anno.

Questa preoccupante tendenza indica che le vecchie vulnerabilità rimangono comunque un metodo efficace per attaccare sia i dispositivi degli utenti finali che le infrastrutture aziendali.

Come proteggersi dalle vulnerabilità Office

Il modo migliore per evitare problemi legati all’eventuale sfruttamento, da parte di soggetti terzi, delle vulnerabilità scoperte nel pacchetto Office consiste ovviamente nell’installazione delle patch correttive in tempi ragionevolmente brevi.

È inoltre importante controllare scrupolosamente la provenienza di qualunque email e la legittimità degli allegati presenti. I suggerimenti per riconoscere il phishing sono sempre validi ma è bene agire in termini di security awareness, rendendo edotti i dipendenti e i collaboratori aziendali sulle minacce più pericolose e sulle modalità di distribuzione utilizzate dagli aggressori.

Una soluzione di sicurezza per la protezione degli endpoint è essenziale così come può aiutare l’utilizzo di server di posta elettronica con capacità antimalware e antiphishing. Anche se è sempre necessario mantenere la guardia sempre molto elevata: non è escluso che gli attaccanti riescano ad eludere le misure di sicurezza e i filtri impostati lato server riuscendo a recapitare email dannose nelle caselle delle vittime.

Kaspersky propone soluzioni quali Incident Response, Endpoint Detection and Response Expert, Managed Detection and Response che permettono di identificare e fermare l’attacco nelle prime fasi.

/https://www.ilsoftware.it/app/uploads/2023/07/vulnerabilita-office-vecchie-versioni.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/kasatkin-hacker.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/07/Gemini_mcdonalds.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)