Anche le note suite per l’ufficio OpenOffice e LibreOffice non sono esenti da vulnerabilità: il ricercatore Alex Inführ ha infatti scoperto che entrambi i software presentano un bug di sicurezza facilmente sfruttabile per eseguire codice potenzialmente dannoso sui sistemi degli utenti.

L’esecuzione del codice malevolo si verifica nel momento in cui la vittima aprisse un normale documento salvato in formato ODT e cominciasse a muovere il puntatore del mouse. L’evento non scatena la visualizzazione di alcun messaggio di avviso: il codice arbitrario, inserito all’interno del documento da un malintenzionato o da un criminale informatico viene immediatamente eseguito.

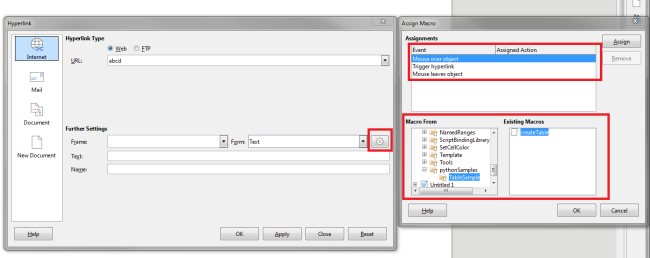

Inführ ha fatto leva sulle abilità di OpenOffice e LibreOffice di supportare il caricamento e l’esecuzione di script Basic, BeanShell, Java, JavaScript e Python: aggiungendo un semplice link ipertestuale nel documento e facendolo puntare a uno script malevolo (in questo caso realizzato in Python), il ricercatore è riuscito a sfruttare l’evento dom:mouseover per provocarne l’esecuzione automatica all’apertura del documento ODT.

Il problema è dettagliato, con tutte le informazioni tecniche per riprodurlo, a questo indirizzo.

Purtroppo la comunità di sviluppo di OpenOffice non ha ancora risolto la vulnerabilità quindi l’ultima release disponibile (versione 4.1.6) presenta ancora il bug in questione.

Gli utenti di LibreOffice dovrebbero invece installare l’ultima release disponibile, allo stato attuale la 6.1.4.

Tutte le versioni di LibreOffice antecedenti la 6.0.7 e la 6.1.3 presentano infatti il problema di sicurezza individuato da Inführ.

Aggiornamento del 7/2/2019: Esaminando il codice PoC (proof-of-concept) reso pubblicato da Inführ è immediato scoprire come il file Python utilizzato per forzare l’esecuzione di script e comandi arbitrari faccia già parte delle installazioni di default di OpenOffice e LibreOffice.

La falla individuata dall’esperto austriaco può avere quindi conseguenze importanti perché può passare indenne al controllo dei principali strumenti software per la sicurezza usando un moderno approccio accomunabile a quello delle minacce fileless: Rimozione malware: come accorgersi della presenza di minacce fileless.

Il tema non è quindi “software proprietario versus software libero” o comunque opensource, il nocciolo della questione è che nessuna applicazione può essere considerata a priori esente da problemi e falle di sicurezza. Il seme del “falso senso di sicurezza” è quanto di più sbagliato si possa piantare. Ciò che secondo noi è fondamentale, è che gli utenti siano consapevoli delle vulnerabilità note presenti nei loro software e che a livello aziendale si lavori sempre di più sui temi vulnerability scanning, vulnerability management e vulnerability assessment.

È bene sempre attivarsi per fare un inventario dei software che si utilizzano, proprietari e non, stabilendo per ciascuno di essi quanto ampia possa essere la superficie d’attacco e quanto esposta possa essere la propria impresa, il proprio studio, il semplice PC dell’utente privato.

Appare interessante evidenziare che Inführ ha correttamente segnalato il problema in data 18/10/2018; Red Hat ha assegnato alla lacuna di sicurezza l’identificativo CVE-2018-16858 e il ricercatore è stato autorizzato alla pubblicazione dei dettagli tecnici dopo il 31/01/2019. Il 1° febbraio scorso ha quindi reso pubblica la sua analisi dopo aver lasciato a tutti gli attori il tempo materiale per intervenire sul problema e risolvere la falla.

Aggiornamento del 13/2/2019: 0patch è un progetto ideato e sviluppato da Acros Security che mette a disposizione degli utenti interessati micro-aggiornamenti non ufficiali che permettono di risolvere le principali vulnerabilità di sicurezza scoperte non soltanto in Windows ma in molti altri software di utilizzo comune.

La micropatch destinata a OpenOffice 4.1.6 per Windows consente di evitare di esporsi a qualunque rischio nell’attesa di un aggiornamento ufficiale da parte della comunità di sviluppo della nota suite per l’ufficio. Per scaricare e installare la patch non ufficiale, è necessario scaricare e installare l’agent di 0patch quindi richiedere l’applicazione dell’intervento correttivo per OpenOffice.

In alternativa, è possibile disinstallare OpenOffice 4.1.6 e passare alla più recente versione di LibreOffice.

Note: the micropatch only applies to the latest version of OpenOffice for Windows (version 4.1.6). In addition to this micropatch, we also released two micropatches (32-bit and 64-bit) for the same issue in the latest vulnerable version of LibreOffice (version 6.1.2.1).

— 0patch (@0patch) 13 febbraio 2019

/https://www.ilsoftware.it/app/uploads/2023/05/img_18720.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/wp_drafter_481104.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/bs0.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/wp_drafter_479818.jpg)

/https://www.ilsoftware.it/app/uploads/2025/05/ss0.jpg)