Sta destando scalpore la notizia della scoperta di ZeroDayRAT, una piattaforma che rappresenta una nuova frontiera nell’evoluzione dello spyware mobile: strumenti avanzati, un tempo associati a operazioni governative o a gruppi altamente specializzati, sono ora distribuiti come prodotti commerciali pronti all’uso, accessibili tramite canali pubblici come Telegram.

La caratteristica più allarmante di ZeroDayRAT, come si evince dall’analisi di iVerify, non è soltanto il livello tecnico delle sue funzionalità di sorveglianza, ma il modello di distribuzione adottato: il toolkit è venduto apertamente su Telegram, tramite canali dedicati a promozione, supporto clienti e aggiornamenti software. Ciò significa che non è riservato a governi o gruppi APT con competenze avanzate, ma può essere acquistato da qualunque soggetto disposto a pagare, inclusi cybercriminali, stalker, investigatori non autorizzati o competitor aziendali.

L’architettura di ZeroDayRAT sembra progettata secondo un modello modulare, con un’infrastruttura composta da payload mobile (APK per Android e componenti equivalenti per iOS), un backend command and control (C2) e un pannello Web centralizzato che consente la gestione simultanea di più dispositivi compromessi. L’approccio riflette una logica SaaS (Software-as-a-Service) applicata al cybercrime: l’operatore non deve sviluppare exploit o infrastrutture proprie, ma utilizza una piattaforma già configurata, con aggiornamenti e supporto integrati.

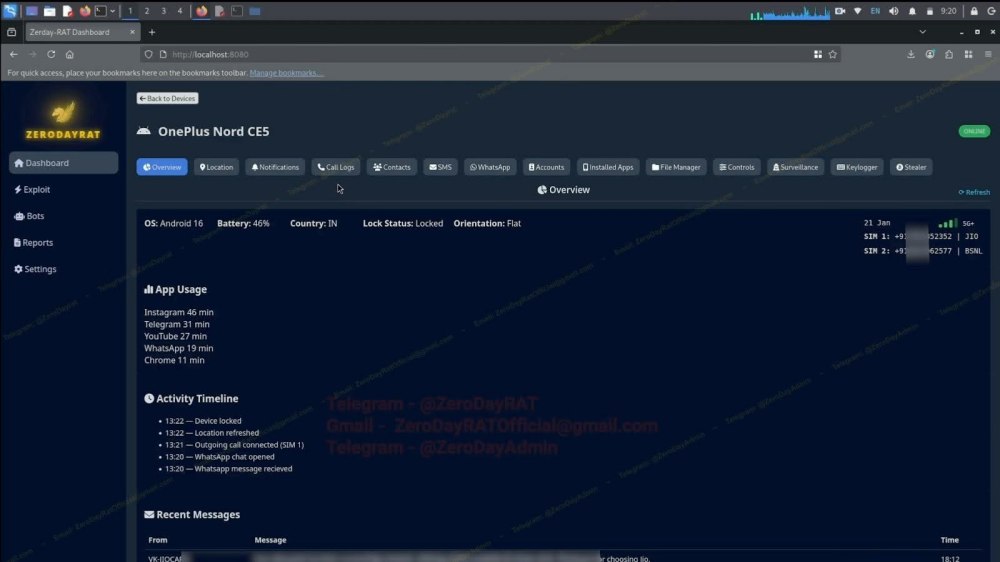

La dashboard di amministrazione di un dispositivo Android compromesso (fonte: iVerify).

Architettura tecnica della piattaforma ZeroDayRAT

Dal punto di vista tecnico, ZeroDayRAT si configura come un Remote Access Trojan (RAT) mobile con capacità estese di sorveglianza, esfiltrazione e manipolazione attiva del dispositivo. Il flusso operativo può essere suddiviso in tre componenti principali:

- Payload installato sul dispositivo vittima.

- Server C2 che gestisce comunicazioni e storage dei dati.

- Pannello Web da cui l’operatore controlla in tempo reale le funzionalità spyware.

Il payload è responsabile della persistenza, dell’acquisizione dei permessi critici e della comunicazione cifrata con il server remoto. Una volta installato, il malware stabilisce una connessione persistente verso l’infrastruttura C2, inviando periodicamente heartbeat, metadati del dispositivo e flussi di dati esfiltrati (SMS, notifiche, coordinate GPS, log di input). Il pannello Web interroga poi il backend per visualizzare queste informazioni in forma strutturata, consentendo all’attaccante di attivare funzioni di sorveglianza attiva su richiesta.

Su Android, il comportamento suggerisce l’abuso estensivo di permessi ad alto impatto, come accesso a notifiche, servizi di accessibilità, lettura SMS, accesso a contatti, registrazione audio/video e overlay su altre applicazioni. L’uso dei servizi di accessibilità è particolarmente critico: permette di intercettare input dell’utente, simulare tocchi, leggere contenuti sullo schermo e interagire con altre app, superando di fatto molte barriere di sicurezza applicative.

Su iOS, dove il modello di sicurezza è più restrittivo, l’operatività plausibile implica tecniche di social engineering avanzato, provisioning enterprise, abuso di profili di configurazione e installazione di applicazioni firmate con certificati distribuiti fuori dall’App Store. In scenari più sofisticati, non si può escludere l’uso combinato di exploit o catene di vulnerabilità per ottenere privilegi più elevati, anche se la distribuzione commerciale suggerisce soprattutto tecniche basate sull’ingegneria sociale e su installazioni guidate dall’utente.

Meccanismi di infezione: come lo spyware raggiunge il dispositivo

Il vettore primario di infezione per ZeroDayRAT è riconducibile a tecniche di social engineering lato mobile, progettate per indurre la vittima a installare volontariamente il payload malevolo. L’infezione non richiede necessariamente exploit zero-day: la fiducia dell’utente diventa l’anello debole del processo.

Il metodo più comune è lo smishing, ovvero l’invio di SMS contenenti link che simulano comunicazioni legittime provenienti da banche, corrieri, servizi governativi o piattaforme popolari. Il messaggio induce l’utente a cliccare su un collegamento che conduce a una pagina di download apparentemente legittima. In realtà, il file scaricato è un APK modificato o un installer contenente il payload spyware.

Una volta avviata l’installazione su Android, l’app richiede una serie di permessi apparentemente coerenti con la funzionalità dichiarata (ad esempio, app di sicurezza, utility di sistema o aggiornamenti software). L’utente, convinto della legittimità dell’applicazione, concede accessi che in realtà abilitano le capacità di sorveglianza del malware.

Un’altra tecnica consiste nella creazione di applicazioni clone di servizi popolari (banking, social, messaggistica) distribuite tramite store non ufficiali o link diretti. L’app malevola replica interfaccia e funzionalità di base, ma include al suo interno il modulo RAT. Questa tecnica di phishing mirato consente di ottenere non solo la persistenza sul dispositivo, ma anche credenziali inserite direttamente dall’utente all’interno dell’app contraffatta.

La condivisione di link o file APK tramite WhatsApp, Telegram o altri canali diretti rappresenta un ulteriore vettore, particolarmente efficace in attacchi mirati. L’attaccante può impersonare un contatto fidato (vi ricordate ad esempio la truffa dei Dispositivi collegati su WhatsApp?) o un servizio noto, riducendo la percezione di rischio da parte della vittima. In contesti di spear-phishing, il messaggio viene personalizzato sulla base di informazioni pregresse sulla vittima, aumentando il tasso di successo dell’infezione.

Capacità di sorveglianza in tempo reale e controllo remoto

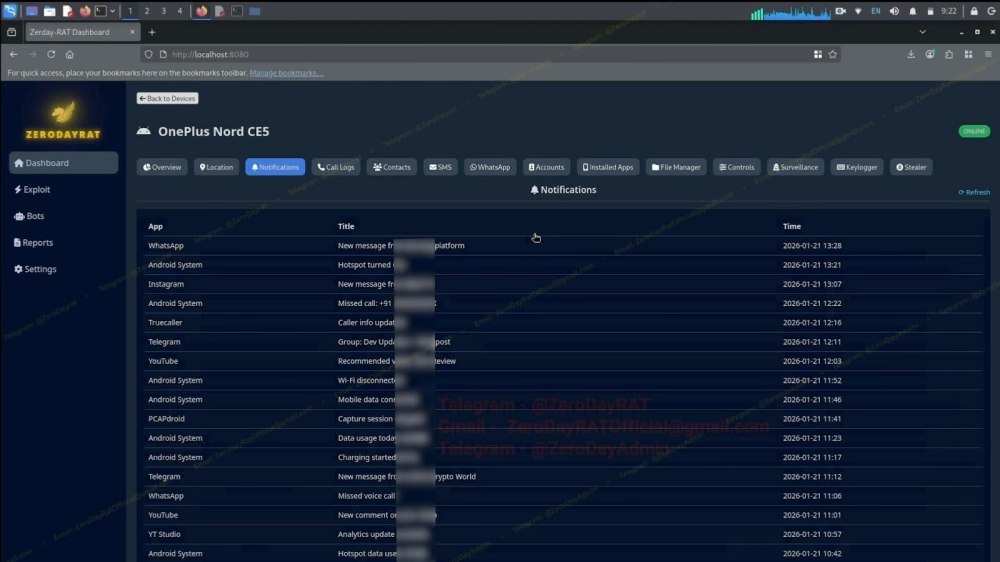

Una volta stabilita la comunicazione con il backend, ZeroDayRAT trasforma il dispositivo in una piattaforma di sorveglianza continua. L’operatore può attivare lo streaming della fotocamera frontale o posteriore, registrazione dello schermo e cattura del microfono. Dal punto di vista tecnico, ciò implica l’utilizzo delle API multimediali del sistema operativo in modalità background, spesso mascherate da servizi legittimi.

Il keylogger integrato in ZeroDayRAT registra input e contesto applicativo, consentendo la ricostruzione completa delle interazioni dell’utente. Questo approccio supera il semplice logging delle tastiere virtuali: combinando accessibilità e monitoraggio dello schermo, il malware può dedurre credenziali, ricerche e operazioni sensibili anche quando non vengono digitati caratteri.

Intercettazione notifiche Android con ZeroDayRAT (fonte: iVerify).

Moduli di furto finanziario e manipolazione attiva

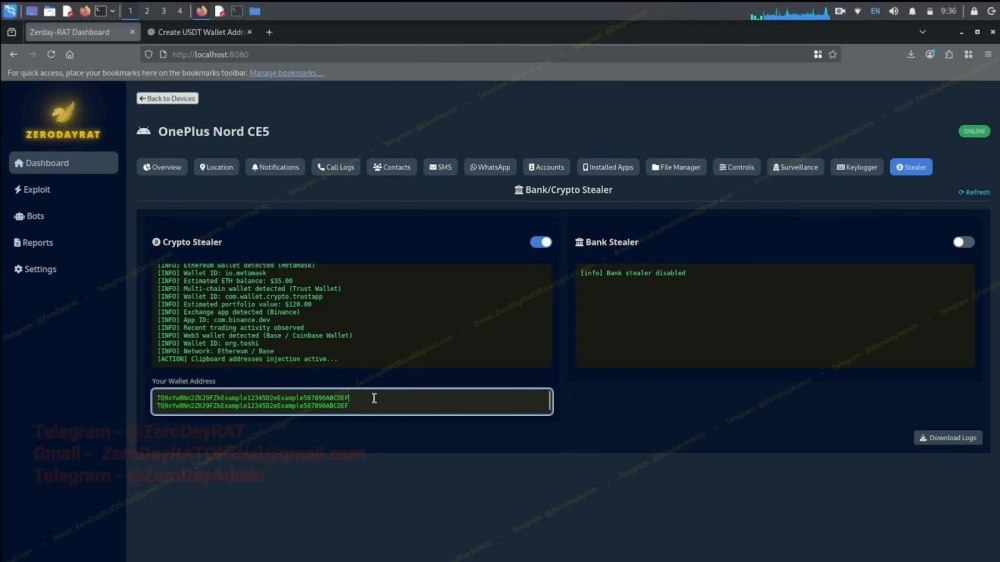

Dal punto di vista tecnico-finanziario, ZeroDayRAT integra moduli specializzati per l’intercettazione di operazioni economiche. Il crypto stealer analizza le applicazioni installate per identificare wallet di criptovalute e monitorare indirizzi e transazioni. La tecnica di clipboard injection consente di intercettare indirizzi copiati dall’utente e sostituirli con quelli controllati dall’attaccante prima dell’invio della transazione.

Parallelamente, il modulo di bank overlay sfrutta le capacità di disegno sopra altre app per visualizzare schermate di login fasulle quando l’utente apre applicazioni bancarie o di pagamento. Le credenziali inserite sono inviate direttamente al server C2, consentendo l’accesso ai conti senza necessità di ulteriori compromissioni.

Modulo di ZeroDayRAT per il furto dei dati di accesso bancari e dei wallet di criptovalute (fonte: iVerify).

Implicazioni per la sicurezza mobile moderna

L’aspetto più critico di ZeroDayRAT non risiede soltanto nelle sue funzionalità tecniche, ma nella sua accessibilità commerciale. La combinazione di distribuzione tramite Telegram, supporto agli acquirenti e aggiornamenti continui trasforma lo spyware in un prodotto scalabile, utilizzabile da attori con competenze tecniche limitate ma con obiettivi di sorveglianza o frode.

Si tratta di uno scenario che impone un ripensamento delle strategie di difesa mobile. La protezione non può basarsi esclusivamente su controlli applicativi o su store ufficiali, poiché l’infezione sfrutta prevalentemente la fiducia dell’utente e l’installazione volontaria del payload. Diventa quindi essenziale integrare soluzioni di Mobile Threat Defense, monitoraggio comportamentale del dispositivo e autenticazione forte non basata su SMS.

La diffusione di spyware commerciali come ZeroDayRAT dimostra come la superficie d’attacco mobile sia ormai una priorità strategica per individui e organizzazioni. Il dispositivo personale non è più soltanto un endpoint, ma un contenitore di dati personali, riservati, comunicazioni e operazioni finanziarie. La sua compromissione equivale, tecnicamente e operativamente, alla perdita totale di controllo sulla propria identità digitale.

/https://www.ilsoftware.it/app/uploads/2026/02/zerodayrat-come-funziona.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/spyware-paragon-graphite-spunta-pannello-controllo.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/crescita-fairphone-europa.jpg)

/https://www.ilsoftware.it/app/uploads/2025/08/ritiro-microsoft-lens-app.jpg)

/https://www.ilsoftware.it/app/uploads/2026/02/truffa-893-SMS-CAF-ospedale.jpg)