Quando un problema di sicurezza che interessa dispositivi mobili nelle mani della stragrande maggioranza degli utenti può essere sfruttato da chiunque utilizzando un’apparecchiatura economica, non è possibile volgersi dall’altra parte e guardare alla lacuna con troppa sufficienza. Le vulnerabilità complessivamente battezzate 5Ghoul sono oggetto di una scoperta conclusa nei giorni scorsi da un gruppo di ricercatori accademici di Singapore.

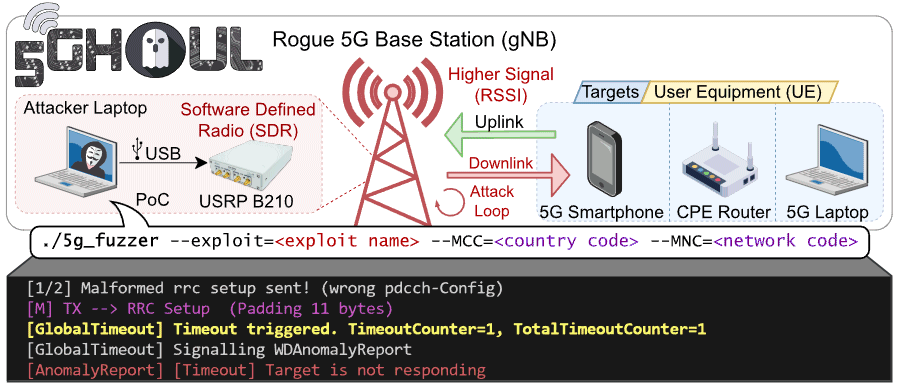

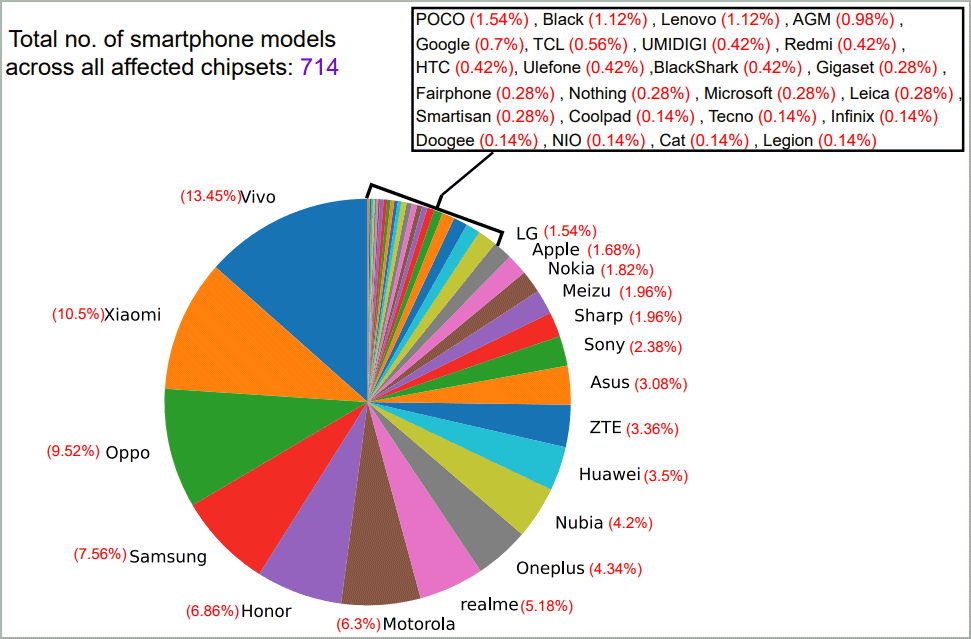

Durante i test, i tecnici hanno verificato che i problemi riguardano 710 modelli di smartphone 5G basati sia su Android che su iOS. Sì, perché le problematiche in questione hanno a che fare con la piattaforma 5G e, nello specifico, con un’ampia gamma di modem 5G. Gli eventuali aggressori possono sfruttare le lacune di sicurezza per condurre un attacco over-the-air, semplicemente impersonando una base station 5G, posizionandosi nelle vicinanze dei terminali mobili da prendere di mira.

5Ghoul: in cosa consiste l’attacco e quando può essere pericoloso

Come mettono in evidenza i ricercatori, l’ipotetico attaccante che sfruttasse le vulnerabilità 5Ghoul non ha bisogno di conoscere informazioni sulle SIM bersagliate. L’aggressione avviene infatti prima della fase di autenticazione NAS (Non-Access Stratum). Quest’ultima è una parte fondamentale del protocollo di controllo nelle reti di telefonia mobile: gestisce funzioni non legate direttamente all’accesso alla rete radio, come l’identificazione dell’utente, la gestione delle connessioni, la sicurezza e altre funzioni di controllo ad alto livello.

5Ghoul interessa i modem 5G prodotti da Qualcomm e MediaTek integrati in centinaia di modelli di dispositivi (modem USB compresi, non soltanto smartphone e tablet quindi). In caso di attacco, l’aggressore può interrompere il servizio di telefonia mobile oppure costringere i dispositivi client a disconnettersi da una rete 5G passando al 4G. In questo modo, i terminali degli utenti finali possono essere presi di mira con altre tipologie di exploit (l’utente malintenzionato ha la possibilità di ampliare la gamma dei possibili attacchi).

Come si vede nell’immagine, sono tanti i produttori che commercializzano dispositivi risultati vulnerabili:

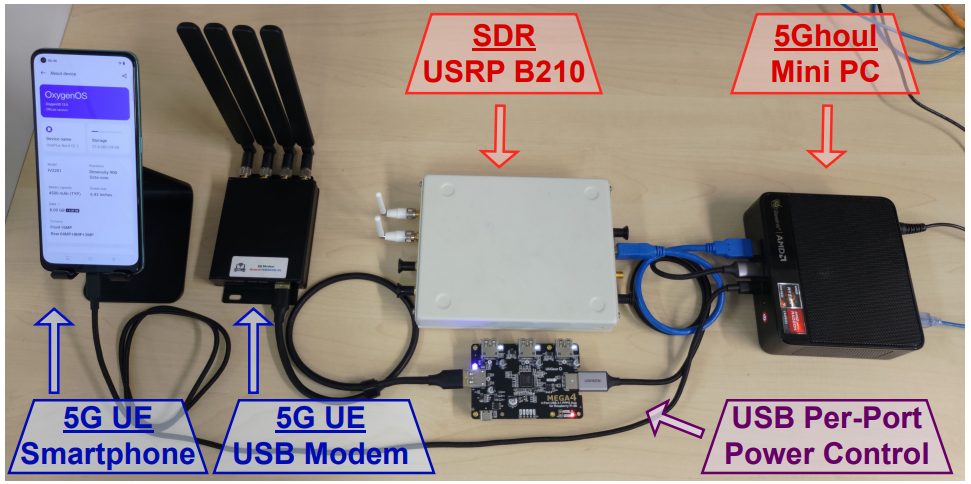

L’attacco 5Ghoul abbina l’utilizzo di un software open source per l’analisi delle reti, un mini PC e un dispositivo SDR (Software Defined Radio). Quest’ultimo consente di manipolare i segnali radio relativi alle comunicazioni 5G.

La dotazione in questione ha un controvalore di alcune centinaia di dollari: per questo la scoperta del team di ricercatori ha destato scalpore. Inoltre, di 10 vulnerabilità sono stati pubblicati i dettagli tecnici mentre delle restanti 4 i ricercatori hanno al momento preferito mantenerne segreti i dettagli. Ciò è dovuto al fatto che si tratta di lacune di sicurezza particolarmente gravi e impattanti su una vasta platea di utenti, su scala globale.

La reazione e le risposte di Qualcomm e MediaTek

I portavoce di Qualcomm e MediaTek hanno confermato l’esistenza dei problemi 5Ghoul spiegando di aver già provveduto a distribuire aggiornamenti correttivi per ciascuno dei chip 5G coinvolti. Dette patch sono quindi già nelle mani delle aziende partner (leggasi, i produttori di dispositivi mobili e apparecchiature 5G): tuttavia, potrebbe passare del tempo prima che gli utenti finali si vedano recapitare le correzioni sui dispositivi che usano ogni giorno.

Segnali di un possibile attacco includono l’improvvisa perdita della connessione 5G, l’incapacità di ricollegarsi alla rete mobile fino a quando il dispositivo non viene riavviato e il continuo fallback su rete 4G nonostante la disponibilità di una rete 5G nell’area in cui ci si trova.

Credit immagine in apertura: iStock.com/Vertigo3d

/https://www.ilsoftware.it/app/uploads/2023/12/5Ghoul-attacco-reti-dispositivi-5G.jpg)

/https://www.ilsoftware.it/app/uploads/2025/07/wp_drafter_482142.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/Progetto-senza-titolo-8.jpg)

/https://www.ilsoftware.it/app/uploads/2024/10/1-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/06/ecodesign-smartphone.jpg)